Amazon Redshift 自 2025 年 11 月 1 日起不再支援建立新的 Python UDF。如果您想要使用 Python UDF,請在該日期之前建立 UDF。現有 Python UDF 將繼續正常運作。如需詳細資訊,請參閱部落格文章

本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

VPC security groups (VPC 安全群組)

當您佈建 Amazon Redshift 叢集或 Amazon Redshift Serverless 工作群組時,根據預設存取權會受到限制,不讓任何人存取。若要對其他使用者授予傳入存取權,您可以將其與安全群組建立關聯。如果您是在 EC2-VPC 平台上,則可以使用現有的 Amazon VPC 安全群組,或定義新的安全群組。然後將其與叢集或工作群組建立關聯,如下所述。如果您是在 EC2-Classic 平台上,則會定義安全群組,並使其與叢集或工作群組建立關聯。如需在 EC2-Classic 平台上使用安全群組的詳細資訊,請參閱 Amazon Redshift 安全群組。

VPC 安全群組包含一組規則,用來控制對 VPC 上執行個體 (例如您的叢集) 的存取。個別規則設定存取是依據 IP 地址的範圍或依據其他 VPC 安全群組。當您將 VPC 安全群組與叢集或工作群組建立關聯時,VPC 安全群組中定義的規則即會控制存取權。

您在 EC2-VPC 平台上佈建的每個叢集都有一個或多個 Amazon VPC 安全群組與其相關聯。Amazon VPC 會提供名為預設的 VPC 安全群組,系統會在您建立 VPC 時自動建立此群組。若您未在建立 Redshift 資源時指定其他 VPC 安全群組,您在 VPC 中啟動的每個叢集都會自動與預設 VPC 安全群組建立關聯。您可以在建立叢集時將 VPC 安全群組與叢集建立關聯,也可以在稍後修改叢集,將 VPC 安全群組與其建立關聯。

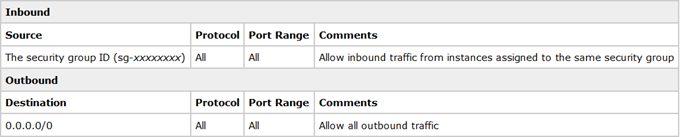

以下螢幕擷取畫面說明預設 VPC 安全群組的預設規則。

您可以視需要變更預設 VPC 安全群組的規則。

如果預設 VPC 安全群組夠您使用,則您無需再建立更多 VPC 安全群組。不過,您可以選擇性地建立額外的 VPC 安全群組,以妥善管理傳入存取權。例如,假設您是在 Amazon Redshift 叢集或 Serverless 工作群組上執行服務,而且為您的客戶提供幾個不同的服務層級。如果不想讓所有服務層級具有相同的存取,則您可能需要建立個別的 VPC 安全群組,每個服務層級一個。然後,您可將這些 VPC 安全群組與您的叢集或工作群組建立關聯。

您可以為 VPC 建立多達 100 個 VPC 安全群組,且可以將 VPC 安全群組與多個叢集和工作群組建立關聯。不過請注意,您可以與叢集或工作群組建立關聯的 VPC 安全群組數量有所限制。

Amazon Redshift 會立即套用對 VPC 安全群組所做的變更。因此,如果您已將 VPC 安全群組與叢集建立關聯,則已更新之 VPC 安全群組中的傳入叢集存取規則會立即套用。

您可以在 https://console.aws.amazon.com/vpc/