本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

防火牆和服務連結

本節討論防火牆組態和服務連結連線。

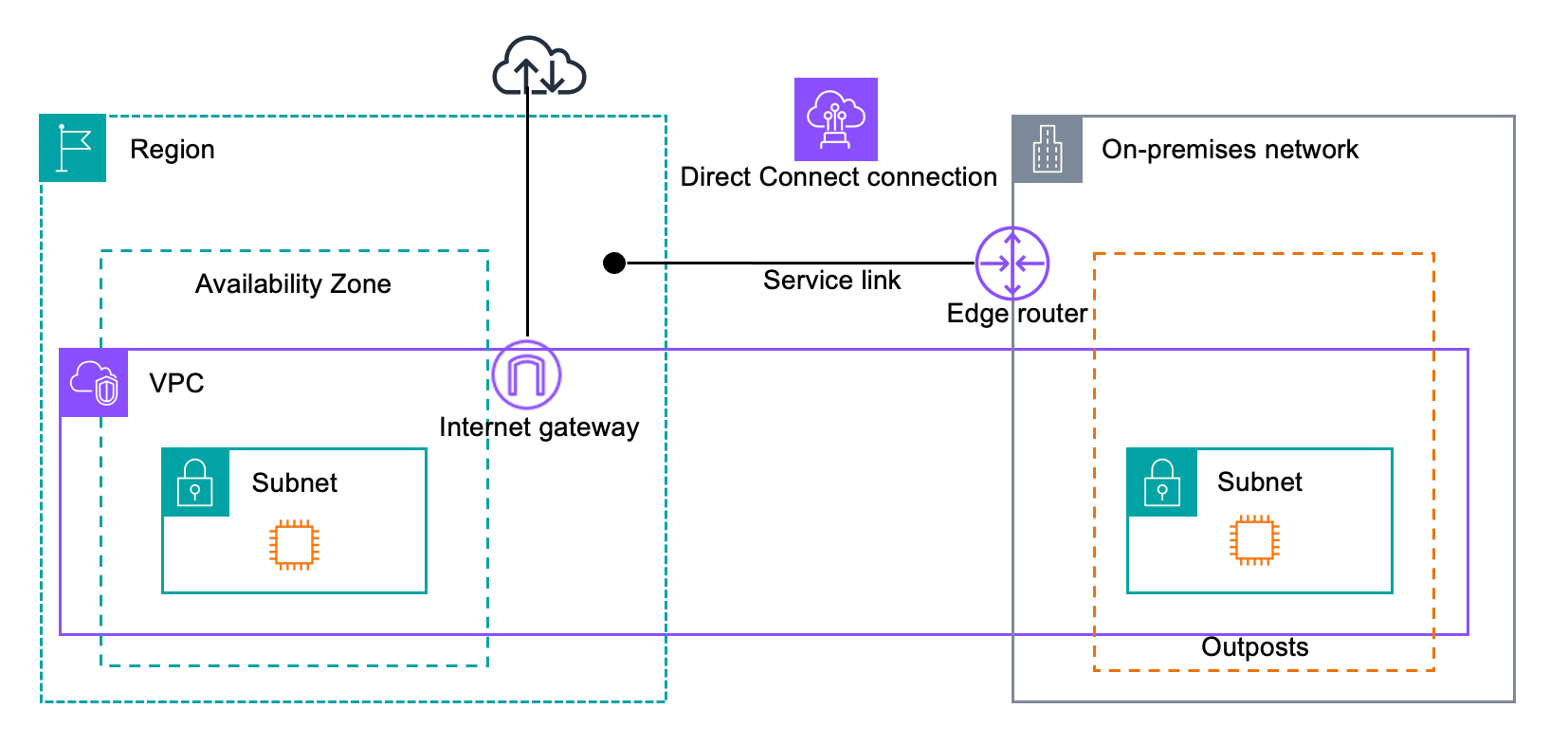

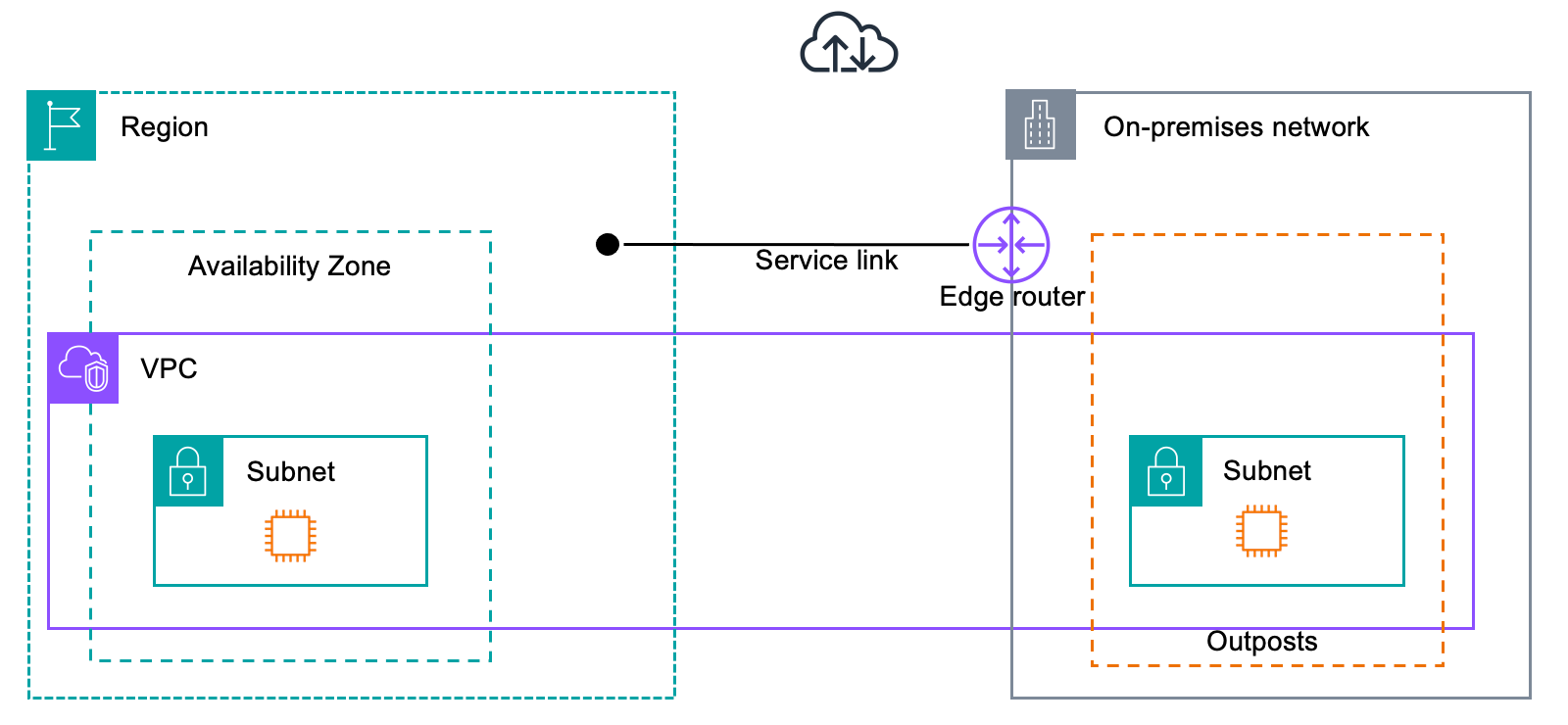

在下圖中,組態會將 Amazon VPC 從 AWS 區域延伸到 Outpost。 Direct Connect 公有虛擬介面是服務連結連線。下列流量會通過服務連結和 Direct Connect 連線:

-

透過服務連結傳送至 Outpost 的管理流量

-

Outpost 與任何相關聯 VPC 之間的流量

如果您搭配網際網路連線使用具狀態的防火牆來限制從公有網際網路到服務連結 VLAN 的連線,則可以封鎖所有從網際網路起始的傳入連線。這是因為服務連結 VPN 只會從 Outpost 起始到區域,不會從區域起始到 Outpost。

如果您使用同時具備 UDP 和 TCP 感知的狀態防火牆來限制與服務連結 VLAN 相關的連線,則可以拒絕所有傳入連線。如果防火牆以有狀態的方式運作,允許來自 Outposts 服務連結的傳出連線應該會自動允許回傳的回覆流量,而無需明確規則組態。只有從 Outpost 服務連結啟動的傳出連線需要設定為允許。

| 通訊協定 | 來源連接埠 | 來源地址 | 目標連接埠 | 目的地地址 |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts 服務連結 /26 |

443 |

AWS Outposts 區域的公有網路 |

TCP |

1025-65535 |

AWS Outposts 服務連結 /26 |

443 |

AWS Outposts 區域的公有網路 |

如果您使用非狀態防火牆來限制與服務連結 VLAN 相關的連線,則必須允許從 Outposts 服務連結啟動到區域的公有 AWS Outposts 網路的傳出連線。您還必須明確允許來自 Outposts 區域的公有網路傳入服務連結 VLAN 的 中的回覆流量。連線一律會從 Outposts 服務連結開始傳出,但必須允許回覆流量回到服務連結 VLAN。

| 通訊協定 | 來源連接埠 | 來源地址 | 目標連接埠 | 目的地地址 |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts 服務連結 /26 |

443 |

AWS Outposts 區域的公有網路 |

TCP |

1025-65535 |

AWS Outposts 服務連結 /26 |

443 |

AWS Outposts 區域的公有網路 |

UDP |

443 |

AWS Outposts 區域的公有網路 |

443 |

AWS Outposts 服務連結 /26 |

TCP |

443 |

AWS Outposts 區域的公有網路 |

1025-65535 |

AWS Outposts 服務連結 /26 |

注意

Outpost 中的執行個體無法使用服務連結與另一個 Outpost 中的執行個體通訊。利用透過本機閘道或本機網路介面的路由在 Outpost 之間進行通訊。

AWS Outposts 機架的設計也包含備援電源和聯網設備,包括本機閘道元件。如需詳細資訊,請參閱 中的彈性 AWS Outposts。