本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用 AMS SSP AWS Secrets Manager 在您的 AMS 帳戶中佈建

使用 AMS 自助式佈建 (SSP) 模式直接存取 AMS 受管帳戶中 AWS Secrets Manager 的功能。 AWS Secrets Manager 可協助您保護存取應用程式、服務和 IT 資源所需的秘密。此服務可讓您在整個生命週期中輕鬆輪換、管理和擷取資料庫登入資料、API 金鑰和其他秘密。使用者和應用程式透過呼叫 Secrets Manager APIs 來擷取秘密,無需以純文字硬式編碼敏感資訊。Secrets Manager 提供秘密輪換與 Amazon RDS、Amazon Redshift 和 Amazon DocumentDB 的內建整合。此外,此服務可延伸至其他類型的秘密,包括 API 金鑰和 OAuth 權杖。如需詳細資訊,請參閱 AWS Secrets Manager

注意

根據預設,AMS 運算子可以在 中存取使用帳戶預設 AWS KMS 金鑰 AWS Secrets Manager (CMK) 加密的秘密。如果您希望 AMS Operations 無法存取您的秘密,請使用自訂 CMK,並搭配 AWS Key Management Service (AWS KMS) 金鑰政策來定義適用於存放在秘密中資料的許可。

AWS Managed Services 常見問答集中的 Secrets Manager

問:如何請求存取 AMS 帳戶中 AWS Secrets Manager 的 ?

透過使用 Management | AWS 服務 | 自助佈建服務 | 新增 (ct-3qe6io8t6jtny) 變更類型提交 RFC 來請求 Secrets Manager 的存取權。此 RFC 會將下列 IAM 角色佈建至您的帳戶: customer_secrets_manager_console_role和 customer-rotate-secrets-lambda-role。customer_secrets_manager_console_role 用作佈建和管理秘密的管理員角色,並customer-rotate-secrets-lambda-role用作輪換秘密的 Lambda 函數的 Lambda 執行角色。在帳戶中佈建之後,您必須在聯合解決方案中加入customer_secrets_manager_console_role角色。

問: AWS Secrets Manager 在我的 AMS 帳戶中使用 有哪些限制?

完整功能 AWS Secrets Manager 可在您的 AMS 帳戶中使用,以及秘密的自動輪換功能。不過,請注意,不支援使用「建立新的 Lambda 函數以執行輪換」來設定輪換,因為它需要更高的許可才能建立 CloudFormation 堆疊 (IAM 角色和 Lambda 函數建立),這會略過變更管理程序。AMS Advanced 僅支援「使用現有的 Lambda 函數來執行輪換」,您可以在其中管理 Lambda 函數,以使用 AWS Lambda SSPS Admin 角色輪換秘密。AMS Advanced 不會建立或管理 Lambda 來輪換秘密。

問: AWS Secrets Manager 在我的 AMS 帳戶中使用 的先決條件或相依性是什麼?

下列命名空間保留供 AMS 使用,無法做為直接存取的一部分使用 AWS Secrets Manager:

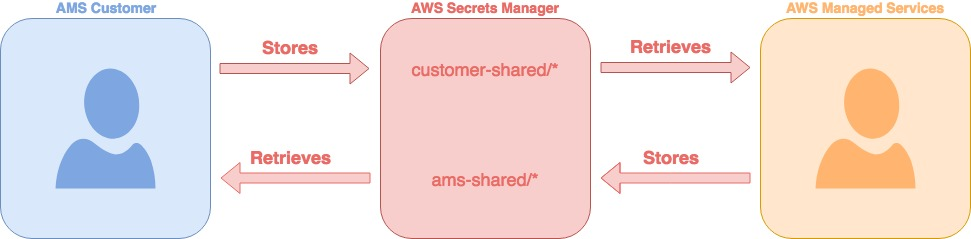

arn:aws:secretsmanager:*:*:secret:ams-shared/*

arn:aws:secretsmanager:*:*:secret:customer-shared/*

arn:aws:secretsmanager:*:*:secret:ams/*

使用 Secrets Manager (AMS SSPS) 共用金鑰

在 RFC、服務請求或事件報告的純文字中與 AMS 共用秘密會導致資訊公開事件,而 AMS 會修訂您重新產生金鑰的案例和請求中的資訊。

您可以在此命名空間 下使用 AWS Secrets Managercustomer-shared。

使用 Secrets Manager 共用金鑰常見問答集

問:必須使用 Secrets Manager 共用哪種類型的秘密?

幾個範例是用於建立 VPN 的預先共用金鑰、身分驗證金鑰 (IAM、SSH)、授權金鑰和密碼等機密金鑰。

問:如何使用 Secrets Manager 與 AMS 共用金鑰?

使用您的聯合存取和適當的角色登入 AWS 管理主控台:

對於 SALZ,

Customer_ReadOnly_Role對於 MALZ,

AWSManagedServicesChangeManagementRole。導覽至 AWS Secrets Manager 主控台

,然後按一下存放新的秘密。 選取 Other type of secrets (其他機密類型)。

以純文字形式輸入秘密值,並使用預設 KMS 加密。按一下 Next (下一步)。

輸入秘密名稱和描述,名稱一律以客戶共用/ 開頭。例如,Customer-shared/mykey2022。按一下 Next (下一步)。

保持停用自動輪換,按一下下一步。

檢閱並按一下儲存以儲存秘密。

透過服務請求、RFC 或事件報告以秘密名稱回覆我們,以便我們識別和擷取秘密。

問:使用 Secrets Manager 共用金鑰需要哪些許可?

SALZ:尋找customer_secrets_manager_shared_policy受管 IAM 政策,並確認政策文件與以下建立步驟中附加的政策文件相同。確認政策已連接至下列 IAM 角色:Customer_ReadOnly_Role。

MALZ:驗證 AMSSecretsManagerSharedPolicy已連接至角色,該AWSManagedServicesChangeManagementRole角色可讓您在ams-shared命名空間中執行 GetSecretValue動作。

範例:

{ "Action": "secretsmanager:*", "Resource": [ "arn:aws:secretsmanager:*:*:secret:ams-shared/*", "arn:aws:secretsmanager:*:*:secret:customer-shared/*" ], "Effect": "Allow", "Sid": "AllowAccessToSharedNameSpaces" }

注意

當您新增 AWS Secrets Manager 做為自助式佈建服務時,會授予必要的許可。