本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

網路帳戶架構

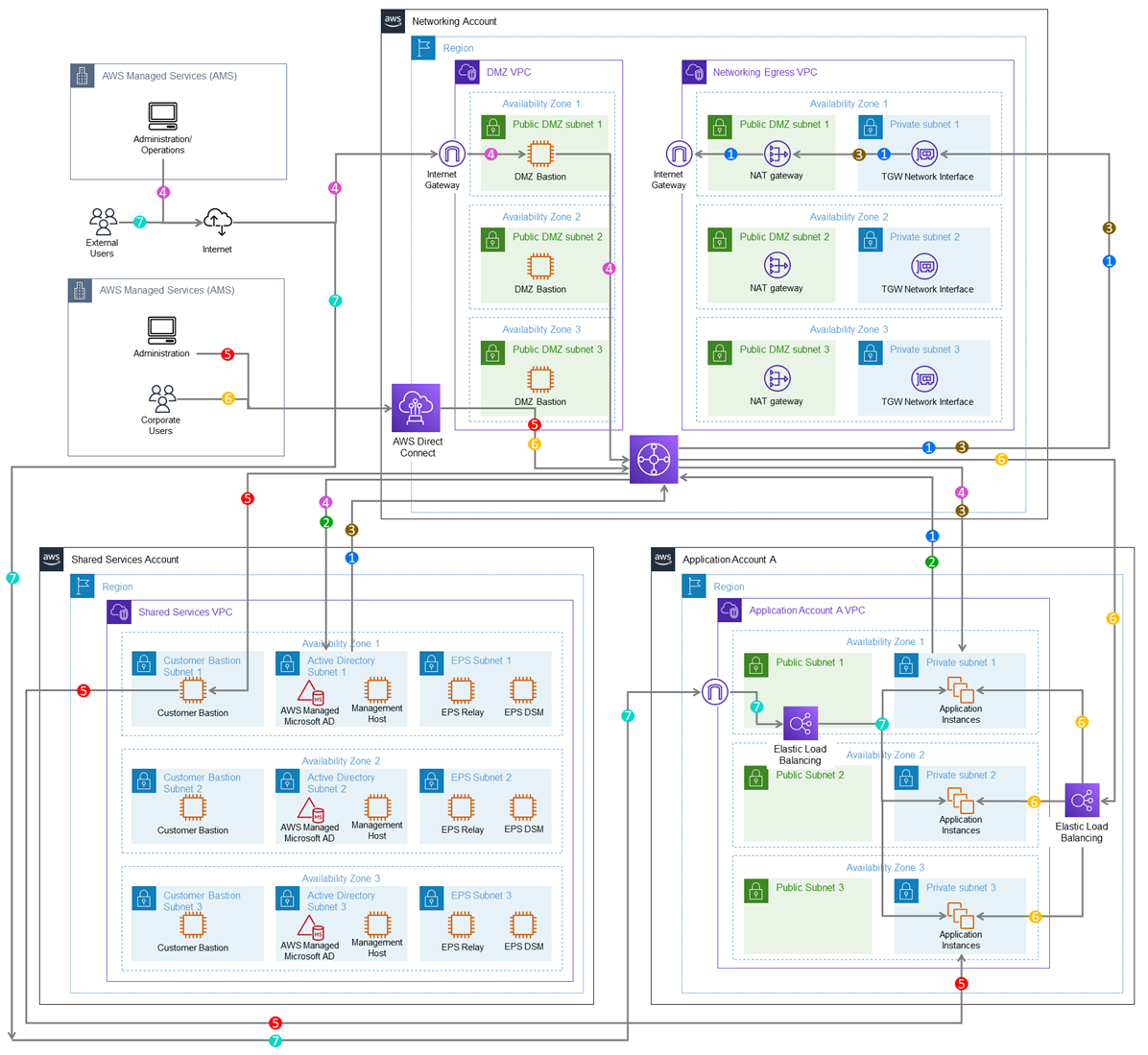

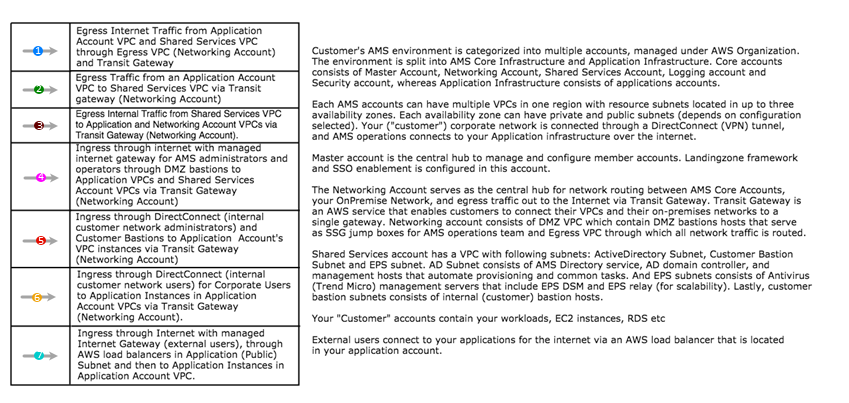

下圖說明 AMS 多帳戶登陸區域環境,顯示跨帳戶的網路流量,並且是高可用性設定的範例。

AMS 會根據我們的標準範本和您在加入期間提供的所選選項,為您設定聯網的所有層面。標準 AWS 網路設計會套用至您的 AWS 帳戶,並為您建立 VPC,並透過 VPN 或 Direct Connect 連線至 AMS。如需 Direct Connect 的詳細資訊,請參閱 AWS Direct Connect

注意

如需所有作用中服務的預設服務限制和限制的相關資訊,請參閱 AWS 服務限制文件。

我們的網路設計是以 Amazon「最低權限原則」