本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

MALZ 網路架構

關於多帳戶登陸區域網路架構

在您開始 AWS Managed Services (AMS) 多帳戶登陸區域 (MALZ) 的加入程序之前,請務必了解 AMS 代表您建立的基準架構或登陸區域、其元件和函數。

AMS 多帳戶登陸區域是多帳戶架構,預先設定基礎設施,以促進身分驗證、安全性、聯網和記錄。

注意

如需成本的預估,請參閱 AMS 多帳戶登陸區域環境基本元件。

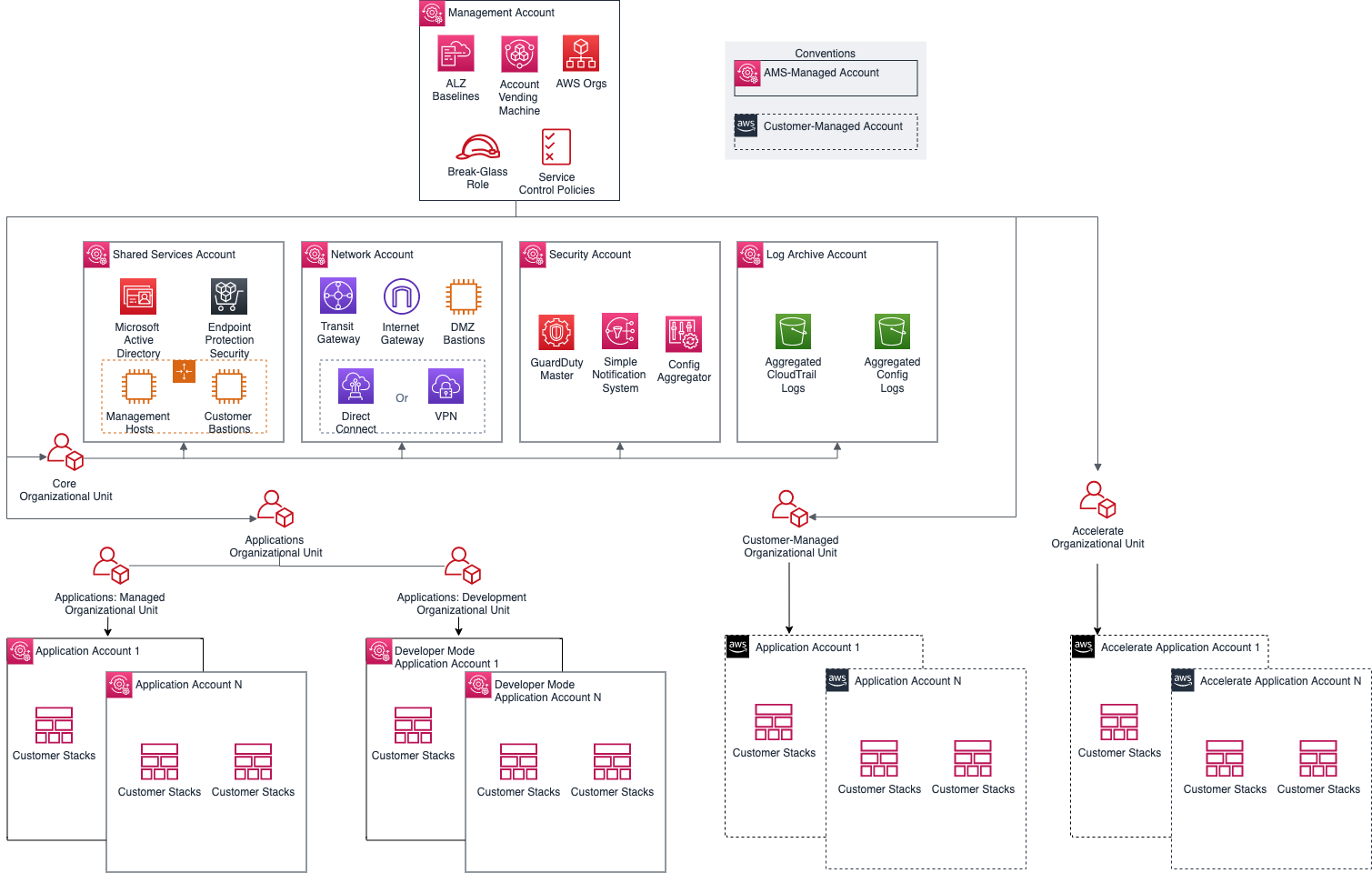

下圖以高層級概述帳戶結構,以及如何將基礎設施隔離到每個帳戶:

服務區域

由於 Active Directory 和 Transit Gateway 目前的跨區域限制,AMS 多帳戶登陸區域內的所有資源都會部署在您選擇的單一 AWS 區域內。

組織單位

典型的 AMS 多帳戶登陸區域由四個最上層組織單位 (OUs) 組成:

核心組織單位 (OU) (用來將帳戶分組,以單一單位管理)

應用程式 OU

客戶管理的 OU

加速 OU

AMS 受管多帳戶登陸區域也可讓您建立自訂 OUs以分組和組織 AWS 帳戶,並將自訂 SCPs 與其建立關聯;如需執行此操作的範例,請參閱管理帳戶 | 建立自訂 OUs和管理帳戶 | 分別建立自訂 SCP (需要檢閱)。AMS 提供四個可請求新 OUs 和帳戶的現有 OUs:加速、應用程式 > 受管、應用程式 > 開發和客戶受管。

加速 OU:

這是 AMS 多帳戶登陸區域 (MALZ) 中最上層的 OU。此 OU 下的帳戶是由具有 RFC 的 AMS 佈建 (部署 | 受管登陸區域 | 管理帳戶 | 建立加速帳戶,變更類型 ID:ct-2p93tyd5angmi)。在這些加速應用程式帳戶中,您可以受益於加速營運服務,例如監控和提醒、事件管理、安全管理和備份管理。如需詳細資訊,請參閱 AMS Accelerate 帳戶。

應用程式 > 受管 OU:

在 Application OU 的這個子組織單位中,帳戶完全由 AMS 管理,包括所有操作任務。操作任務包括服務請求管理、事件管理、安全管理、持續性管理、修補程式管理、成本最佳化、監控和事件管理。這些任務會針對您基礎設施的管理執行。您可以視需要建立多個子 OUs,直到達到 AWS 組織的巢狀 OUs 上限為止。如需詳細資訊,請參閱 AWS Organizations 的配額。

應用程式 > 開發 OU:

在 AMS 受管登陸區域中應用程式 OU 的這個子 OU 下,帳戶是開發人員模式帳戶,可提供您在 AMS 變更管理程序之外佈建和更新 AWS 資源的更高許可。此 OU 也支援視需要建立新的子系 OU。

客戶受管 OU:

這是 AMS 多帳戶登陸區域中最上層的 OU。此 OU 下的帳戶是由 AMS 使用 RFC 佈建。在這些帳戶中,工作負載和 AWS 資源的操作是您的責任。此 OU 也支援視需要建立新的子系 OU。

根據最佳實務,我們建議這些 OUs 和自訂請求的子 OUs 下的帳戶根據其功能和政策進行分組。

服務控制政策和 AWS Organization

AWS 為 AWS Organization 中的許可管理提供服務控制政策 (SCPs)。SCPs用於為使用者可以在哪些 OUs 中執行的動作定義額外的護欄。根據預設,AMS 提供一組部署在管理帳戶中SCPs,可在不同的預設 OU 層級提供保護。如需 SCP 限制,請聯絡您的 CSDM。

您也可以建立自訂 SCPs並將其連接至特定 OUs。您可以使用變更類型 ct-33ste5yc7hprs 從您的 管理帳戶請求它們。AMS 接著會檢閱請求SCPs,再將其套用至目標 OUs。如需範例,請參閱管理帳戶 | 建立自訂 OUs和管理帳戶 | 建立自訂 SCP (需要檢閱)。