本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

AD FS 和 AMS 之間的整合如何運作

內部部署網路與 AMS 網域之間的單向信任是存取堆疊和 VPCs 的預設方法。建立 VPC 和堆疊時,會透過預先設定的 Active Directory 安全群組授予存取權。此外,對於 AWS 管理主控台的單一登入 (SSO), AWS 管理主控台 可以使用 Active Directory Federation Service (AD FS) 或任何支援 SAML 的聯合軟體來設定對 的存取。

注意

AMS 可以聯合到許多聯合服務、Ping、Okta 等。您不限於 AD FS;我們在此提供了一個可用的聯合技術範例。

此處的資訊會從此部落格文章複製:使用 AWS Windows Active Directory、AD FS 和 SAML 2.0 啟用聯合至 。

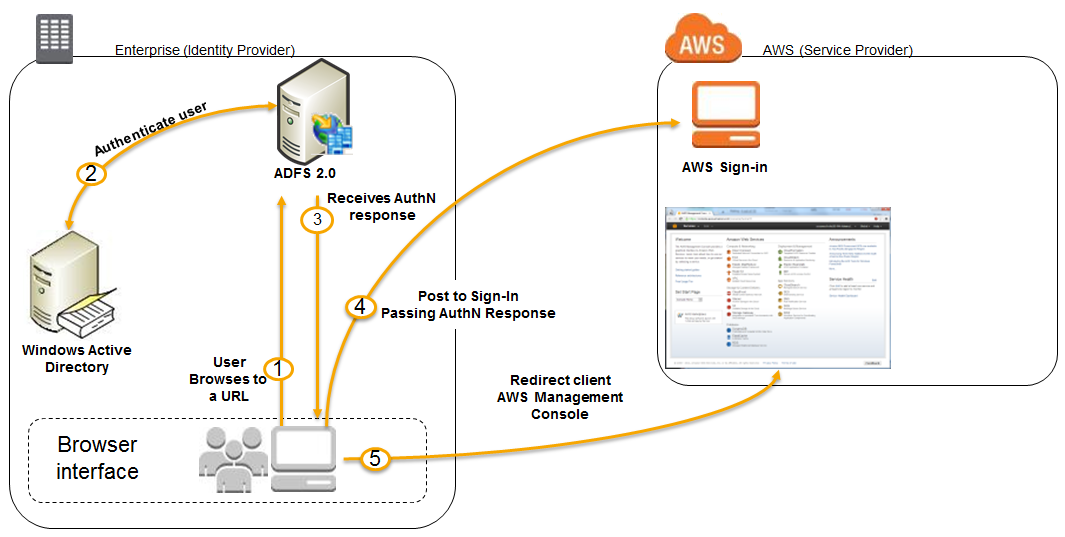

當使用者 (讓我們呼叫他 Bob) 瀏覽到其網域內的 AD FS 範例網站 (https://Fully.Qualified.Domain.Name.Here/adfs/ls/IdpInitiatedSignOn.aspx://) 時,就會啟動流程。安裝 AD FS 時,您會為預設網站取得名為 adfs 的新虛擬目錄,其中包含此頁面。

登入頁面會針對 AD 驗證 Bob。根據 Bob 使用的瀏覽器,可能會提示他輸入 AD 使用者名稱和密碼。

Bob 的瀏覽器收到來自 AD FS 的身分驗證回應形式的 SAML 聲明。

Bob 的瀏覽器會將 SAML 聲明發佈到 SAML AWS 的登入端點 (https://signin.aws.amazon.com/saml://)。在幕後,登入會使用 AssumeRoleWithSAML API 來請求臨時安全登入資料,然後建構 的登入 URL AWS 管理主控台。

Bob 的瀏覽器會收到登入 URL,並重新導向至主控台。

從 Bob 的角度來看,程序會以透明的方式進行。他從內部網站開始,最後在 AWS 管理主控台,而不需要提供任何 AWS 登入資料。

注意

有關設定 AMS 主控台聯合的詳細資訊,請參閱:

多帳戶登陸區域:設定 AMS 主控台的聯合

單一帳戶登陸區域:設定 AMS 主控台的聯合

此外,請參閱附錄:AD FS 宣告規則和 SAML 設定。如需使用 AWS Microsoft AD 支援 Active Directory 感知應用程式的相關資訊,請參閱 AWS 管理 Microsoft AD 合規。