本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

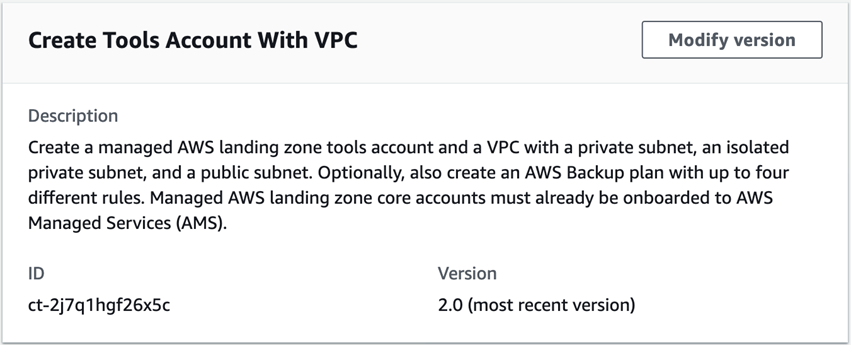

管理帳戶 | 建立工具帳戶 (使用 VPC)

建立受管 AWS 登陸區域工具帳戶和具有私有子網路、隔離私有子網路和公有子網路的 VPC。或者,也可以建立最多四個不同規則的 AWS Backup 計劃。受管 AWS 登陸區域核心帳戶必須已加入 AWS Managed Services (AMS)。

完整分類:部署 | 受管登陸區域 | 管理帳戶 | 建立工具帳戶 (使用 VPC)

變更類型詳細資訊

變更類型 ID |

ct-2j7q1hgf26x5c |

目前版本 |

2.0 |

預期的執行持續時間 |

3600 分鐘 |

AWS 核准 |

必要 |

客戶核准 |

非必要 |

執行模式 |

自動化 |

其他資訊

使用 VPC 建立工具帳戶

AMS 主控台中此變更類型的螢幕擷取畫面:

運作方式:

導覽至建立 RFC 頁面:在 AMS 主控台的左側導覽窗格中,按一下 RFCs以開啟 RFCs清單頁面,然後按一下建立 RFC。

在預設瀏覽變更類型檢視中選擇熱門的變更類型 (CT),或在依類別選擇檢視中選擇 CT。

依變更類型瀏覽:您可以在快速建立區域中按一下熱門的 CT,以立即開啟執行 RFC 頁面。請注意,您無法透過快速建立選擇較舊的 CT 版本。

若要排序 CTs,請使用卡片或資料表檢視中的所有變更類型區域。在任一檢視中,選取 CT,然後按一下建立 RFC 以開啟執行 RFC 頁面。如果適用,建立較舊版本選項會顯示在建立 RFC 按鈕旁。

依類別選擇:選取類別、子類別、項目和操作,如果適用,CT 詳細資訊方塊會開啟,其中包含使用較舊版本建立的選項。按一下建立 RFC 以開啟執行 RFC 頁面。

在執行 RFC 頁面上,開啟 CT 名稱區域以查看 CT 詳細資訊方塊。需要主旨 (如果您在瀏覽變更類型檢視中選擇 CT,則會為您填入)。開啟其他組態區域以新增 RFC 的相關資訊。

在執行組態區域中,使用可用的下拉式清單或輸入必要參數的值。若要設定選用的執行參數,請開啟其他組態區域。

完成後,請按一下執行。如果沒有錯誤,RFC 成功建立的頁面會顯示已提交的 RFC 詳細資訊,以及初始的執行輸出。

開啟執行參數區域以查看您提交的組態。重新整理頁面以更新 RFC 執行狀態。或者,取消 RFC 或使用頁面頂端的選項建立 RFC 的副本。

運作方式:

使用內嵌建立 (您發出包含所有 RFC 和執行參數的

create-rfc命令) 或範本建立 (您建立兩個 JSON 檔案,一個用於 RFC 參數,另一個用於執行參數),並使用兩個檔案作為輸入發出create-rfc命令。此處說明這兩種方法。使用傳回的 RFC ID 提交 RFC:

aws amscm submit-rfc --rfc-id命令。ID監控 RFC:

aws amscm get-rfc --rfc-id命令。ID

若要檢查變更類型版本,請使用下列命令:

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

注意

您可以將任何CreateRfc參數與任何 RFC 搭配使用,無論它們是否為變更類型結構描述的一部分。例如,若要在 RFC 狀態變更時取得通知,請將此行新增至請求的 --notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}" RFC 參數部分 (而非執行參數)。如需所有 CreateRfc 參數的清單,請參閱 AMS 變更管理 API 參考。

內嵌建立:

注意

從您的 管理帳戶執行此變更類型。

使用內嵌提供的執行參數發出建立 RFC 命令 (在內嵌提供執行參數時逸出引號),然後提交傳回的 RFC ID。例如,您可以將內容取代為如下內容:

aws amscm create-rfc \ --change-type-id "ct-2j7q1hgf26x5c" \ --change-type-version "1.0" --title "New tools account creation" \ --execution-parameters "{\"AccountName\": \"tools\",\"AccountEmail\": \"test@test.com\",\"ApplicationOUName\": \"applications:tools\",\"TransitGatewayApplicationRouteTableName\": \"defaultAppRouteDomain\",\"SupportLevel\": \"plus\",\"VpcName\": \"testvpc4\",\"VpcCIDR\": \"10.106.0.0/24\", \"PrivateSubnetIsolatedCIDR\": \"10.106.0.128/26\", \"PrivateSubnetCIDR\":\"10.106.0.192/26\",\"PublicSubnetCIDR\":\"10.106.0.192/26\",\"DirectAlertsEmail\": \"test@test.com\",\"BackupRule1ScheduleExpression\": \"cron(0 2 ? * * )\",\"BackupPlanName\": \"test\",\"ResourceTagKey\": \"backup\",\"ResourceTagValue\": \"true\"}"

範本建立:

將此變更類型的執行參數 JSON 結構描述輸出至檔案;此範例將其命名為 NewToolsAccountParams.json:

aws amscm get-change-type-version --change-type-id "ct-2j7q1hgf26x5c" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > NewToolsAccountParams.json修改並儲存 NewToolsAccountParams 檔案。例如,您可以將內容取代為如下內容:

{ "AccountName":"tools", "AccountEmail":"test@test.com", "ApplicationOUName":"applications:tools", "TransitGatewayApplicationRouteTableName": "defaultAppRouteDomain", "SupportLevel": "plus", "VpcName": "testvpc4", "VpcCIDR": "10.106.0.0/24", "PrivateSubnetIsolatedCIDR": "10.106.0.128/26", "PrivateSubnetCIDR":"10.106.0.192/26", "PublicSubnetCIDR":"10.106.0.192/26", "DirectAlertsEmail": "test@test.com", "BackupRule1ScheduleExpression": "cron(0 2 ? * * )", "BackupPlanName": "test", "ResourceTagKey": "backup", "ResourceTagValue": "true" }將 RFC 範本 JSON 檔案輸出至檔案;此範例將其命名為 NewToolsAccountRfc.json:

aws amscm create-rfc --generate-cli-skeleton > NewToolsAccountRfc.json修改並儲存 NewToolsAccountRfc.json 檔案。例如,您可以將內容取代為如下內容:

{ "ChangeTypeId": "ct-2j7q1hgf26x5c", "ChangeTypeVersion": "2.0", "Title": "New tools account with VPC creation" }建立 RFC,指定 NewToolsAccount Rfc 檔案和 NewToolsAccountParams 檔案:

aws amscm create-rfc --cli-input-json file://NewToolsAccountRfc.json --execution-parameters file://NewToolsAccountParams.json您會在回應中收到新 RFC 的 ID,並使用它來提交和監控 RFC。在您提交之前,RFC 會保持在編輯狀態,不會啟動。

注意

此變更類型會隨著輸入參數的變更更新至 2.0 版。

若要進一步了解 AMS 多帳戶登陸區域,請參閱 AWS Managed Services (AMS) 現在提供受管登陸區域

執行輸入參數

如需執行輸入參數的詳細資訊,請參閱 變更類型的結構描述 ct-2j7q1hgf26x5c。

範例:必要參數

Example not available.

範例:所有參數

Example not available.