本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

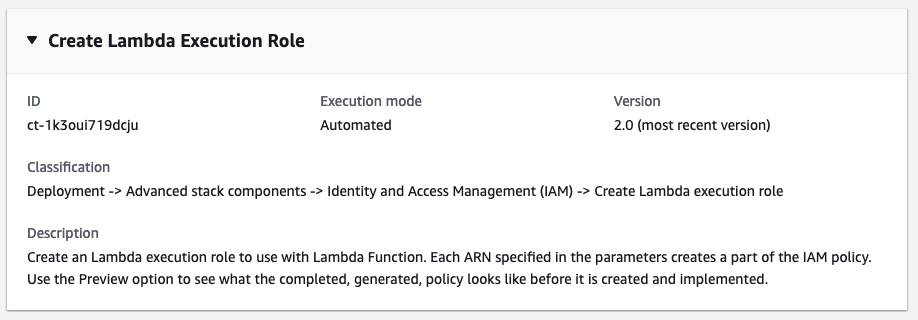

Identity and Access Management (IAM) | 建立 Lambda 執行角色

建立 Lambda 執行角色以與 Lambda 函數搭配使用。參數中指定的每個 ARN 都會建立 IAM 政策的一部分。使用預覽選項,在建立和實作之前,查看已完成、產生的政策是什麼樣子。

完整分類:部署 | 進階堆疊元件 | Identity and Access Management (IAM) | 建立 Lambda 執行角色

變更類型詳細資訊

變更類型 ID |

ct-1k3oui719dcju |

目前版本 |

2.0 |

預期的執行持續時間 |

360 分鐘 |

AWS 核准 |

必要 |

客戶核准 |

非必要 |

執行模式 |

自動化 |

其他資訊

建立 IAM Lambda 執行角色

運作方式:

導覽至建立 RFC 頁面:在 AMS 主控台的左側導覽窗格中,按一下 RFCs以開啟 RFCs清單頁面,然後按一下建立 RFC。

在預設瀏覽變更類型檢視中選擇熱門的變更類型 (CT),或在依類別選擇檢視中選擇 CT。

依變更類型瀏覽:您可以在快速建立區域中按一下熱門的 CT,以立即開啟執行 RFC 頁面。請注意,您無法透過快速建立選擇較舊的 CT 版本。

若要排序 CTs,請使用卡片或資料表檢視中的所有變更類型區域。在任一檢視中,選取 CT,然後按一下建立 RFC 以開啟執行 RFC 頁面。如果適用,建立較舊版本選項會顯示在建立 RFC 按鈕旁。

依類別選擇:選取類別、子類別、項目和操作,如果適用,CT 詳細資訊方塊會開啟,其中包含使用較舊版本建立的選項。按一下建立 RFC 以開啟執行 RFC 頁面。

在執行 RFC 頁面上,開啟 CT 名稱區域以查看 CT 詳細資訊方塊。需要主旨 (如果您在瀏覽變更類型檢視中選擇 CT,則會為您填入)。開啟其他組態區域以新增 RFC 的相關資訊。

在執行組態區域中,使用可用的下拉式清單或輸入必要參數的值。若要設定選用的執行參數,請開啟其他組態區域。

完成後,請按一下執行。如果沒有錯誤,RFC 成功建立的頁面會顯示已提交的 RFC 詳細資訊,以及初始的執行輸出。

開啟執行參數區域以查看您提交的組態。重新整理頁面以更新 RFC 執行狀態。或者,取消 RFC 或使用頁面頂端的選項建立 RFC 的副本。

運作方式:

使用內嵌建立 (您發出包含所有 RFC 和執行參數的

create-rfc命令) 或範本建立 (您建立兩個 JSON 檔案,一個用於 RFC 參數,另一個用於執行參數),並使用兩個檔案作為輸入發出create-rfc命令。此處說明這兩種方法。使用傳回的 RFC ID 提交 RFC:

aws amscm submit-rfc --rfc-id命令。ID監控 RFC:

aws amscm get-rfc --rfc-id命令。ID

若要檢查變更類型版本,請使用下列命令:

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

注意

您可以將任何CreateRfc參數與任何 RFC 搭配使用,無論它們是否為變更類型結構描述的一部分。例如,若要在 RFC 狀態變更時取得通知,請將此行新增至請求的 --notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}" RFC 參數部分 (而非執行參數)。如需所有 CreateRfc 參數的清單,請參閱 AMS 變更管理 API 參考。

INLINE CREATE (僅限必要參數):

使用內嵌提供的執行參數發出建立 RFC 命令 (在內嵌提供執行參數時逸出引號),然後提交傳回的 RFC ID。例如,您可以將內容取代為如下內容:

aws amscm create-rfc --change-type-id "ct-1k3oui719dcju" --change-type-version "2.0" --title "Create IAM Lambda Execution Role" --execution-parameters "{\"DocumentName\":\"AWSManagedServices-HandleCreateIAMRole-Admin\",\"Region\":\"us-east-1\",\"Parameters\":{\"ServicePrincipal\":[\"lambda.amazonaws.com\"],\"RoleName\":[\"test-application-ec2-instance-profile\"],\"LambdaFunctionArns": [\"arn:aws:lambda:us-east-1:123456789012:function:testing\"}}"

範本 CREATE (所有參數):

將此變更類型的執行參數 JSON 結構描述輸出至檔案;範例將其命名為 CreateIamLambdaExeRoleParams.json:

aws amscm get-change-type-version --change-type-id "ct-1k3oui719dcju" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > CreateIamLambdaExeRoleParams.json修改並儲存 CreateIamLambdaExeRoleParams 檔案;範例會建立內嵌貼上政策文件的 IAM 角色。

{ "DocumentName": "AWSManagedServices-HandleCreateIAMRole-Admin", "Region": "us-east-1", "Parameters": { "ServicePrincipal" : "lambda.amazonaws.com", "RoleName" : "customer_lambda_execution_role", "VPCAccess" : "No", "Preview" : "No", "LambdaFunctionArns": ["arn:aws:lambda:us-east-1:123456789012:function:dabba"] } }將 RFC 範本 JSON 檔案輸出至名為 CreateIamLambdaExeRoleRfc.json:

aws amscm create-rfc --generate-cli-skeleton > CreateIamLambdaExeRoleRfc.json修改並儲存 CreateIamLambdaExeRoleRfc.json 檔案。例如,您可以將內容取代為如下內容:

{ "ChangeTypeVersion": "2.0", "ChangeTypeId": "ct-1k3oui719dcju", "Title": "Create IAM Lambda Execution Role建立 RFC,指定 CreateIamLambdaExeRoleRfc 檔案和 CreateIamLambdaExeRoleParams 檔案:

aws amscm create-rfc --cli-input-json file://CreateIamLambdaExeRoleRfc.json --execution-parameters file://CreateIamLambdaExeRoleParams.json您會在回應中收到新 RFC 的 ID,並使用它來提交和監控 RFC。在您提交之前,RFC 會保持在編輯狀態,不會啟動。

注意

此變更類型現在位於 2.0 版,可改善建立 RFC 主控台的體驗,而且變更可讓您更輕鬆地複製和貼上 JSON。

如需詳細資訊 AWS Identity and Access Management,請參閱 AWS Identity and Access Management (IAM)

執行輸入參數

如需執行輸入參數的詳細資訊,請參閱 變更類型的結構描述 ct-1k3oui719dcju。

範例:必要參數

{ "DocumentName" : "AWSManagedServices-HandleCreateIAMRole-Admin", "Region" : "us-east-1", "Parameters" : { "ServicePrincipal" : "lambda.amazonaws.com", "RoleName" : "customer_lambda_execution_role", "VPCAccess" : "No", "Preview" : "No", "LambdaFunctionArns": ["arn:aws:lambda:us-east-1:083904590739:function:dabba"] } }

範例:所有參數

{ "DocumentName" : "AWSManagedServices-HandleCreateIAMRole-Admin", "Region" : "us-east-1", "Parameters": { "ServicePrincipal": "lambda.amazonaws.com", "RoleName" : "customer_lambda_execution_role", "RolePath": "/test/", "Preview": "No", "LambdaFunctionArns": ["arn:aws:lambda:us-east-1:083904590739:function:dabba"], "VPCAccess": "Yes", "CloudWatchAlarmReadAccess": ["arn:aws:cloudwatch:us-east-1:123456789012:alarm:myalarm*"], "CloudWatchAlarmWriteAccess": ["arn:aws:cloudwatch:us-east-1:123456789012:alarm:myalarm*"], "CloudWatchLogsReadAccess": ["arn:aws:logs:us-east-1:123456789012:log-group:myparam*:log-stream:mylogstream"], "CloudWatchLogsWriteAccess": ["arn:aws:logs:us-east-1:123456789012:log-group:mylogs*"], "CloudWatchMetricsReadAccess": ["*"], "CloudWatchMetricsWriteAccess": ["Company/AppMetric"], "DynamoDBDataReadWriteAccess": ["arn:aws:dynamodb:us-east-1:123456789012:table/mytable*"], "DynamoDBResourceReadAccess": ["arn:aws:dynamodb:us-east-1:123456789012:table/anotherTable"], "KMSCryptographicOperationAccess": ["arn:aws:kms:us-east-1:123456789012:key/97f43232-6bdc-4830-b54c-2d2926ba69aa"], "KMSReadAccess": ["arn:aws:kms:us-east-1:123456789012:key/97f43232-6bdc-4830-b54c-2d2926ba69aa"], "S3ReadAccess": ["arn:aws:s3:::my-s3-us-east-1/*"], "S3WriteAccess": ["arn:aws:s3:::my-s3-ap-southeast-2/developers/design_info.doc"], "SNSReadAccess": ["arn:aws:sns:us-east-1:123456789012:mytopic*"], "SNSWriteAccess": ["arn:aws:sns:us-east-1:123456789012:MyTopic*"], "SQSReadAccess": ["arn:aws:sqs:us-east-1:123456789012:Myqueue*"], "SQSWriteAccess": ["arn:aws:sqs:us-east-1:123456789012:MyQueeu*"], "SSMReadAccess": ["arn:aws:ssm:us-east-1:123456789012:parameter/myparam*"], "SSMWriteAccess": ["arn:aws:ssm:us-east-1:123456789012:parameter/myparam*"], "LambdaReadAccess" : ["arn:aws:lambda:us-east-1:083904590739:function:dabba"], "LambdaInvokeAccess" : ["arn:aws:lambda:us-east-1:083904590739:function:dabba"], "EventsReadAccess" : ["arn:aws:events:us-east-1:083904590739:rule/rule01"], "EventsWriteAccess" : ["arn:aws:events:us-east-1:083904590739:event-bus/bus01"], "STSAssumeRole": ["arn:aws:iam::123456789012:role/roleName"], "SecretsManagerReadAccess": ["arn:aws:secretsmanager:us-east-1:123456789012:secret:mysecret*"], "AdditionalPolicy" : "{\"Version\":\"2012-10-17\",\"Statement\":[{\"Effect\":\"Allow\",\"Action\":[\"iam:ListRoles\",\"iam:ListAccountAliases\"],\"Resource\":\"*\"}]}" } }