本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

遷移工作負載:CloudEndure 登陸區域 (SALZ)

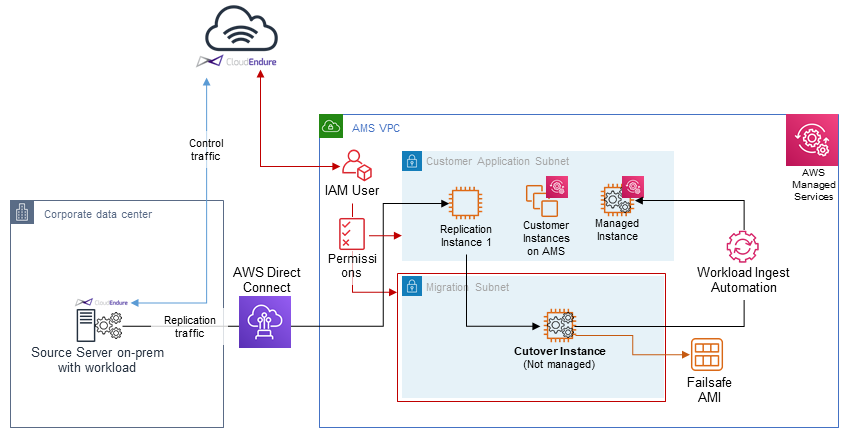

本節提供將 CloudEndure (CE) 切換執行個體的中繼遷移單一帳戶登陸區域 (SALZ) 設定為可供工作負載擷取 (WIGS) RFC 使用的相關資訊。

若要進一步了解 CloudEndure,請參閱 CloudEndure 遷移

注意

這是預先定義的、強化安全性的遷移 LZ 和模式。

事前準備:

客戶 AMS 帳戶

AMS 帳戶與客戶內部部署之間的網路和存取整合

CloudEndure 帳戶

AMS 安全審查和簽署的預先核准工作流程,使用您的 CA 和/或 CSDM 執行 (例如,濫用 IAM 使用者永久登入資料,可讓您建立/刪除執行個體和安全群組)

注意

本節說明特定的準備和遷移程序。

準備:您和 AMS 運算子:

使用 Management | Other | Other | Update change type to AMS 準備變更請求 (RFC),以取得下列資源和更新。您可以提交個別的其他 | 其他更新 RFCs,或其中一個。如需該 RFC/CT 的詳細資訊,請參閱其他 | 使用這些請求的其他更新:

在您的 AMS VPC 中指派次要 CIDR 區塊;在遷移完成後將移除的暫時 CIDR 區塊。確保 區塊不會與任何返回現場部署網路的現有路由衝突。例如,如果您的 AMS VPC CIDR 是 10.0.0.0/16,而且有路由回您的內部部署網路 10.1.0.0/16,則暫時次要 CIDR 可以是 10.255.255.0/24。如需 AWS CIDR 區塊的詳細資訊,請參閱 VPC 和子網路大小。

在初始累積的 AMS VPC 內建立新的私有子網路。範例名稱:

migration-temp-subnet。為僅具有本機 VPC 和 NAT (網際網路) 路由的子網路建立新的路由表,以避免在執行個體切換和可能的中斷期間與來源伺服器衝突。確保允許對網際網路的傳出流量進行修補程式下載,以便可以下載和安裝 AMS WIGS 先決條件。

更新您的 Managed AD 安全群組,以允許進出 的傳入和傳出流量

migration-temp-subnet。同時請求更新您的 EPS 負載平衡器 (ELB) 安全群組 (例如:mc-eps-McEpsElbPrivateSecurityGroup-M79OXBZEEX74),以允許新的私有子網路 (即migration-temp-subnet)。如果所有三個 TCP 連接埠上都不允許來自專用 CloudEndure (CE) 子網路的流量,WIGS 擷取將會失敗。最後,請求新的 CloudEndure IAM 政策和 IAM 使用者。政策需要您的正確帳戶號碼,且

RunInstances陳述式中的子網路 IDs 應該是:您的 <Customer Application Subnet(s) + Temp Migration Subnet>。若要查看 AMS 預先核准的 IAM CloudEndure 政策:解壓縮 WIGS 雲端持久性登陸區域範例檔案,然後開啟

customer_cloud_endure_policy.json。注意

如果您想要更寬鬆的政策,請與您的 CloudArchitect/CSDM 討論您需要什麼,並視需要在提交實作政策的 RFC 之前取得 AMS 安全審查和簽署。

您使用 CloudEndure for AMS 工作負載擷取的準備步驟已完成,而且如果您的遷移合作夥伴已完成準備步驟,就可以執行遷移。WIGS RFC 是由您的遷移合作夥伴提交。

注意

IAM 使用者金鑰不會直接共用,但必須由 AMS 運算子在畫面共用工作階段中輸入 CloudEndure 管理主控台。

準備:遷移合作夥伴和 AMS Operator:

建立 CloudEndure 遷移專案。

在專案建立期間,在螢幕共用工作階段中具有 AMS 輸入 IAM 使用者登入資料。

在複寫設定 -> 選擇將啟動複寫伺服器的子網路中,選取 customer-application-x 子網路。

在複寫設定 -> 選擇要套用至複寫伺服器的安全群組中,選取兩個 Sentinel 安全群組 (僅限私有和 EgressAll)。

定義機器的切換選項 (執行個體)。

子網路: migration-temp-subnet。

安全群組:「Sentinel」安全群組 (僅限私有和 EgressAll)。

切換執行個體必須能夠與 AMS Managed AD 和 AWS 公有端點通訊。

彈性 IP:無

公有 IP:否

IAM 角色:Customer-mc-ec2-instance-profile

IAM 角色必須允許 SSM 通訊。最好使用 AMS 預設。

根據慣例設定標籤。

遷移:遷移合作夥伴:

在 AMS 上建立虛擬堆疊。您可以使用堆疊 ID 來存取堡壘。

在來源伺服器上安裝 CloudEndure (CE) 代理程式。如需詳細資訊,請參閱安裝 代理

程式。 在來源伺服器上建立本機管理員登入資料。

排程短切換時段,並在就緒時按一下切換。這會完成遷移,並將使用者重新導向至目標 AWS 區域。

請求堆疊 管理對虛擬堆疊的存取,請參閱管理存取請求。

使用您建立的本機管理員登入資料,登入堡壘,然後登入切換執行個體。

建立故障安全 AMI。如需建立 AMIs的詳細資訊,請參閱 AMI Create。

準備執行個體以供擷取,請參閱 遷移工作負載:Linux 和 Windows 的先決條件。

針對執行個體執行 WIGS RFC,請參閱 工作負載擷取堆疊:建立。