本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用公有端點保護工作負載

對於可公開存取的工作負載,AWS 提供了許多有助於降低特定風險的功能和服務。本節涵蓋應用程式使用者的身分驗證和授權,以及保護 API 端點。

身分驗證和授權

身分驗證與身分相關,授權涉及動作。使用身分驗證來控制誰可以調用 Lambda 函數,然後使用授權來控制調用者可以執行的動作。對於許多應用程式,IAM 足以管理這兩個控制機制。

對於具有外部使用者的應用程式 (例如 Web 或行動應用程式),通常使用 JSON Web 權杖

您可以使用 Amazon Cognito 實作 JWT。Amazon Cognito 是一種使用者目錄服務,可以處理註冊、身分驗證、帳戶復原及其他常見帳戶管理操作。Amplify Framework

鑑於身分提供者服務的關鍵安全角色,請務必使用專業工具來保護您的應用程式。不建議您自己編寫服務,來處理身分驗證或授權。自訂程式庫中的任何漏洞都可能對您的工作負載及其資料的安全性產生重大影響。

保護 API 端點

對於無伺服器應用程式,公開為後端應用程式提供服務的偏好方式是使用 Amazon API Gateway。這可協助您保護 API 免受惡意使用者或流量激增的侵害。

API Gateway 為無伺服器開發人員提供兩種端點類型:REST API 和 HTTP API。兩者都支援使用 AWS Lambda、IAM 或 Amazon Cognito 進行授權。使用 IAM 或 Amazon Cognito 時,會評估傳入請求,如果這些請求缺少所需的權杖或包含無效的身分驗證,則請求會遭到拒絕。您無需為這些請求付費,並且這些請求不計入任何限流配額。

公有網際網路上的任何人皆可存取未驗證的 API 路由,因此建議您限制使用未驗證的 API。如果必須使用未進行身分驗證的 API,請務必保護這些 API 免受常見風險,例如拒絕服務

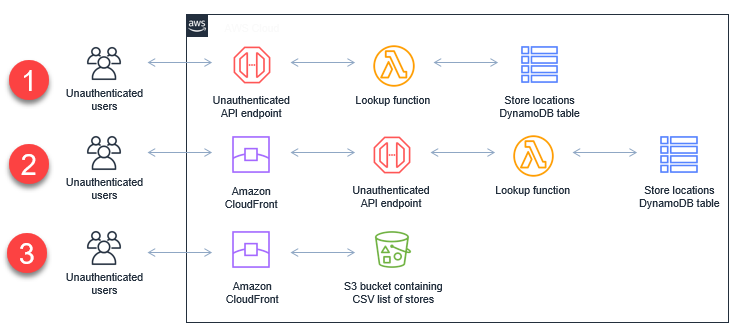

在許多情況下,未驗證的 API 提供的功能可以透過替代方式來實現。例如,Web 應用程式可以向未登入的使用者提供來自 DynamoDB 資料表的客戶零售店清單。此請求可能源自前端 Web 應用程式或任何其他呼叫 URL 端點的來源。此圖表比較了以下三種解決方案:

-

網際網路上的任何人都可以呼叫此未驗證的 API。在拒絕服務攻擊中,可能會耗盡基礎資料表上的 API 限流限制、Lambda 並行或 DynamoDB 佈建讀取容量。

-

在 API 端點前面使用適當的存留時間 (TTL) 組態的 CloudFront 分佈將承受 DoS 攻擊中的大部分流量,而無需變更用於擷取資料的底層解決方案。

-

或者,對於很少變更的靜態資料,CloudFront 分佈可以提供來自 Amazon S3 儲存貯體的資料。