本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

將 TLS 憑證儲存在 AWS Secrets Manager中

安裝在 Amazon EMR 叢集上的 Ranger 外掛程式和 Ranger Admin 伺服器必須透過 TLS 進行通訊,以確保傳送的政策資料和其他資訊在被攔截時無法讀取。EMR 還要求外掛程式透過提供自己的 TLS 憑證來向 Ranger Admin 伺服器進行身分驗證,並執行雙向 TLS 身分驗證。此設定需要建立四個憑證:兩對私有和公有 TLS 憑證。如需有關將憑證安裝至 Ranger Admin 伺服器的指示,請參閱 設定 Ranger Admin 伺服器以與 Amazon EMR 整合。為了完成設定,安裝在 EMR 叢集上的 Ranger 外掛程式需要兩個憑證:管理伺服器的公有 TLS 憑證,以及外掛程式將用於針對 Ranger Admin 伺服器進行身分驗證的私有憑證。若要提供這些 TLS 憑證,它們必須位於 中, AWS Secrets Manager 並在 EMR 安全組態中提供。

注意

強烈建議 (但不是必需) 為每個應用程式建立一對憑證,以限制其中一個外掛程式憑證洩漏時的影響。

注意

您需要在憑證過期日期之前追蹤和輪換憑證。

憑證格式

無論憑證是私有外掛程式憑證還是公有 Ranger 管理員憑證,將憑證匯入 AWS Secrets Manager 都是相同的。在匯入 TLS 憑證前,憑證必須為 509x PEM 格式。

公有憑證的範例格式如下:

-----BEGIN CERTIFICATE----- ...Certificate Body... -----END CERTIFICATE-----

私有憑證的範例格式如下:

-----BEGIN PRIVATE KEY----- ...Private Certificate Body... -----END PRIVATE KEY----- -----BEGIN CERTIFICATE----- ...Trust Certificate Body... -----END CERTIFICATE-----

私有憑證還應包含信任憑證。

您可以透過執行下列命令來驗證憑證的格式是否正確:

openssl x509 -in <PEM FILE> -text

將憑證匯入至 AWS Secrets Manager

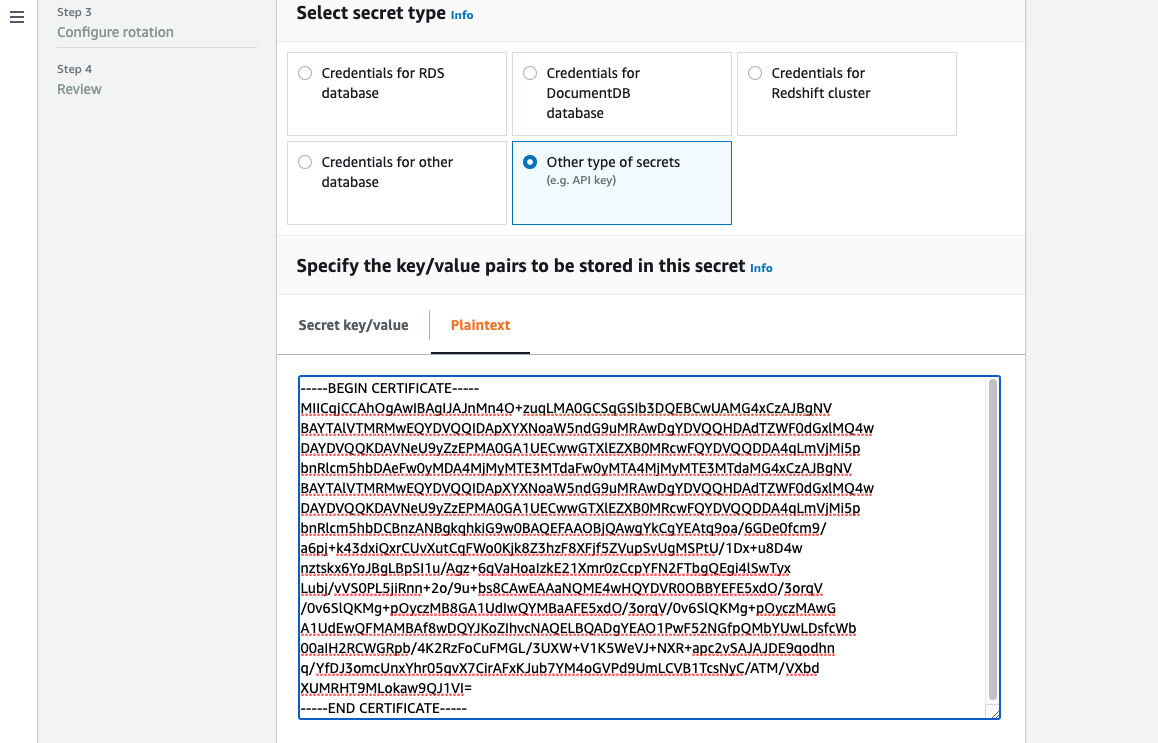

在 Secrets Manager 中建立機密時,在機密類型下選擇其他類型的機密,並將 PEM 編碼的憑證貼到純文字欄位中。