本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

AWS Audit Manager 控制項的範例

您可以檢閱此頁面上的範例,進一步了解控制項在 AWS Audit Manager的運作方式。

在 Audit Manager 中,控制項可以自動從四種資料來源類型收集證據:

-

AWS CloudTrail – 從 CloudTrail 日誌擷取使用者活動,並將其匯入為使用者活動證據

-

AWS Security Hub CSPM – 從 Security Hub 收集調查結果,並將其匯入作為合規檢查證據

-

AWS Config – 從 收集規則評估, AWS Config 並將其匯入作為合規檢查證據

-

AWS API 呼叫 – 從 API 呼叫擷取資源快照,並將其匯入為組態資料證據

請注意,某些控制項會使用這些資料來源的預先定義群組來收集證據。這些資料來源群組稱為AWS 受管來源。每個 AWS 受管來源代表通用控制項或核心控制項。這些受管來源可讓您有效率地將合規需求映射至相關的基礎資料來源群組,這些資料來源經過產業認證評估人員

此頁面上的範例顯示控制項如何從每個個別資料來源類型收集證據。它們描述了控制項的外觀、Audit Manager 如何從資料來源收集證據,以及您可以採取哪些後續步驟來證明合規。

提示

我們建議您啟用 AWS Config 和 Security Hub,以在 Audit Manager 中獲得最佳體驗。當您啟用這些服務時,Audit Manager 可以使用 Security Hub 調查結果和 AWS Config 規則 來產生自動化證據。

-

啟用 AWS Security Hub CSPM之後,請確定您同時啟用所有安全性標準,並開啟合併的控制項調查結果設定。此步驟可確認 Audit Manager 能匯入所有支援的合規標準的調查結果。

-

啟用 AWS Config 之後,請確定您也為稽核相關的合規標準啟用相關 AWS Config 規則 或部署一致性套件。此步驟可確保 Audit Manager 可以匯入 AWS Config 規則 您啟用之所有支援的問題清單。

以下為每種控制項類型的範例:

主題

使用 AWS Security Hub CSPM 做為資料來源類型的自動化控制項

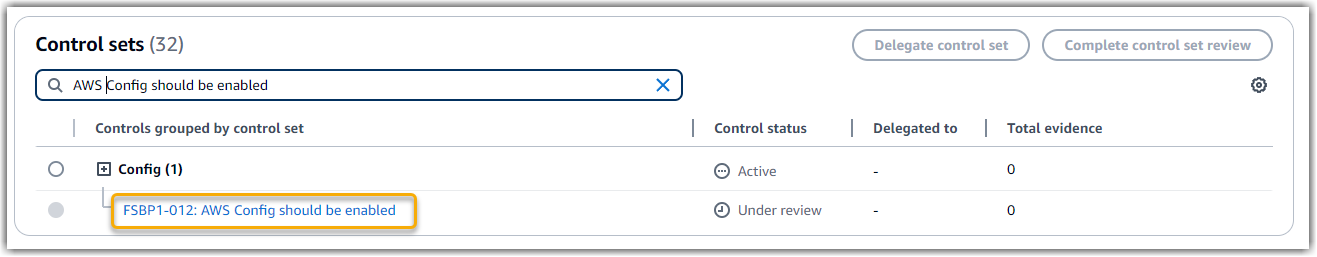

此範例顯示使用 AWS Security Hub CSPM 做為資料來源類型的控制項。這是取自 AWS 基礎安全性最佳作法 (FSBP) 架構的標準控制項。Audit Manager 使用此控制項來產生證據,協助您 AWS 的環境符合 FSBP 要求。

控制項細節範例

-

控制項名稱 —

FSBP1-012: AWS Config should be enabled -

控制集 –

Config。這是與組態管理相關的架構特定 FSBP 控制項群組。 -

證據來源 – 個別資料來源

-

資料來源類型 – AWS Security Hub CSPM

-

證據類型 — 合規檢查

在下列範例中,此控制項會出現在從 FSBP 架構建立的 Audit Manager 評估中。

評估會顯示控制狀態。它也會顯示到目前為止為此控制項收集了多少證據。您可以從這裡委派控制集以供檢閱,或自行檢閱。選擇控制項名稱會開啟詳細資訊頁面,其中包含詳細資訊,包括該控制項的證據。

這個控制項可以做什麼

此控制項要求在您使用 Security Hub 的所有 AWS 區域 中啟用 AWS Config 。Audit Manager 可以使用此控制項來檢查您是否已啟用 AWS Config。

Audit Manager 如何收集此控制項的證據

Audit Manager 會採取下列步驟來收集此控制項的證據:

-

Audit Manager 會針對每個控制項評估您的範圍內資源。它會使用控制項設定中指定的資料來源來執行此作業。在此範例中,您的 AWS Config 設定是 資源,而 Security Hub 是資料來源類型。Audit Manager 會尋找特定 Security Hub 檢查的結果 (【Config.1】)。

-

資源評估的結果將被保存,並轉換為易於稽核的證據。Audit Manager 會針對使用安全中樞作為資料來源類型的控制項產生合規檢查證據。此證據包含直接從 Security Hub 報告的合規檢查結果。

-

Audit Manager 會將儲存的證據附加至評估中名為

FSBP1-012: AWS Config should be enabled的控制項。

如何使用 Audit Manager 來證明對此控制項的合規性

將證據附加到控制項後,您或您選擇的委派代表可以檢閱證據,以查看是否需要進行任何修復。

在此範例中,Audit Manager 可能會顯示來自 Security Hub 的失敗裁決。如果您尚未啟用,可能會發生這種情況 AWS Config。在這種情況下,您可以採取啟用的修正動作 AWS Config,這有助於讓您的 AWS 環境符合 FSBP 要求。

當您 AWS Config 的設定符合控制項時,請將控制項標記為已檢閱,並將證據新增至您的評估報告。然後,您可以與稽核人員共用此報告,以證明控制項正在如預期般運作。

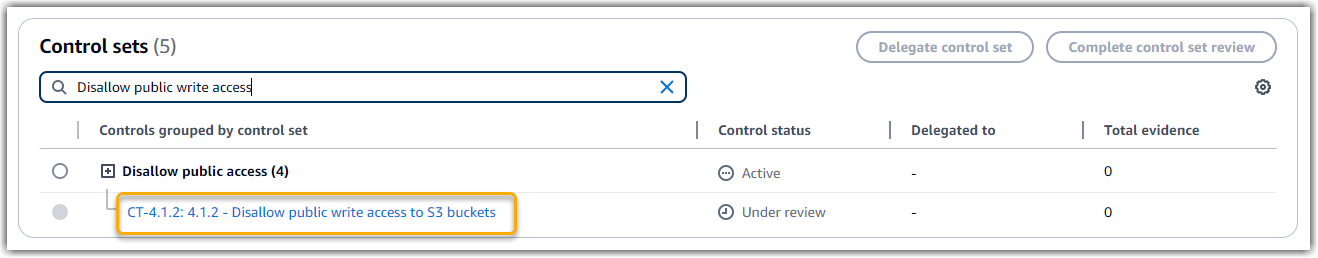

使用 AWS Config 做為資料來源類型的自動化控制項

此範例顯示使用 AWS Config 做為資料來源類型的控制項。這是取自 AWS Control Tower 防護機制架構的標準控制項。Audit Manager 使用此控制項來產生證據,協助您的環境 AWS 符合 AWS Control Tower 護欄。

控制項細節範例

-

控制項名稱 —

CT-4.1.2: 4.1.2 - Disallow public write access to S3 buckets -

控制集 — 此控制項屬於

Disallow public access控制集。這是與存取管理相關的控制項群組。 -

證據來源 – 個別資料來源

-

資料來源類型 – AWS Config

-

證據類型 — 合規檢查

在下列範例中,此控制項會出現在從 Guardrails 架構建立的 Audit Manager AWS Control Tower 評估中。

評估會顯示控制狀態。它也會顯示到目前為止為此控制項收集了多少證據。您可以從這裡委派控制集以供檢閱,或自行檢閱。選擇控制項名稱會開啟詳細資訊頁面,其中包含詳細資訊,包括該控制項的證據。

這個控制項可以做什麼

Audit Manager 可以使用此控制項來檢查 S3 儲存貯體政策的存取層級是否太寬鬆而無法滿足 AWS Control Tower 需求。更具體地說,它可以檢查封鎖公開存取功能設定、儲存貯體策略和儲存貯體存取控制清單 (ACL),以確認您的儲存貯體不允許公開寫入存取權。

Audit Manager 如何收集此控制項的證據

Audit Manager 會採取下列步驟來收集此控制項的證據:

-

Audit Manager 會針對每個控制項,使用控制項設定中指定的資料來源評估範圍內的資源。在這種情況下,您的 S3 儲存貯體是資源,而 AWS Config 是資料來源類型。Audit Manager 會尋找特定 AWS Config 規則 (s3-bucket-public-write-prohibited) 的結果,以評估評估範圍內每個 S3 儲存貯體的設定、政策和 ACL。

-

資源評估的結果將被保存,並轉換為易於稽核的證據。Audit Manager 會為使用 AWS Config 做為資料來源類型的控制項產生合規檢查證據。此證據包含直接從 回報的合規檢查結果 AWS Config。

-

Audit Manager 會將儲存的證據附加至評估中名為

CT-4.1.2: 4.1.2 - Disallow public write access to S3 buckets的控制項。

如何使用 Audit Manager 來證明對此控制項的合規性

將證據附加到控制項後,您或您選擇的委派代表可以檢閱證據,以查看是否需要進行任何修復。

在此範例中,Audit Manager 可能會顯示來自 的規則, AWS Config 指出 S3 儲存貯體不合規。假如其中一個 S3 儲存貯體具有不限制公用政策的封鎖公開存取功能設定,且使用中的政策允許公開寫入存取權,就可能會發生這種情況。如需修正此問題,您可以更新封鎖公開存取設定以限制公共策略。或者,您可以使用不允許公開寫入存取權的不同儲存貯體政策。此修正動作有助於讓您的 AWS 環境符合 AWS Control Tower 需求。

當您確認 S3 儲存貯體存取層級符合控制項時,可以將該控制項標記為已檢閱,並將證據新增至您的評估報告。然後,您可以與稽核人員共用此報告,以證明控制項正在如預期般運作。

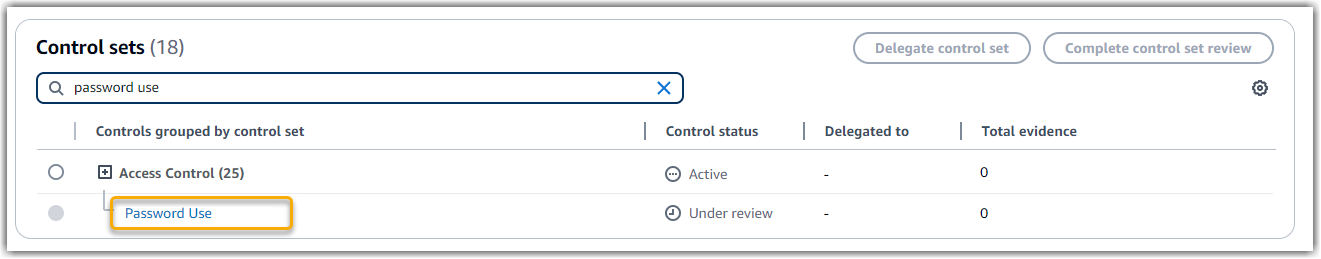

使用 AWS API 呼叫做為資料來源類型的自動化控制項

此範例顯示使用 AWS API 呼叫做為資料來源類型的自訂控制項。Audit Manager 使用此控制項來產生證據,有助於讓您的 AWS 環境符合您的特定需求。

控制項細節範例

-

控制項名稱 —

Password Use -

控制組 — 此控制項屬於稱為

Access Control的控制集。這是與身分識別和存取管理相關的控制項群組。 -

證據來源 – 個別資料來源

-

資料來源類型 – AWS API 呼叫

-

證據類型 — 配置資料

在下列範例中,此控制項會出現在從自訂架構建立的 Audit Manager 評估中。

評估會顯示控制狀態。它也會顯示到目前為止為此控制項收集了多少證據。您可以從這裡委派控制集以供檢閱,或自行檢閱。選擇控制項名稱會開啟詳細資訊頁面,其中包含詳細資訊,包括該控制項的證據。

這個控制項可以做什麼

Audit Manager 可以使用此自訂控制項,來協助您確保擁有足夠的存取控制項策略。此控制項要求您在選擇和使用密碼時遵循良好的安全實踐。Audit Manager 可以擷取位於評估範圍內的 IAM 主體的所有密碼政策清單,協助您驗證此問題。

Audit Manager 如何收集此控制項的證據

Audit Manager 採取下列步驟來收集此自訂控制項的證據:

-

Audit Manager 會針對每個控制項,使用控制項設定中指定的資料來源評估範圍內的資源。在這種情況下,您的 IAM 主體是 資源,而 AWS API 呼叫是資料來源類型。Audit Manager 會尋找特定 IAM API 呼叫 (GetAccountPasswordPolicy) 的回應。接著會傳回評估範圍內 AWS 帳戶 的密碼政策。

-

資源評估的結果將被保存,並轉換為易於稽核的證據。Audit Manager 會為使用 API 呼叫作為資料來源的控制項產生組態資料證據。此證據包含從 API 回應擷取的原始資料,以及指示資料支援哪些控制項的其他中繼資料。

-

Audit Manager 會將儲存的證據附加至評估中名為

Password Use的自訂控制項。

如何使用 Audit Manager 來證明對此控制項的合規性

將證據附加到控制項後,您或您選擇的委派代表可以檢閱證據,以查看證據是否充分或是否需要進行任何修補。

在此範例中,您可以檢閱證據,以查看來自 API 呼叫的回應。GetAccountPasswordPolicy 回應說明了帳戶的使用者密碼複雜性要求和強制更換期限。您可以使用此 API 回應做為證據,以顯示您有足夠的密碼存取控制政策,適用於評估 AWS 帳戶 範圍內的 。如果需要,您也可以新增評論至控制項,以為相關政策提供其他見解。

當您對 IAM 主體的密碼政策符合自訂控制項感到滿意時,您可以將控制項標記為已檢閱,並將證據新增至您的評估報告。然後,您可以與稽核人員共用此報告,以證明控制項正在如預期般運作。

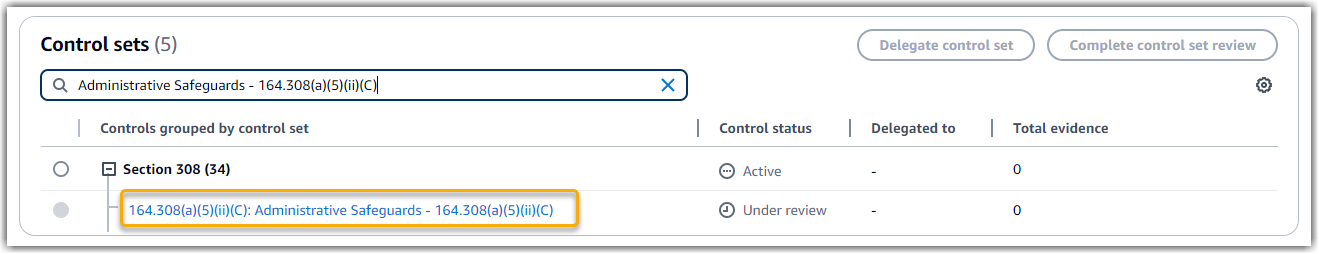

使用 AWS CloudTrail 做為資料來源類型的自動化控制項

此範例顯示使用 AWS CloudTrail 做為資料來源類型的控制項。這是取自 HIPAA 安全規則 2003 架構的標準控制項。Audit Manager 使用此控制項來產生證據,協助您的 AWS 環境符合 HIPAA 需求。

控制項細節範例

-

控制項名稱 —

164.308(a)(5)(ii)(C): Administrative Safeguards - 164.308(a)(5)(ii)(C) -

控制集 — 此控制項屬於稱為

Section 308的控制集。這是與管理防護措施相關的 HIPAA 控制項架構特定群組。 -

證據來源 - AWS 受管來源 (核心控制項)

-

基礎資料來源類型 – AWS CloudTrail

-

證據類型 — 使用者活動

以下是從 HIPAA 架構建立的 Audit Manager 評估中顯示的控制項:

評估會顯示控制狀態。它也會顯示到目前為止為此控制項收集了多少證據。您可以從這裡委派控制集以供檢閱,或自行檢閱。選擇控制項名稱會開啟詳細資訊頁面,其中包含詳細資訊,包括該控制項的證據。

這個控制項可以做什麼

此控制需要您備妥監控程序,以偵測未經授權的存取。未經授權的存取範例是當有人在沒有啟用多重要素驗證 (MFA) 的情況下登入 主控台時。Audit Manager 透過提供證據,證明您設定 Amazon CloudWatch 監控未啟用 MFA 的管理主控台登入請求,來協助您驗證此控制。

Audit Manager 如何收集此控制項的證據

Audit Manager 會採取下列步驟來收集此控制項的證據:

-

針對每個控制項,Audit Manager 會使用控制項設定中指定的證據來源來評估您的範圍內資源。在此情況下,控制項會使用數個核心控制項做為證據來源。

每個核心控制項都是個別資料來源的受管分組。在我們的範例中,其中一個核心控制項 (

Configure Amazon CloudWatch alarms to detect management console sign-in requests without MFA enabled) 使用 CloudTrail 事件 (monitoring_EnableAlarmActions) 作為基礎資料來源。Audit Manager 會檢閱您的 CloudTrail 日誌,使用

monitoring_EnableAlarmActions關鍵字尋找 CloudWatch 警示,以啟用 CloudTrail 記錄的動作。然後,它會傳回評估範圍內相關事件的記錄。 -

資源評估的結果將被保存,並轉換為易於稽核的證據。Audit Manager 會為使用 CloudTrail 作為資料來源類型的控制項產生使用者活動證據。此證據包含從 Amazon CloudWatch 擷取的原始資料,以及其他中繼資料,指出資料支援的控制項。

-

Audit Manager 會將儲存的證據附加至評估中名為

164.308(a)(5)(ii)(C): Administrative Safeguards - 164.308(a)(5)(ii)(C)的控制項。

如何使用 Audit Manager 來證明對此控制項的合規性

將證據附加到控制項後,您或您選擇的委派代表可以檢閱證據,以查看是否需要進行任何修復。

在此範例中,您可以檢閱證據,以查看 CloudTrail 記錄的警示啟用事件。您可以使用此日誌作為證據,以顯示您有足夠的監控程序,以偵測主控台登入何時在未啟用 MFA 的情況下發生。如果需要,您也可以新增評論至控制項,為相關政策提供其他見解。例如,如果日誌顯示多個沒有 MFA 的登入,您可以新增註解來描述如何修復問題。定期監控主控台登入狀況,可協助您避免因不一致和不當登入嘗試而產生的安全問題。反之,此最佳實務有助於讓您的 AWS 環境符合 HIPAA 要求。

當您確認監控程序符合控制項時,可以將該控制項標記為已檢閱,並將證據新增至您的評估報告。然後,您可以與稽核人員共用此報告,以證明控制項正在如預期般運作。

手動控制

某些控制項不支援自動化證據收集。除了觀察、訪談和雲端中未產生的其他事件之外,這包括依賴提供實體記錄和簽名的控制項。在這些情況下,您可以手動上傳證據以證明您滿足控制項的要求。

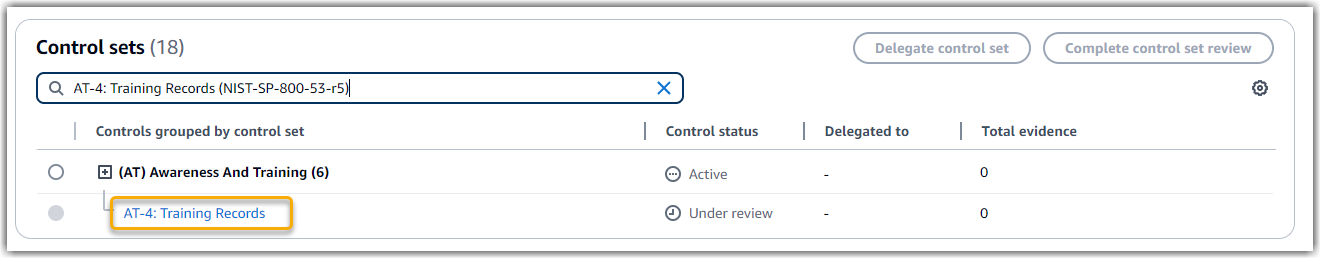

此範例顯示從 NIST 800-53 (修訂版 5) 架構取得的手動控制。您可以使用 Audit Manager 上傳並儲存證明此控制項的合規證據。

控制項細節範例

-

控制項名稱 —

AT-4: Training Records -

控制集 –

(AT) Awareness and training。這是與訓練相關的特定架構 NIST 控制項群組。 -

證據來源 – 個別資料來源

-

資料來源類型 — 手動

-

證據類型 — 手動

這是在 Audit Manager 評估中顯示的控制項,該評估是根據 NIST 800-53 (Rev. 5) Low-Moderate-High架構所建立:

評估會顯示控制狀態。它也會顯示到目前為止為此控制項收集了多少證據。您可以從這裡委派控制集以供檢閱,或自行檢閱。選擇控制項名稱會開啟詳細資訊頁面,其中包含詳細資訊,包括該控制項的證據。

這個控制項可以做什麼

您可以使用此控制項來協助您確保人員獲得適當層級的安全和隱私權訓練。具體而言,您可以根據所有員工的角色,證明您已備妥安全與隱私權訓練活動的文件。您也可以顯示訓練記錄保留給每個人的證明。

如何手動上傳此控制項的證據

若要上傳補充自動化證據的手動證據,請參閱在其中上傳手動證據 AWS Audit Manager。Audit Manager 會將上傳的證據附加至評估中名為 AT-4: Training Records 的控制項。

如何使用 Audit Manager 來證明對此控制項的合規性

如果您有支援此控制項的文件,您可以將其上傳為手動證據。例如,您可以上傳人力資源部門向員工發出的強制性角色型訓練資料的最新副本。

就像使用自動化控制項一樣,您可以將手動控制項委派給可協助您檢閱證據的利益關係者 (或在此情況下提供)。例如,當您檢閱此控制項時,您可能會發現只有部分符合其需求。如果您沒有任何現場訓練的出席者追蹤副本,就可能發生這種情況。您可以將控制權委派給人力資源利益相關者,他們可以上傳參加訓練的人員清單。

如果您滿意自己符合控制項,可以將其標記為已檢閱,並將證據新增至您的評估報告。然後,您可以與稽核人員共用此報告,以證明控制項正在如預期般運作。

具有混合資料來源類型的控制項 (自動和手動)

在許多情況下,需要結合自動化和手動證據來滿足控制項。雖然 Audit Manager 可以提供與控制項相關的自動化證據,但您可能需要使用您自己識別和上傳的手動證據來補充此資料。

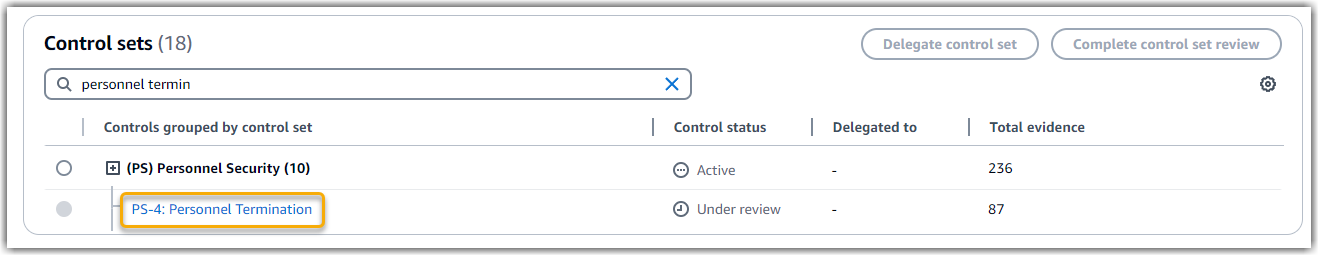

此範例顯示使用手動證據和自動化證據組合的控制項。這是取自 NIST 800-53 (Rev. 5) 架構的標準控制項。Audit Manager 使用此控制項來產生證據,協助您的 AWS 環境符合 NIST 需求。

控制項細節範例

-

控制項名稱 —

Personnel Termination -

控制集 –

(PS) Personnel Security (10)。這是特定於架構的 NIST 控制項群組,與在組織系統上執行硬體或軟體維護的人員相關。 -

證據來源 – AWS 受管 (核心控制) 和個別資料來源 (手動)

-

基礎資料來源類型 – AWS API 呼叫 AWS CloudTrail、 AWS Config、手動

-

證據類型 – 組態資料、使用者活動、合規檢查、手動證據)

這是在 Audit Manager 評估中顯示的控制項,該評估是根據 NIST 800-53 (Rev. 5) 架構所建立:

評估會顯示控制狀態。它也會顯示到目前為止為此控制項收集了多少證據。您可以從這裡委派控制集以供檢閱,或自行檢閱。選擇控制項名稱會開啟詳細資訊頁面,其中包含詳細資訊,包括該控制項的證據。

這個控制項可以做什麼

您可以使用此控制項來確認您在員工終止時保護組織資訊。具體而言,您可以示範已停用該個人的系統存取和撤銷的登入資料。此外,您可以示範所有已終止的個人都參與結束面試,其中包括討論您組織的相關安全通訊協定。

Audit Manager 如何收集此控制項的證據

Audit Manager 會採取下列步驟來收集此控制項的證據:

-

針對每個控制項,Audit Manager 會使用控制項設定中指定的證據來源來評估您的範圍內資源。

在此情況下,控制項會使用數個核心控制項做為證據來源。反之,每個核心控制項都會從個別資料來源 (AWS API 呼叫 AWS CloudTrail和) 收集相關證據 AWS Config。Audit Manager 使用這些資料來源類型,根據相關的 API 呼叫、CloudTrail 事件和 AWS Config 規則來評估您的 IAM 資源 (例如群組、金鑰和政策)。

-

資源評估的結果將被保存,並轉換為易於稽核的證據。此證據包含從每個資料來源擷取的原始資料,以及指出資料支援的控制的其他中繼資料。

-

Audit Manager 會將儲存的證據附加至評估中名為

Personnel Termination的控制項。

如何手動上傳此控制項的證據

若要上傳補充自動化證據的手動證據,請參閱在其中上傳手動證據 AWS Audit Manager。Audit Manager 會將上傳的證據附加至評估中名為 Personnel Termination 的控制項。

如何使用 Audit Manager 來證明對此控制項的合規性

將證據附加到控制項後,您或您選擇的委派代表可以檢閱證據,以查看證據是否充分或是否需要進行任何修補。例如,當您檢閱此控制項時,您可能會發現只有部分符合其需求。如果您有存取權已撤銷的證明,但沒有任何結束面試的副本,則可能會發生這種情況。您可以將控制權委派給人力資源利益相關者,他們可以上傳離職面試文件的副本。或者,如果在稽核期間沒有員工終止,您可以留下評論,說明為什麼沒有簽署的文件連接到控制項。

當您確認自己符合控制項時,可以將該控制項標記為已檢閱,並將證據新增至您的評估報告。然後,您可以與稽核人員共用此報告,以證明控制項正在如預期般運作。