本指南记录了 2025 年 3 月 13 日发布的全新 AWS Wickr 管理控制台。有关经典版 AWS Wickr 管理控制台的文档,请参阅经典管理指南。

本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

使用微软 Entra (Azure AD) 单点登录配置 AWS Wickr

AWS Wickr 可以配置为使用微软 Entra (Azure AD) 作为身份提供商。为此,请在 Microsoft Entra 和 AWS Wickr 管理控制台中完成以下程序。

警告

在网络上启用 SSO 后,它将让活跃用户退出 Wickr,并强制他们使用 SSO 提供商重新进行身份验证。

完成以下步骤,在 Microsoft Entra 中将 AWS Wickr 注册为应用程序。

注意

有关详细的屏幕截图和疑难解答,请参阅 Microsoft Entra 文档。有关更多信息,请参阅在 Microsoft 身份平台上注册应用程序

-

在导航窗格中,选择 “应用程序”,然后选择 “应用程序注册”。

-

在 “应用程序注册” 页面上,选择 “注册应用程序”,然后输入应用程序名称。

-

仅选择此组织目录中的帐户(仅限默认目录-单租户)。

-

在 “重定向 URI” 下,选择 Web,然后在 W AWS ickr 管理员控制台中输入 SSO 配置设置中可用的重定向 URI

-

选择 Register。

-

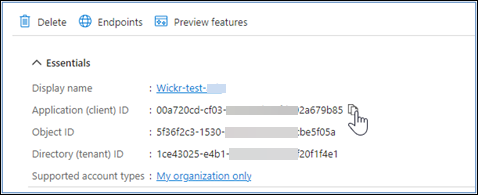

注册后, copy/save 将生成应用程序(客户端)ID。

-

选择 “端点” 选项卡,记下以下内容:

-

Oauth 2.0 授权端点 (v2):例如:

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/oauth2/v2.0/authorize -

编辑此值以删除 “oauth2/” 和 “授权”。例如,固定网址将如下所示:

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/ -

这将被称为 SSO 发行者。

-

完成以下步骤以在 Microsoft Entra 中设置身份验证。

-

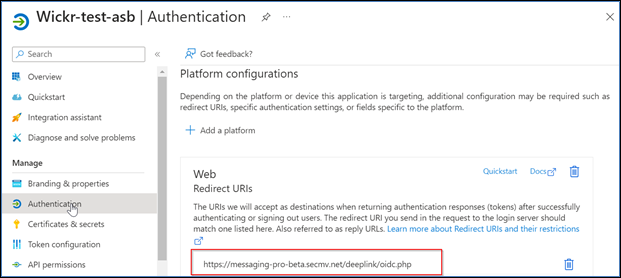

在导航窗格中,选择 “身份验证”。

-

在身份验证页面上,确保 Web 重定向 URI 与之前输入的相同(在将 AWS Wickr 注册为应用程序中)。

-

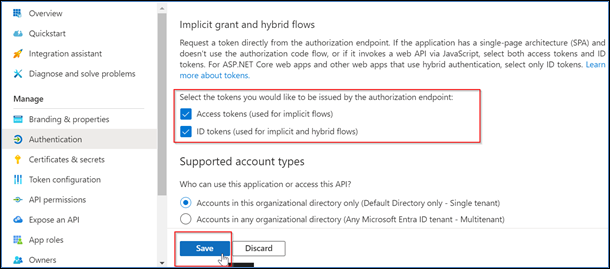

选择用于隐式流程的访问令牌和用于隐式和混合流程的 ID 令牌。

-

选择保存。

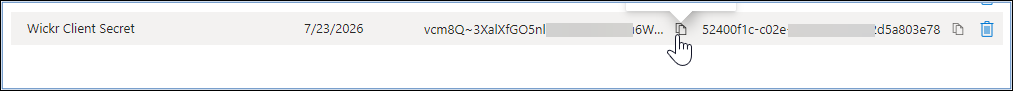

完成以下步骤在 Microsoft Entra 中设置证书和密钥。

-

在导航窗格中,选择 “证书和机密”。

-

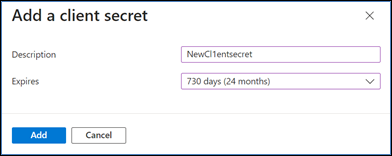

在 “证书和密钥” 页面上,选择 “客户机密” 选项卡。

-

在 “客户机密钥” 选项卡下,选择 “新建客户机密”。

-

输入描述并选择密钥的到期时间。

-

选择添加。

-

创建证书后,复制客户机密值。

注意

您的客户端应用程序代码将需要客户端密钥值(不是密钥 ID)。离开此页面后,您可能无法查看或复制密钥值。如果您现在不复制,则必须返回创建新的客户机密钥。

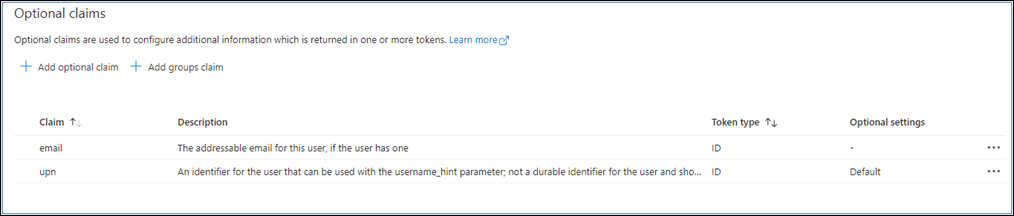

完成以下步骤在 Microsoft Entra 中设置令牌配置。

-

在导航窗格中,选择令牌配置。

-

在令牌配置页面上,选择添加可选声明。

-

在 “可选声明” 下,选择令牌类型作为 ID。

-

选择 ID 后,在 “声明” 下,选择 “电子邮件” 和 “upn”。

-

选择添加。

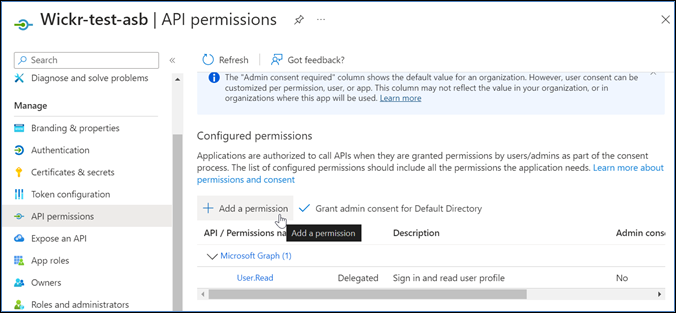

完成以下步骤,在 Microsoft Entra 中设置 API 权限。

-

在导航窗格中,选择 API permissions(API 权限)。

-

在 API 权限页面上,选择添加权限。

-

选择 Microsoft Graph,然后选择委派权限。

-

选中电子邮件、O ffline_access、o pen id、个人资料的复选框。

-

选择添加权限。

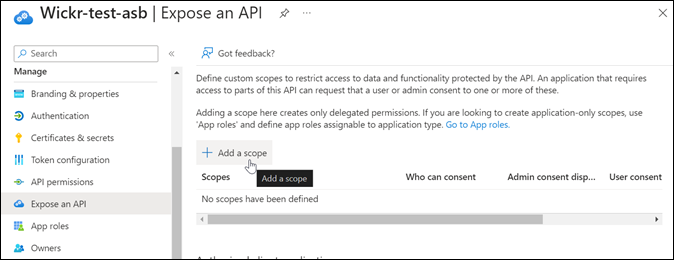

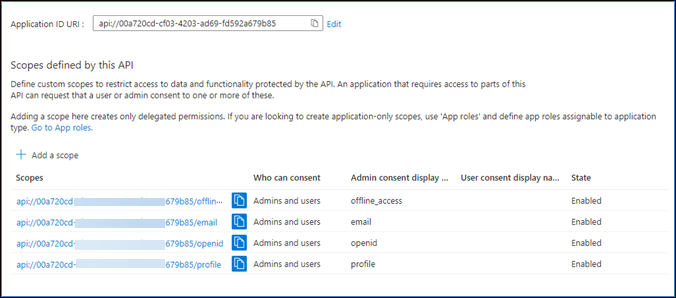

完成以下步骤,在 Microsoft Entra 中为 4 个作用域中的每个作用域公开一个 API。

-

在导航窗格中,选择 “公开 API”。

-

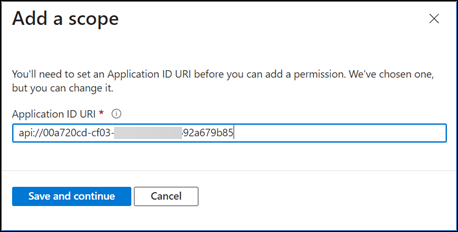

在 “公开 API” 页面上,选择 “添加范围”。

应用程序 ID URI 应自动填充,URI 后面的 ID 应与应用程序 ID 相匹配(在将 AWS Wickr 注册为应用程序中创建)。

-

选择 保存并继续。

-

选择 “管理员和用户” 标签,然后将范围名称输入为 o ff line_access。

-

选择 “状态”,然后选择 “启用”。

-

选择 “添加范围”。

-

重复本节的步骤 1-6,添加以下范围:电子邮件、openid 和个人资料。

-

在 “授权的客户端应用程序” 下,选择 “添加客户端应用程序”。

-

选择在上一步中创建的所有四个作用域。

-

输入或验证应用程序(客户端)ID。

-

选择添加应用程序。

在 AWS Wickr 控制台中完成以下配置过程。

-

在 f AWS 管理控制台 or Wickr 上https://console.aws.amazon.com/wickr/

打开。 -

在 “网络” 页面上,选择要导航到该网络的网络名称。

-

在导航窗格中,选择用户管理,然后选择配置 SSO。

-

输入以下详细信息:

-

颁发者-这是之前修改过的端点(例如

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/)。 -

客户端 ID-这是 “概览” 窗格中的应用程序(客户端)ID。

-

客户机密钥(可选)-这是证书和密钥窗格中的客户机密钥。

-

范围 — 这些是 “公开 API” 窗格上显示的范围名称。输入电子邮件、个人资料、离线访问权限和 openID。

-

自定义用户名范围(可选)-输入 upn。

-

公司 ID — 这可以是一个唯一的文本值,包括字母数字和下划线字符。这句话是您的用户在新设备上注册时要输入的内容。

其他字段是可选的。

-

-

选择下一步。

-

在 “查看并保存” 页面中验证详细信息,然后选择 “保存更改”。

SSO 配置已完成。要进行验证,您现在可以在 Microsoft Entra 中将用户添加到应用程序中,然后使用 SSO 和公司 ID 使用该用户登录。

有关如何邀请和加入用户的更多信息,请参阅创建和邀请用户。

以下是您可能遇到的常见问题以及解决这些问题的建议。

-

SSO 连接测试失败或没有响应:

-

确保按预期配置 SSO 颁发者。

-

确保按预期设置配置的 SSO 中的必填字段。

-

-

连接测试成功,但用户无法登录:

-

确保用户已添加到你在 Microsoft Entra 中注册的 Wickr 应用程序中。

-

确保用户使用正确的公司 ID,包括前缀。例如 UE1-DemoNetwork w_drqtva。

-

在 AWS Wickr SSO 配置中可能未正确设置客户端密钥。通过在 Microsoft Entra 中创建另一个客户端密钥来重置它,然后在 Wic kr SSO 配置中设置新的客户端密钥。

-