本白皮书仅供历史参考。有些内容可能已过时,有些链接可能不可用。

本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

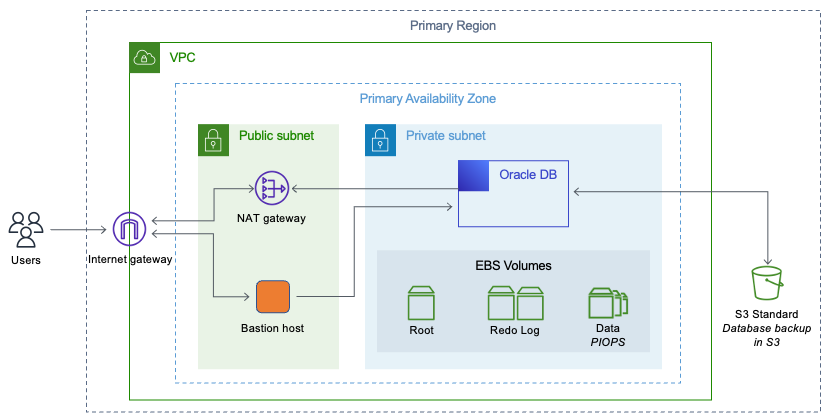

网络配置

借助 Amazon Virtual Private Cloud(亚马逊 VPC) AWS 架构 ,您可以为自己的账户配置一个逻辑隔离的部分。您可以完全控制自己的虚拟网络环境,包括选择自己的 IP 地址范围、创建子网、安全设置以及配置路由表和网络网关。

子网是指您的 Amazon VPC 中的 IP 地址范围。您可以将 AWS 资源启动到您选择的子网中。对必须连接互联网的资源使用公有子网,而对将不会连接到互联网的资源使用私有子网。

要保护每个子网中的 AWS 资源,您可以使用多层安全措施,包括安全组和网络访问控制列表(ACLs)。

下表描述了安全组和网络之间的基本区别 ACLs。

| 安全组 | 网络 ACL |

|---|---|

| 在实例级别操作 (第一防御层) | 在子网级别操作 (第二防御层) |

| 仅支持允许规则 | 支持允许规则和拒绝规则 |

| Stateful:无论规则如何,都会自动允许返回流量 | 无状态:返回数据流必须被规则明确允许 |

| 在决定是否允许流量前评估所有规则 | 在决定是否允许流量时按照数字顺序处理所有规则 |

| 只有在启动实例的同时指定安全组、或稍后将安全组与实例关联的情况下,操作才会被应用到实例 | 自动应用到关联子网内的所有实例 (备份防御层,因此您便不需要依靠别人为您指定安全组) |

Amazon VPC 提供隔离、额外的安全性,能够将 Amazon EC2 实例分成子网,并允许使用私有 IP 地址。所有这些在数据库实现中都很重要。

将 Oracle 数据库实例部署在私有子网中,仅允许 Amazon VPC 内的应用程序服务器或 Amazon VPC 内的堡垒主机访问该数据库实例。

创建适当的安全组,仅允许通过指定端口访问特定 IP 地址。无论您使用的是亚马逊 RDS 还是亚马逊,这些建议都适用于 Oracle 数据库 EC2。

亚马逊 VPC 私有子网中的 Oracle 数据库