本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

UDP反射攻击

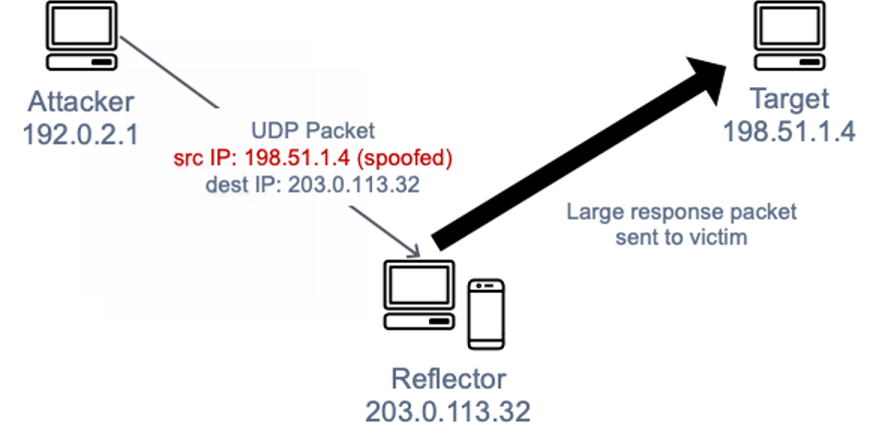

UDP反射攻击利用了无状态协议这一UDP事实。攻击者可以制作一个有效的UDP请求数据包,将攻击目标的 IP 地址列为UDP源 IP 地址。攻击者现在伪造了请求数据包的源 IP(欺骗)UDP。该UDP数据包包含伪造的源 IP,由攻击者发送到中间服务器。服务器被诱骗将其UDP响应数据包发送到目标受害者 IP,而不是发送回攻击者的 IP 地址。之所以使用中间服务器,是因为它生成的响应比请求数据包大几倍,从而有效地放大了发送到目标 IP 地址的攻击流量。

放大系数是响应大小与请求大小的比率,它因攻击者使用的协议而异:DNS、网络时间协议 ()、简单服务目录协议 (NTP)、无连接轻量级目录访问协议 (SSDPCLDAP)、Memcached

例如,的放大系数DNS可以是原始字节数的 28 到 54 倍。因此,如果攻击者向DNS服务器发送 64 字节的请求有效负载,他们可能会向攻击目标生成超过 3400 字节的不想要的流量。UDP与其他攻击相比,反射攻击导致的流量更大。下图说明了反射策略和放大效果。

描绘UDP反射攻击的示意图

应该注意的是,反射攻击虽然为攻击者提供 “免费” 放大,但需要 IP 欺骗能力,而且随着越来越多的网络提供商采用无处不在的源地址验证 (SAVE),或者 BCP38