本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

将 AWS Directory Service 用于 Entra ID 域服务

对于只需要 SFTP 传输且不想管理域的客户,可以使用 Simple Active Directory。或者,想要在完全托管的服务中享受 活动目录的好处和高可用性的客户可以使用 AWS 托管 Microsoft AD。最后,对于想要利用现有活动目录林进行 SFTP 传输的客户,可以使用 Active Directory Connector。

请注意以下几点:

-

要利用现有的活动目录林来满足 SFTP 传输需求,可以使用 Active Directory Connector。

-

如果您想在完全托管的服务中获得活动目录的好处和高可用性,则可以使用 AWS Directory Service for Microsoft Active Directory。有关更多信息,请参阅 使用微软 Active Directory 的 AWS 目录服务。

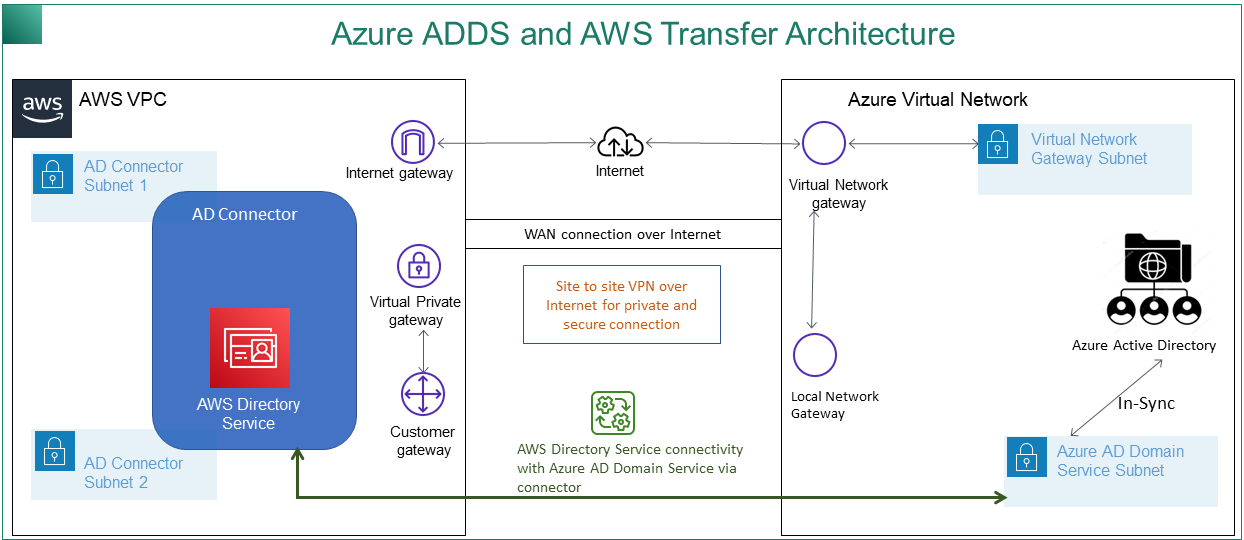

本主题介绍如何使用 Active Directory 连接器和 E ntra ID(以前称为 Azure AD)域服务

主题

在开始使用 Entra ID 域服务的 Di AWS rectory Service 之前

注意

AWS Transfer Family 默认限制为每台服务器 100 个 Active Directory 组。如果您的用例需要超过 100 个群组,请考虑使用自定义身份提供商解决方案,如使用自定义身份提供商简化 Active Directory 身份验证

对于 AWS,你需要以下内容:

-

位于您使用 Transfer Family 服务器的 AWS 区域中的虚拟私有云 (VPC)

-

您的 VPC 中至少有两个私有子网

-

VPC 必须具备互联网连接

-

用于与 Microsoft Entra 的 site-to-site VPN 连接的客户网关和虚拟专用网关

对于 Microsoft Entra,你需要以下内容:

-

Entra ID 和活动目录域服务

-

Entra 资源组

-

Entra 虚拟网络

-

您的 Amazon VPC 和 Entra 资源组之间的 VPN 连接

注意

这可以通过本地 IPSEC 隧道或使用 VPN 设备实现。在本主题中,我们使用 Entra 虚拟网络网关和本地网络网关之间的 IPSEC 隧道。必须将隧道配置为允许 Entra Domain Service 终端节点和容纳 VPC AWS 的子网之间的流量。

-

用于与 Microsoft Entra 的 site-to-site VPN 连接的客户网关和虚拟专用网关

下图显示了在开始之前所需的配置。

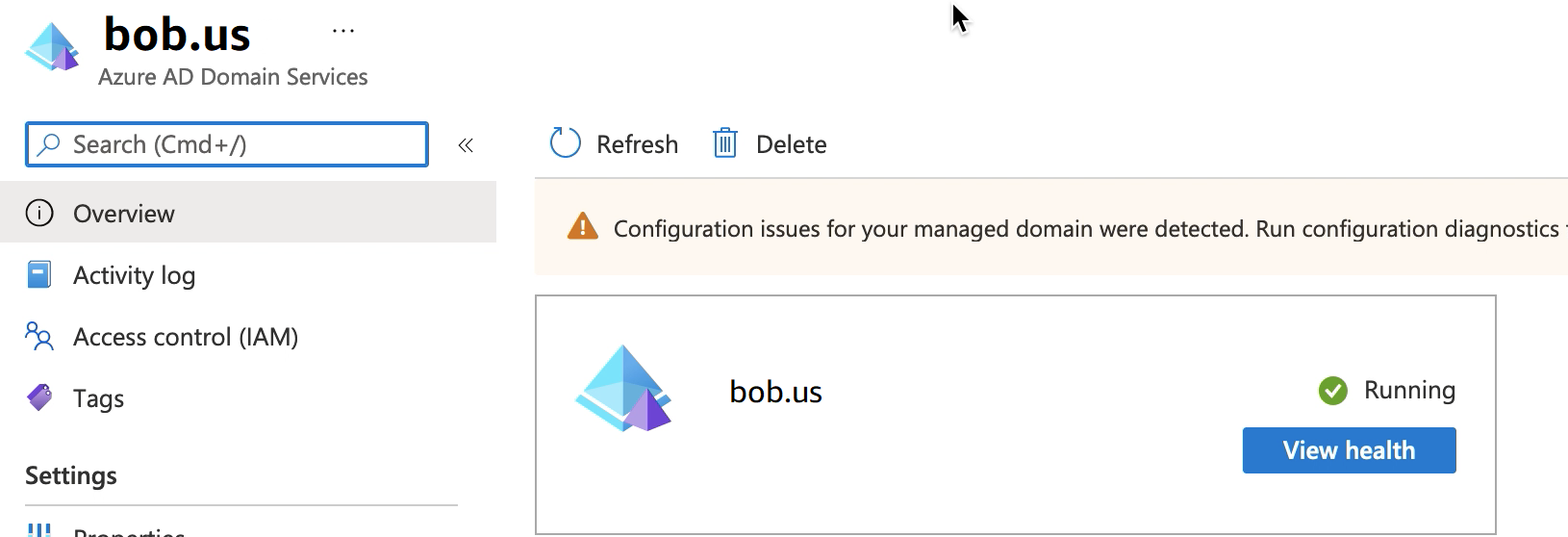

步骤 1:添加 Entra ID 域服务

默认情况下,Entra ID 不支持域加入实例。要执行诸如加入域之类的操作以及使用组策略等工具,管理员必须启用 Entra ID 域服务。如果您尚未添加 Entra DS,或者您的现有实现与您希望 SFTP 传输服务器使用的域名没有关联,则必须添加一个新实例。

有关启用 Entra ID 域服务的信息,请参阅教程:创建和配置 Microsoft Entra Domain Services 托管域

注意

启用 Entra DS 时,请确保已为连接到 SFTP 传输服务器的资源组和 Entra 域进行了配置。

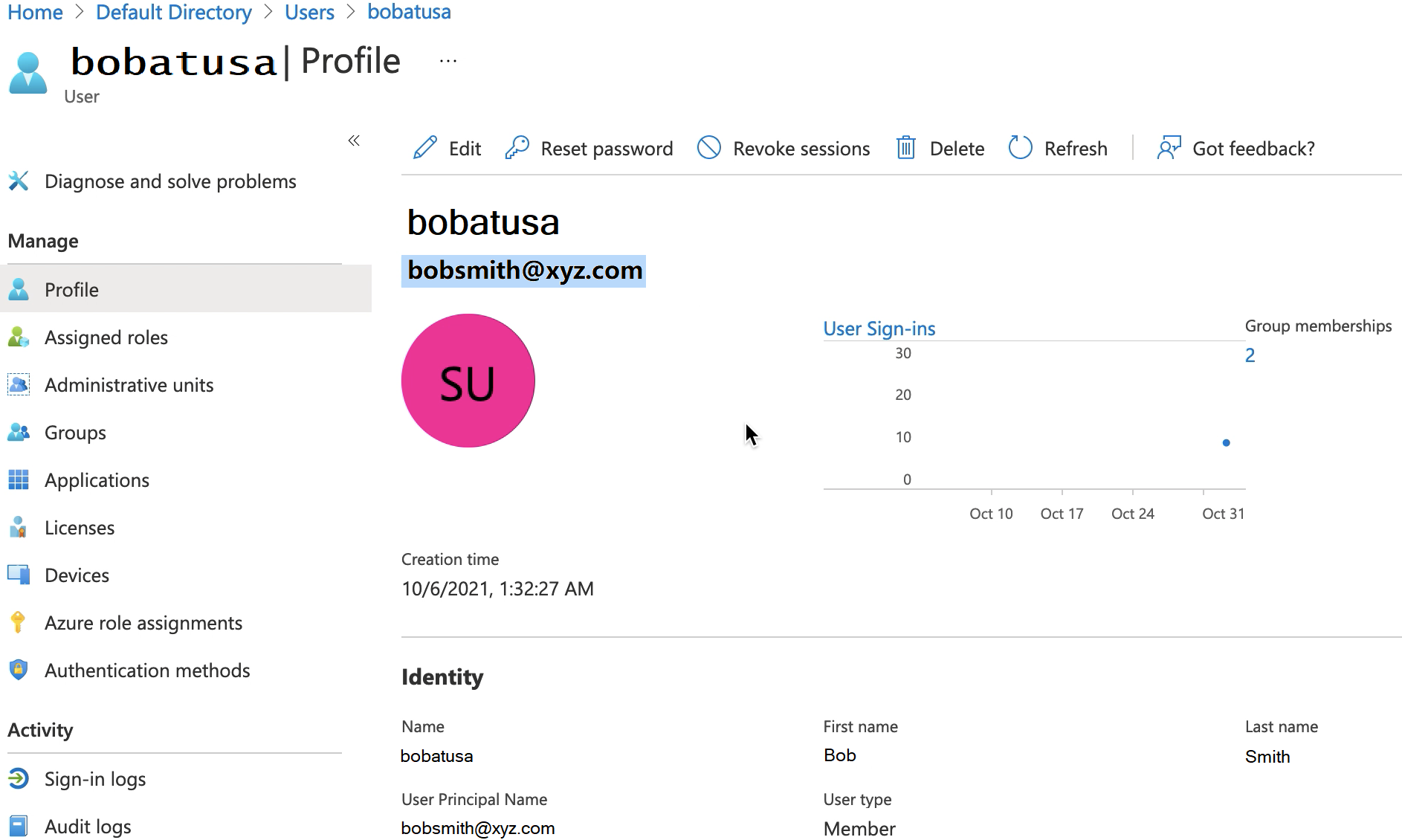

步骤 2:创建服务账号

Entra 必须有一个属于 Entra DS 中管理员组的服务帐户。此帐户与 Act AWS ive Directory 连接器一起使用。请确保此账户与 Entra DS 同步。

提示

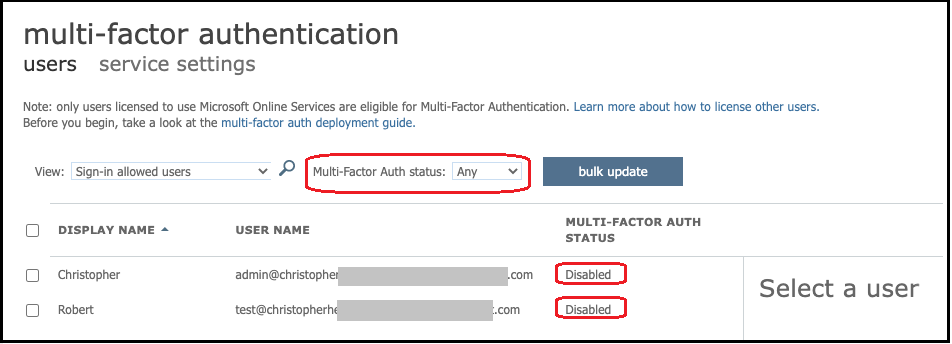

使用 SFTP 协议的 Transfer Family 服务器不支持 Entra ID 的多重身份验证。在用户向 SFTP 进行身份验证后,Transfer Family 服务器无法提供 MFA 令牌。在尝试连接之前,请务必禁用 MFA。

步骤 3:使用 AD Connector 设置 AWS 目录

在您配置 Entra DS 并在您的 VPC 和 Entra Virtual 网络之间创建具有 IPSE AWS C VPN 隧道的服务账户后,您可以通过从任何实例执行 ping Entra DS DNS IP 地址来测试连接。 AWS EC2

在您确认连接处于活动状态后,您可以继续执行以下操作。

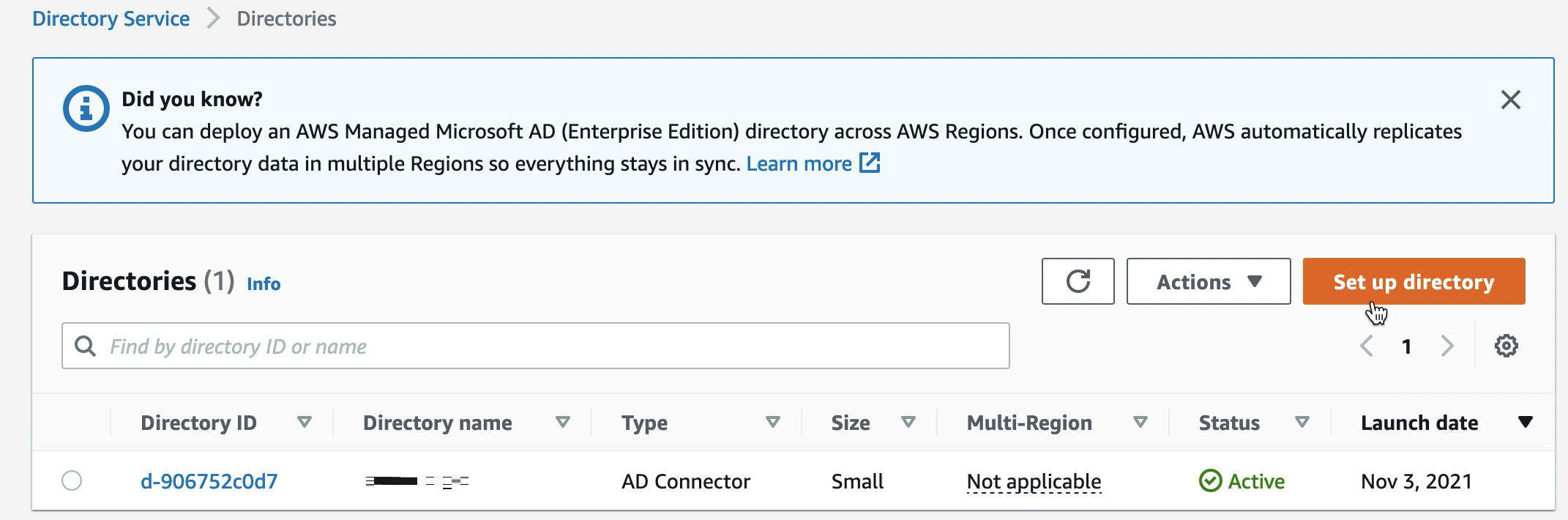

使用 AD Connector 设置您的 AWS 目录

-

打开 Directory Service

控制台并选择目录。 -

选择设置目录。

-

对于目录类型,请选择 AD Connector。

-

选择目录大小,选择下一步,然后选择您的 VPC 和子网。

-

选择 下一步,然后如下所示填写各字段:

-

目录 DNS 名称:输入您用于 Entra DS 的域名。

-

DNS IP 地址:输入您的 Entra DS IP 地址。

-

服务器账户用户名和密码:输入您在步骤 2:创建服务账户中创建的服务账户的详细信息。

-

-

完成屏幕内容以创建目录服务。

现在,目录状态应为活动,并且可以与 SFTP 传输服务器一起使用了。

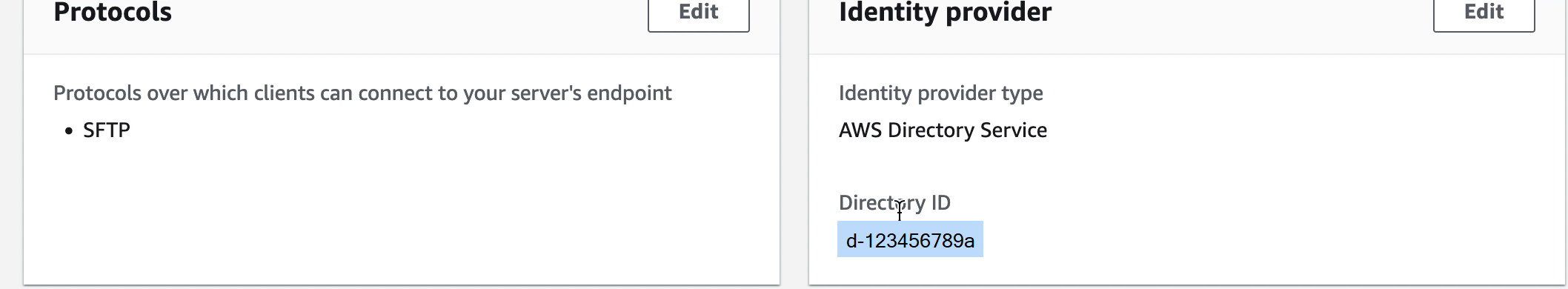

步骤 4:设置 AWS Transfer Family 服务器

使用 SFTP 协议创建 Transfer Family 服务器,身份提供者类型为 AWS Directory Service。从目录下拉列表中,选择您在步骤 3:使用 AD Connector 设置 AWS 目录中添加的目录。

注意

如果你在 Transfer Family 服务器中使用了 Microsoft AD AWS 目录,则无法将其删除。必须先删除服务器,然后才能删除目录。

步骤 5:授予对组的访问权限

创建服务器后,必须使用已启用的协议选择目录中哪些组有权通过已启用的协议上传和下载文件 AWS Transfer Family。您可以通过创建访问权限来实现此目的。

注意

用户必须直接属于您授予访问权限的群组。例如,假设 Bob 是用户并属于 GroupA,而 groupA 本身包含在 groupB 中。

-

如果您向 GroupA 授予访问权限,Bob 就会被授予访问权限。

-

如果您授予对 GroupB(而不是 GroupA)的访问权限,则 Bob 没有访问权限。

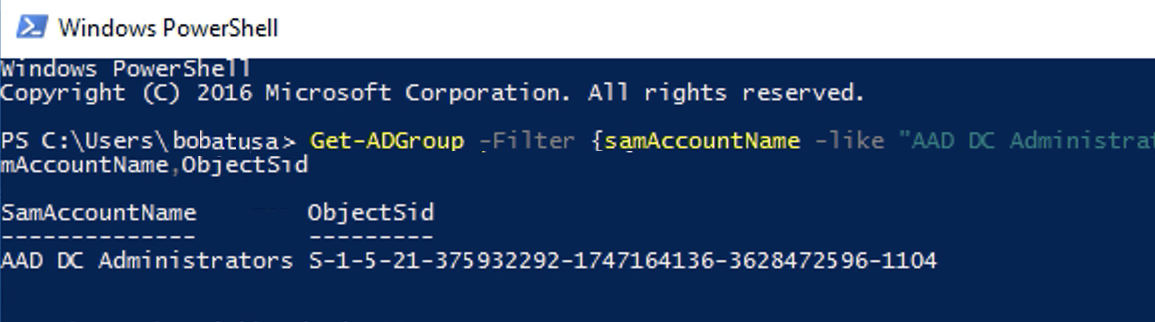

要授予访问权限,您需要检索该组的 SID。

使用以下 Windows PowerShell 命令检索组的 SID,YourGroupName替换为该组的名称。

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

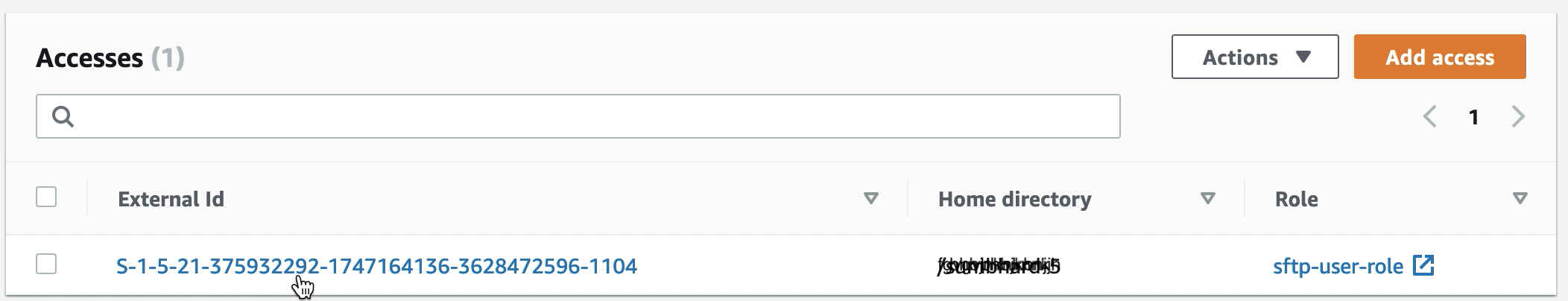

授予对组的访问权限

-

打开 https://console.aws.amazon.com/transfer/

。 -

导航到您的服务器详细信息页面,然后在访问权限部分中,选择添加访问权限。

-

输入您从上一个过程的输出中收到的 SID。

-

在 “访问权限” 中,为群组选择一个 AWS Identity and Access Management 角色。

-

在策略部分,选择一个策略。默认值为 None(无)。

-

对于主目录,选择与该组的主目录对应的 Amazon S3 存储桶。

-

选择添加以创建关联。

您的 Transfer 服务器中的详细信息应类似于以下内容:

步骤 6:测试用户

您可以测试 (测试用户) 用户是否有权访问您的服务器的 AWS Managed Microsoft AD 目录。用户必须正好属于端点配置页面的访问权限部分中列出的一个组(外部 ID)。如果用户不属于任何群组,或者属于多个群组,则不会向该用户授予访问权限。