从身份提供者(IdP)启动登录

| 适用于:企业版和标准版 |

| 目标受众:系统管理员 |

注意

IAM 身份联合验证不支持将身份提供者组与 Amazon QuickSight 同步。

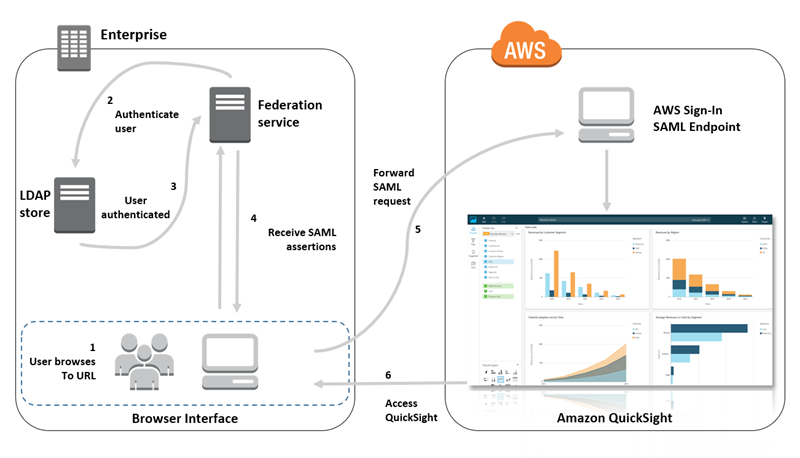

在这种情况下,您的用户从身份提供者的门户网站启动登录过程。用户通过身份验证后,他们将登录 QuickSight。在 QuickSight 检查他们是否获得授权后,您的用户就可以访问 QuickSight 了。

从用户登录 IdP 开始,身份验证将按以下步骤进行:

-

用户浏览

https://applications.example.com并登录 IdP。此时,用户尚未登录服务提供商。 -

联合身份验证服务和 IdP 对用户进行身份验证:

-

联合身份验证服务请求从组织的身份存储进行身份验证。

-

该身份存储将对用户进行身份验证,并将身份验证响应返回到联合身份验证服务。

-

在身份验证成功后,联合身份验证服务会将 SAML 断言发布到用户的浏览器。

-

-

用户打开 QuickSight:

-

用户的浏览器会将 SAML 断言发布到 AWS 登录 SAML 端点 (

https://signin.aws.amazon.com/saml)。 -

AWS Sign-In 将接收 SAML 请求,处理请求,对用户进行身份验证并将身份验证令牌转发给 Amazon QuickSight 服务。

-

-

Amazon QuickSight 接受来自 AWS 的身份验证令牌并向用户提供 QuickSight。

从用户的角度来看,整个过程以透明的方式进行。用户在贵组织的内部门户网站中开始操作,在 Amazon QuickSight 应用程序门户网站中结束操作,无需提供任何 AWS 凭证。

在下图中,您可以找到 Amazon QuickSight 与第三方身份提供者(IdP)之间的身份验证流程。在本示例中,管理员设置了用于访问 Amazon QuickSight 的登录页面,称为 applications.example.com。当用户登录时,登录页面会向符合 SAML 2.0 的联合身份验证服务发布请求。最终用户从 IdP 的登录页面启动身份验证。