本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

组织管理账户

调查

我们很乐意听取您的意见。请通过简短的调查

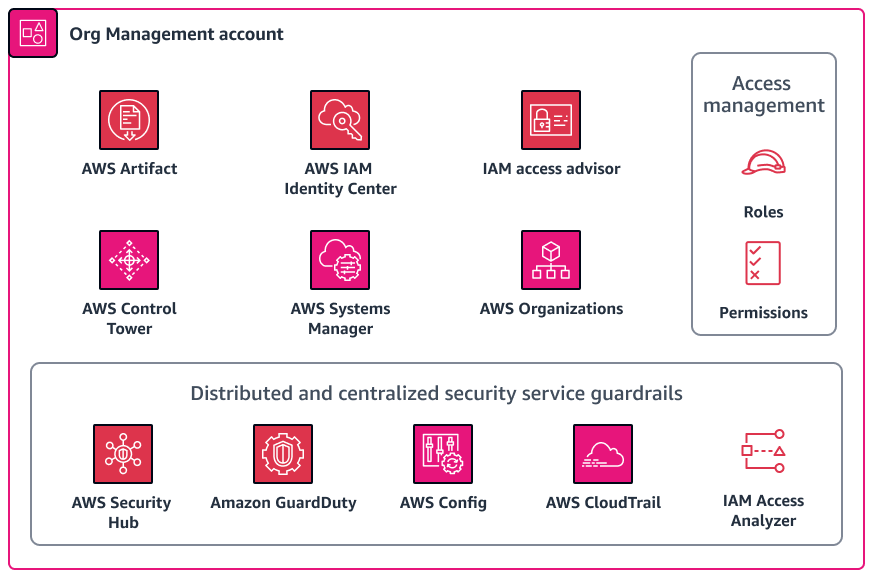

组织管理账户主要用于管理您组织内所有账户中基础隐私控件的资源配置漂移,该功能由 AWS Organizations负责管理。您还可以在此账户中始终如一地部署新的成员账户,而且还能享受到与现有账户相同的安全和隐私保护措施。有关此账户的更多信息,请参阅AWS 安全参考架构 (AWS SRA)。下图说明了在组织管理账户中配置 AWS 的安全和隐私服务。

本部分提供有关此账户中使用的以下 AWS 服务 的更多详细信息:

AWS Artifact

AWS Artifact 可以通过提供 AWS 安全与合规性文档的按需下载来帮助您进行审计。有关如何在安全情境中使用此服务的更多信息,请参阅 AWS 安全参考架构。

这 AWS 服务 可以帮助您了解继承自哪些控件, AWS 并确定在您的环境中可能还有哪些控件可供您实施。 AWS Artifact 提供对 AWS 安全与合规报告的访问权限,例如系统和组织控制 (SOC) 报告和支付卡行业 (PCI) 报告。它还提供获得来自不同地区和合规垂直行业的认证机构的认证的机会,这些认证可以验证控制措施的实施和运营有效性。 AWS 使用 AWS Artifact,您可以向 AWS 审计师或监管机构提供审计工件,作为 AWS 安全和隐私控制的证据。以下报告可能有助于证明 AWS 隐私控制措施的有效性:

-

SOC 2 第 2 类隐私报告 — 该报告展示了对个人数据收集、使用、保留、披露和处置方式的 AWS 控制措施的有效性。还有一份 SOC 3 隐私报告

,该报告对 SOC 2 隐私控制措施的描述不太详细。有关更多信息,请参阅 SOC 常见问题 。 -

云计算合规性控制目录(C5):此报告由德国国家网络安全管理机构联邦信息安全局(BSI)编写。它详细介绍了 AWS 为满足 C5 要求而实施的安全控制措施。它还包括与数据位置、服务预调配、管辖区域以及信息披露义务相关的额外隐私控制要求。

-

ISO/IEC 27701:2019 认证报告:ISO/IEC 27701:2019

描述了建立和持续改进隐私信息管理系统(PIMS)的要求和指南。该报告详细说明了该认证的范围,可以作为 AWS 认证证明。有关该标准的更多信息,请参阅 ISO/IEC 27701:2019 (ISO 网站)。

AWS Control Tower

AWS Control Tower帮助您设置和管理遵循规范性安全建议做法的 AWS 多账户环境。有关如何在安全情境中使用此服务的更多信息,请参阅 AWS 安全参考架构。

在中 AWS Control Tower,您还可以自动部署许多主动式、预防性和侦查性控制措施(也称为护栏),这些控制措施符合您的数据隐私要求,特别是针对数据驻留和主权的要求。例如,您可以指定护栏,将数据传输仅限于获得批准的 AWS 区域。要进行更精细的控制,您可以从超过 17 个旨在控制数据驻留的护栏中进行选择,例如禁止亚马逊虚拟专用网络 (VPN) 连接、不允许 Amazon VPC 实例访问互联网以及根据请求拒绝 AWS 访问。 AWS 区域这些护栏由许多 AWS CloudFormation 挂钩、服务控制策略和规则组成,这些策略和 AWS Config 规则可以在您的组织中统一部署。有关更多信息,请参阅 AWS Control Tower 文档中的增强数据驻留保护的控件。

在数据主权方面, AWS Control Tower 目前提供了预防性控制措施,例如要求将附加的 Amazon EBS 卷配置为对静态数据进行加密,以及要求 AWS KMS 密钥策略具有将 AWS KMS 授权创建限制为的声明。 AWS 服务主权控制的范畴远不止数据驻留控制这一项。它们有助于防止可能出现违反数据驻留、精细访问限制、加密以及恢复能力要求的操作。有关更多信息,请参阅 AWS Control Tower 文档中有助于实现数字主权的预防性控制措施。

如果您需要在数据驻留和主权控制之外部署隐私护栏,请 AWS Control Tower 包括一些强制性控制措施。设置登录区时,这些控制措施会默认部署于每个 OU。其中许多是旨在保护日志的预防性控制措施,例如 “不允许删除日志存档” 和 “启用日志文件完整性 CloudTrail 验证”。

AWS Control Tower 还集成在一起 AWS Security Hub CSPM 以提供侦探控制。这些控件被称为服务管理标准: AWS Control Tower. 您可以使用这些控制措施来监控与隐私保护相关的控制措施(例如 Amazon Relational Database Service(Amazon RDS)数据库实例中的静态加密)的配置是否出现漂移。

AWS Organizations

P AWS RA AWS Organizations 用于集中管理架构中的所有账户。有关更多信息,请参阅本指南中的AWS Organizations 和专用账户结构。在中 AWS Organizations,您可以使用服务控制策略 (SCPs) 和管理策略来帮助保护个人数据和隐私。

服务控制策略 (SCPs)

服务控制策略 (SCPs) 是一种组织策略,可用于管理组织中的权限。它们可以集中控制目标账户、组织单位 AWS Identity and Access Management (OU) 或整个组织中 (IAM) 角色和用户的最大可用权限。您可以通过组织管理账户创建和申请 SCPs 。

您可以使用 AWS Control Tower 在您的账户中 SCPs 统一部署。有关您可以申请的数据驻留控制的更多信息 AWS Control Tower,请参阅本指南AWS Control Tower中的。 AWS Control Tower 包括全套的预防措施 SCPs。如果您的组织当前未使用 AWS Control Tower ,您也可以手动部署这些控制措施。

SCPs 用于满足数据驻留要求

通过在特定的地理区域内存储和处理数据来满足个人数据驻留要求是常见的做法。为了验证某个司法管辖区所规定的独特数据驻留要求是否得到满足,我们建议您与您的监管团队密切合作,以确认您的要求。确定这些要求后,有许多 AWS 基本的隐私控制措施可以提供支持。例如,您可以使用 SCPs 来限制哪些数据 AWS 区域 可用于处理和存储数据。有关策略示例,请参阅本指南中的 限制跨 AWS 区域的数据传输。

SCPs 用于限制高风险 API 调用

重要的是要了解哪些安全和隐私控制措施 AWS 负责,哪些由您负责。例如,您需要对针对您所使用的 AWS 服务 所进行的 API 调用所产生的结果负责。您还需负责弄清楚其中哪些调用可能会对您的安全或隐私状况产生影响。如果您担心保持一定的安全和隐私状态,则可以启用 SCPs 拒绝某些 API 调用的功能。这些 API 调用可能会产生影响,例如可能导致个人数据意外泄露或违反特定跨境数据传输的规定。例如,您可能希望禁止以下的 API 调用:

-

允许公众访问 Amazon Simple Storage Service(Amazon S3)存储桶

-

禁用 Amazon GuardDuty 或为数据泄露发现创建禁止规则,例如特洛伊木马:EC2/DNSDataExtiltration 发现

-

删除 AWS WAF 数据泄露规则

-

公开共享 Amazon Elastic Block Store(Amazon EBS)快照

-

从组织中移除成员账户

-

解除 Amazon CodeGuru Reviewer 与存储库的关联

管理策略

中的@@ 管理策略 AWS Organizations 可以帮助您集中配置 AWS 服务 和管理其功能。您选择的管理策略类型决定了策略如何影响 OUs 和继承这些策略的账户。标签策略是与隐私直接相关的管理策略 AWS Organizations 的一个示例。

使用标签策略

标签是键值对,可帮助您管理、识别、组织、搜索和筛选 AWS 资源。应用标签来区分您所在组织中处理个人数据的相关资源,这一做法可能会很有用。标签的使用支持本指南中提及的许多隐私解决方案。例如,您可能需要为该资源内正在处理或存储的数据应用一个标签,以表明这些数据的大致数据分类。您可以编写基于属性的访问权限控制(ABAC)策略,以限制对具有特定标签或一组标签的资源的访问。例如,您的策略可能会规定,SysAdmin 角色不能访问带有 dataclassification:4 标签的资源。有关更多信息和教程,请参阅 IAM 文档中的基于标签定义 AWS 资源访问权限。此外,如果您的组织使用 AWS Backup 来在多个账户中的备份中广泛应用数据留存策略,您可以应用一个标签,以将该资源纳入该备份策略的适用范围内。

标签策略可帮助您在整个组织中保持标签的一致性。在标签策略中,您可以指定在标记资源时适用于资源的规则。例如,您可以要求将资源标记上特定的键(例如 DataClassification 或 DataSteward),并且可以为键指定有效的大小写处理或值。您还可以使用强制措施来防止不合规的标记请求完成。

在将标签用作隐私控制策略的核心组成部分时,请考虑以下几点:

-

请考虑将个人数据或其他类型的敏感数据置于标签键或标签值中的影响。当您联系 AWS 寻求技术帮助时, AWS 可能会分析标签和其他资源标识符以帮助解决问题。标签数据未加密 AWS 服务,例如 AWS 账单与成本管理,可以读取它们。因此,您可能需要取消标识标签值,然后使用您控制的系统(例如 IT 服务管理 (ITSM) 系统)对其进行重新标识。 AWS 建议不要在标签中包含个人身份信息。

-

需要考虑的是,某些标签值需要设置为不可变(不可修改),以防止技术控制措施被规避,例如那些依赖于标签的 ABAC 条件。