本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

边缘联网

在设计使用 AWS 边缘基础设施(例如 AWS Outposts 或 Local Zones)的解决方案时,必须仔细考虑网络设计。网络是连接部署在这些边缘位置的工作负载的基础,对于确保低延迟至关重要。本节概述了混合边缘连接的各个方面。

VPC 架构

虚拟私有云 (VPC) 跨越其 AWS 区域中的所有可用区。您可以使用 AWS 控制台或 AWS Command Line Interface (AWS CLI) 添加 Outpost 或本地区域子网,将该区域中的任何 VPC 无缝扩展到 Outposts 或 Local Zones。以下示例说明如何使用以下方法在 Local Zones AWS Outposts 和 Local Zones 中创建子网: AWS CLI

-

AWS Outposts:要向 VPC 添加前哨子网,请指定前哨基地的亚马逊资源名称 (ARN)。

aws ec2 create-subnet --vpc-id vpc-081ec835f3EXAMPLE \ --cidr-block 10.0.0.0/24 \ --outpost-arn arn:aws:outposts:us-west-2:11111111111:outpost/op-0e32example1 \ --tag-specifications ResourceType=subnet,Tags=[{Key=Name,Value=my-ipv4-only-subnet}]有关更多信息,请参阅 AWS Outposts 文档。

-

L@@ oc al Zones:要向 VPC 添加本地区域子网,请按照与可用区域相同的步骤进行操作,但要指定本地区域 ID(

<local-zone-name>在以下示例中)。aws ec2 create-subnet --vpc-id vpc-081ec835f3EXAMPLE \ --cidr-block 10.0.1.0/24 \ --availability-zone <local-zone-name> \ --tag-specifications ResourceType=subnet,Tags=[{Key=Name,Value=my-ipv4-only-subnet}]有关更多信息,请参阅 L ocal Zones 文档。

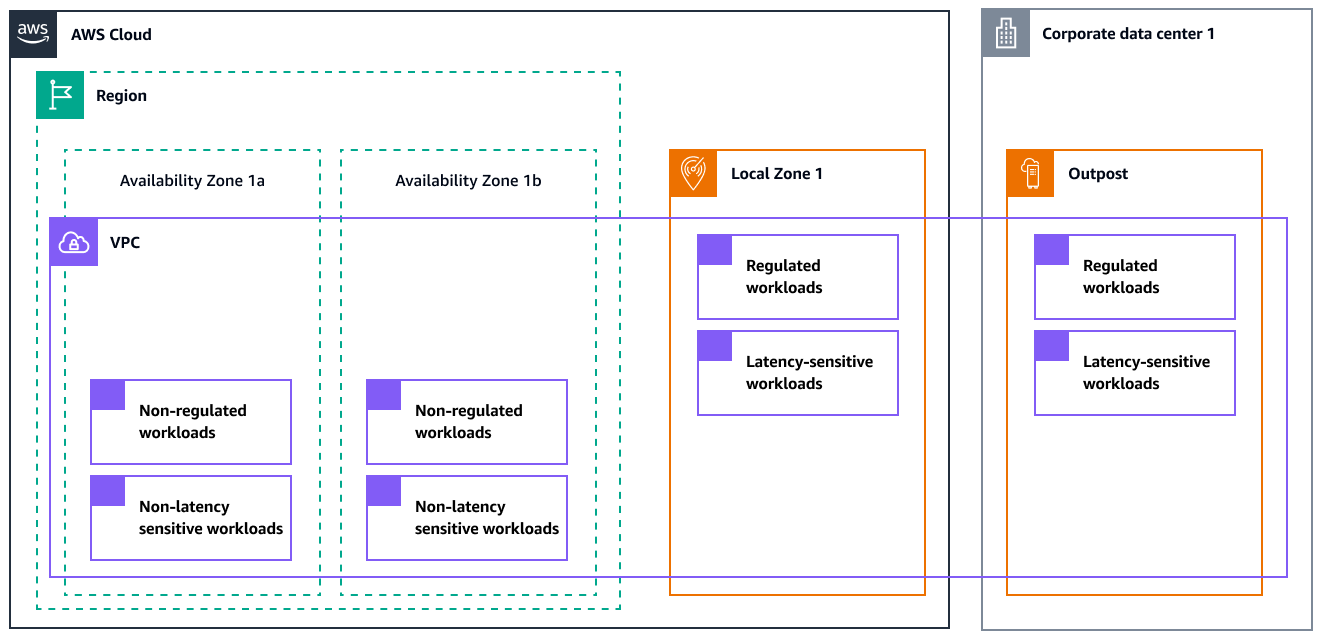

下图显示了包含 Outpost 和本地区域子网的 AWS 架构。

边缘到区域的流量

在使用诸如 Local Zones 和之类的服务设计混合架构时 AWS Outposts,请同时考虑边缘基础架构与之间的控制流和数据流量 AWS 区域。根据边缘基础设施的类型,您的责任可能会有所不同:有些基础设施要求您管理与父区域的连接,而另一些基础设施则通过 AWS 全球基础设施来处理此问题。本节探讨控制平面和数据平面连接对 Local Zones 和 AWS Outposts.

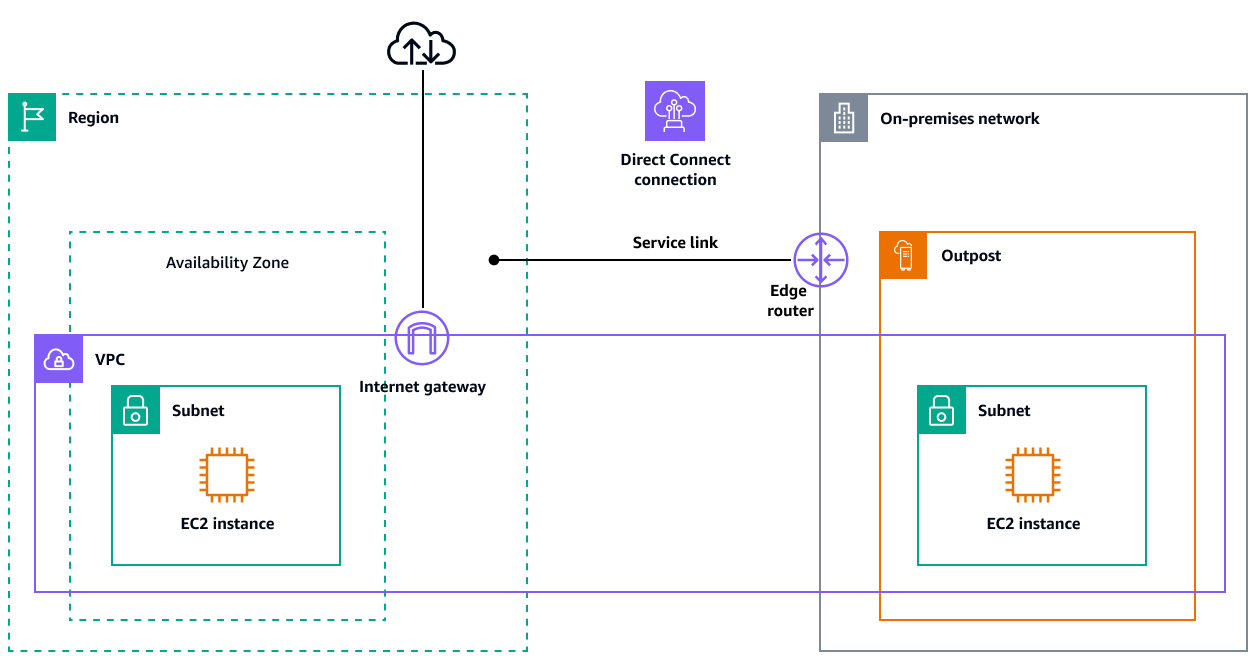

AWS Outposts 控制平面

AWS Outposts 提供了一种称为服务链路的网络结构。服务链接是 AWS Outposts 与选定区域 AWS 区域 或父区域(也称为主区域)之间的必需连接。它使前哨基地的管理以及前哨基地和之间的流量交换成为可能。 AWS 区域服务链接使用一组加密的 VPN 连接与本地区域进行通信。您必须通过互联网链接或 Direct Connect 公共虚拟接口(公共 VIF)或私有虚拟接口( Direct Connect 私有 VIF)提供和之间的 AWS Outposts 连接。 AWS 区域 为了获得最佳体验和弹性, AWS 建议您使用至少 500 Mbps(更好 1 Gbps)的冗余连接来连接到。 AWS 区域至少 500 Mbps 的服务链接连接允许您启动亚马逊 EC2 实例、附加亚马逊 EBS 卷以及访问亚马逊 EKS AWS 服务 、亚马逊 EMR 和亚马逊指标等。 CloudWatch 网络必须支持 Outpost 和父节点中的服务链路端点之间的最大传输单位 (MTU) 为 1,500 字节。 AWS 区域有关更多信息,请参阅 Outpo st AWS 区域 s 文档中的AWS Outposts 连接信息。

有关为使用 Direct Connect 和公共 Internet 的服务链路创建弹性架构的信息,请参阅 AWS 白皮书《AWS Outposts 高可用性设计和架构注意事项》中的 Anchor 连接部分。

AWS Outposts 数据平面

AWS Outposts 和之间的数据平面由控制平面使用的相同服务链路架构支持。 AWS 区域 AWS Outposts 和之间的数据平面服务链路的带宽 AWS 区域 应与必须交换的数据量相关:数据依赖性越大,链路带宽应越大。

带宽要求因以下特征而异:

-

AWS Outposts 机架数量和容量配置

-

工作负载特征,例如 AMI 大小、应用程序弹性和突发速度需求

-

发往该区域的 VPC 流量

中的实例 AWS Outposts 和 EC2 中的 EC2 实例之间的流量的 MTU AWS 区域 为 1,300 字节。我们建议您先与 AWS 混合云专家讨论这些要求,然后再提出在区域和之间具有相互依赖关系的架构。 AWS Outposts

Local Zones 数据平面

Local Zones 和 Local Zon AWS 区域 es 之间的数据平面通过 AWS 全球基础设施提供支持。数据平面通过 VPC 从扩展 AWS 区域 到本地区域。Local Zones 还提供高带宽 AWS 区域、安全的连接,使您能够通过相同 APIs 和工具集无缝连接到所有区域服务。

下表显示了连接选项和关联项 MTUs。

来自 |

至 |

MTU |

|---|---|---|

该 EC2 地区的亚马逊 |

Local Zones EC2 中的亚马逊 |

1,300 字节 |

Direct Connect |

Local Zones |

1,468 字节 |

互联网网关 |

Local Zones |

1,500 字节 |

Local Zones EC2 中的亚马逊 |

Local Zones EC2 中的亚马逊 |

9,001 字节 |

Local Zones 使用 AWS 全球基础设施进行连接 AWS 区域。基础设施完全由管理 AWS,因此您不必设置此连接。我们建议您在设计任何在区域和本地区域之间存在相互依赖关系的架构之前,与 AWS 混合云专家讨论您的 Local Zones 要求和注意事项。

边缘到本地的流量

AWS 混合云服务旨在解决需要低延迟、本地数据处理或数据驻留合规性的用例。访问这些数据的网络架构很重要,这取决于您的工作负载是在还是 Local Zon AWS Outposts es 中运行。本地连接还需要明确定义的范围,如以下各节所述。

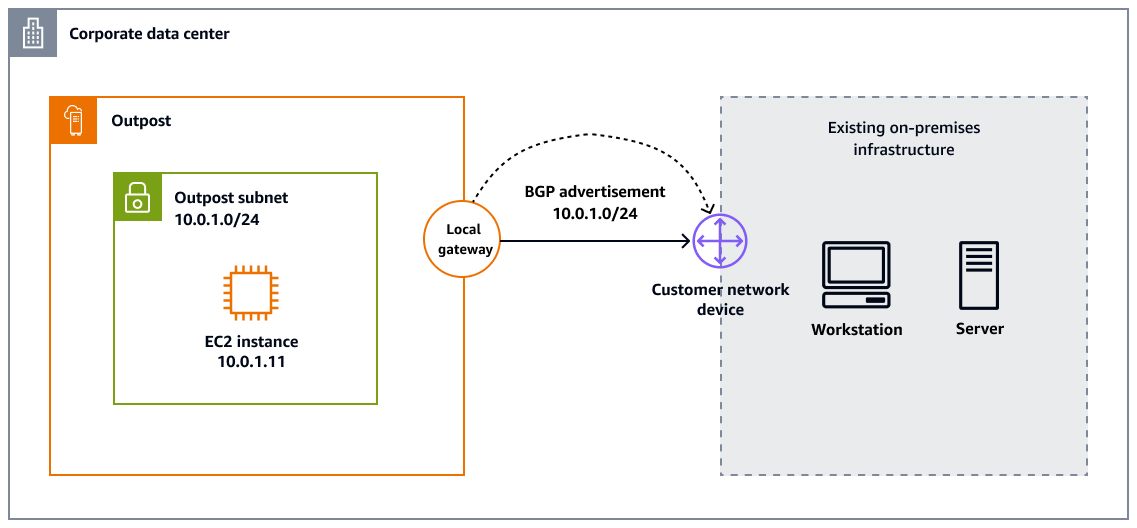

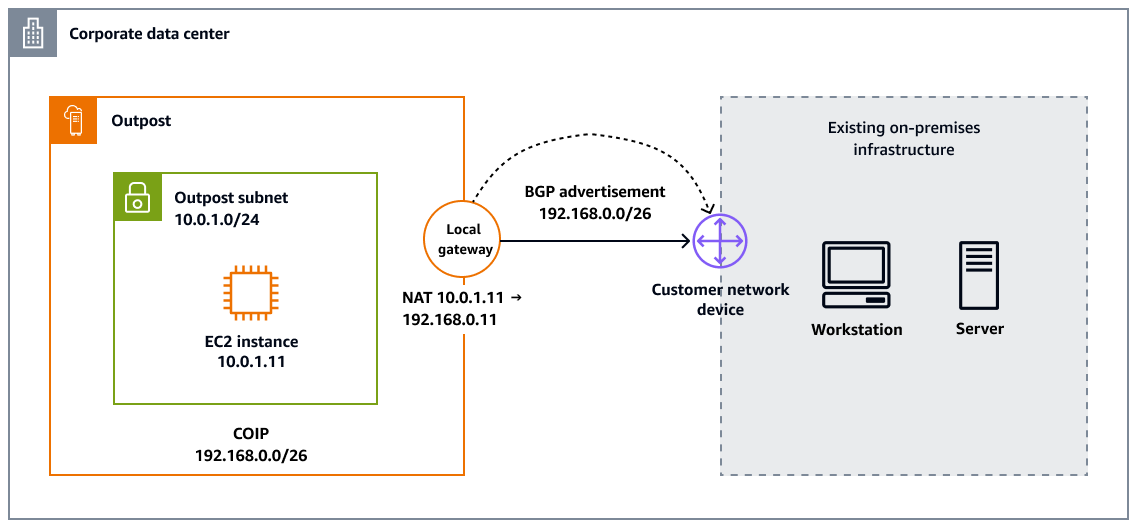

AWS Outposts 本地网关

本地网关 (LGW) 是 AWS Outposts 架构的核心组件。本地网关支持 Outpost 子网与本地网络之间的连接。LGW 的主要作用是提供从 Outpost 到本地本地网络的连接。它还通过直接 VPC 路由或客户拥有的 IP 地址,通过您的本地网络提供与互联网的连接。

-

直接 VPC 路由使用您的 VPC 中实例的私有 IP 地址来促进与本地网络的通信。这些地址通过边界网关协议 (BGP) 通告到您的本地网络。向 BGP 的通告仅适用于属于您的 Outpost 机架上子网的私有 IP 地址。这种类型的路由是的默认模式 AWS Outposts。在此模式下,本地网关不对实例执行 NAT,您也无需为 EC2 实例分配弹性 IP 地址。下图显示了使用直接 VPC 路由的 AWS Outposts 本地网关。

-

使用客户拥有的 IP 地址,您可以提供一个地址范围,即客户拥有的 IP (CoIP) 地址池,该地址池支持重叠的 CIDR 范围和其他网络拓扑。选择 CoIP 时,必须创建一个地址池,将其分配给本地网关路由表,然后通过 BGP 将这些地址通告回您的网络。CoIP 地址为本地网络中的资源提供本地或外部连接。您可以将这些 IP 地址分配给 Outpost 上的资源(例如 EC2实例),方法是从 CoIP 中分配新的弹性 IP 地址,然后将其分配给您的资源。下图显示了使用 CoIP 模式的 AWS Outposts 本地网关。

从本地网络 AWS Outposts 到本地网络的连接需要一些参数配置,例如启用 BGP 路由协议和在 BGP 对等体之间通告前缀。您的 Outpost 和本地网关之间可以支持的 MTU 为 1,500 字节。有关更多信息,请联系 AWS 混合云专家或查看AWS Outposts 文档。

Local Zones 和互联网

需要低延迟或本地数据驻留的行业(例如游戏、直播、金融服务和政府)可以使用 Local Zones 通过互联网向最终用户部署和提供应用程序。在部署本地区域期间,必须分配公有 IP 地址以供本地区域使用。在分配弹性 IP 地址时,您可以指定通告 IP 地址的位置。此位置称为网络边界组。网络边界组是可用区、Local Zon AWS es 或从中通告公有 IP 地址的 AWS Wavelength 区域的集合。这有助于确保 AWS 网络与访问这些区域中资源的用户之间的延迟或物理距离降至最低。要查看本地区域的所有网络边界组,请参阅 Local Zones 文档中的可用本地区域。

要将本地区域中的 EC2 Amazon 托管的工作负载暴露给互联网,您可以在启动实例时启用自动分配公有 IP 选项。 EC2 如果您使用 Application Load Balancer,则可以将其定义为面向互联网,这样分配给本地区域的公有 IP 地址就可以通过与本地区域关联的边界网络进行传播。此外,当您使用弹性 IP 地址时,您可以在 EC2 实例启动后将其中一个资源与其关联起来。当您通过 Local Zones 中的互联网网关发送流量时,将应用该区域使用的相同实例带宽规格。本地区域网络流量直接进入互联网或接入点 (PoPs),无需穿过本地区域的父区域,从而可以访问低延迟计算。

Local Zones 通过互联网提供以下连接选项:

-

公共访问:通过互联网网关使用弹性 IP 地址,将工作负载或虚拟设备连接到互联网。

-

出站互联网访问:使资源能够通过网络地址转换 (NAT) 实例或具有关联弹性 IP 地址的虚拟设备访问公共终端节点,而不会直接暴露互联网。

-

VPN 连接:使用互联网协议安全 (IPsec) VPN 通过具有关联弹性 IP 地址的虚拟设备建立私有连接。

有关更多信息,请参阅 L ocal Zones 文档中的本地区域的连接选项。

Local Zones 和 Direct Connect

Local Zones 还支持 Direct Connect,允许您通过专用网络连接路由流量。有关更多信息,请参阅 Local Zones 文档中的本地区域中的 Direct Connect。

Local Zones 和中转网关

AWS Transit Gateway 不支持将 VPC 直接连接到本地区域子网。但是,您可以通过在同一 VPC 的父可用区子网中创建 Transit Gateway 附件来连接到本地区域工作负载。此配置支持多个工作负载 VPCs 和您的本地区域工作负载之间的互连。有关更多信息,请参阅 Local Zones 文档中的本地区域之间的公交网关连接。

Local Zones 和 VPC 对等互连

通过创建新子网并将其分配给本地区域,您可以将任何 VPC 从父区域扩展到本地区域。可以在两者之间建立 VPC 对等互连 VPCs ,然后扩展到 Local Zones。当对等用户 VPCs 位于同一个本地区域时,流量将停留在本地区域内,不会通过父区域。