本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

使用混合后量子 TLS

AWS 支付密码学和许多其他服务支持传输层安全 (TLS) 网络加密协议的混合后量子密钥交换选项。在连接 API 终端节点或使用 AWS 时,您可以使用此 TLS 选项 SDKs。这些混合后量子密钥交换功能是可选的,至少与我们目前使用的 TLS 加密一样安全,并且有可能会提供额外的长期安全优势。

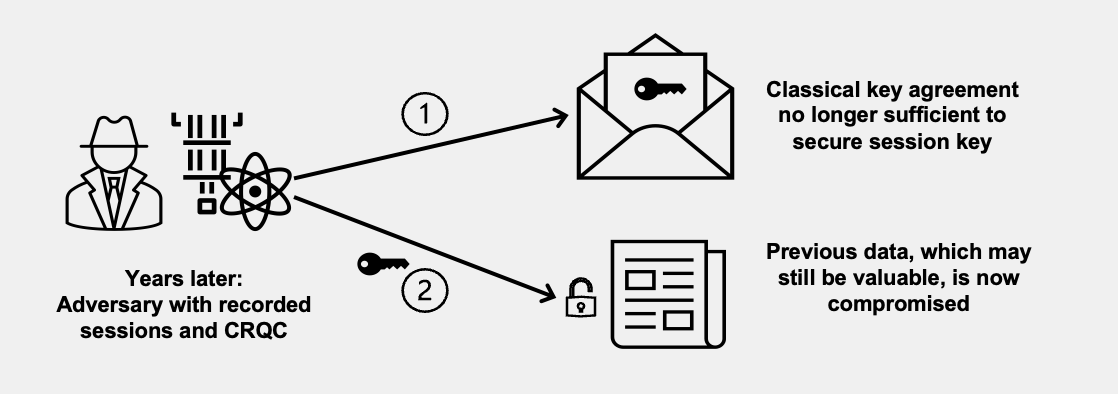

传输层安全 (TLS) 连接提供的加密保护您发送到已启用的服务的数据在传输过程中受到保护。Payment Cryptography 在 TLS 会话中支持的基于 RSA 和 ECC 的经典密码套件使得使用当前技术无法对密钥交换机制进行暴力攻击。 AWS 但是,如果将来大规模或与密码相关的量子计算机(CRQC)变得可行,那么现有的TLS密钥交换机制将容易受到这些攻击。对手可能现在就开始收集加密数据,希望将来能对其进行解密(现在收获,稍后解密)。如果您开发的应用程序依赖于通过 TLS 连接传输的数据的长期机密性,则应考虑在大规模量子计算机可供使用之前迁移到后量子密码学的计划。 AWS 正在努力为这个未来做准备,我们也希望你也做好充分的准备。

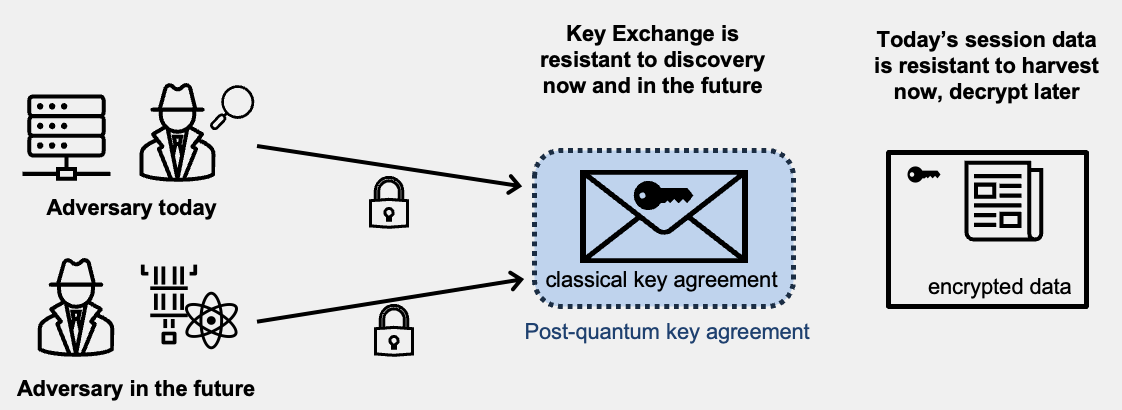

为了保护当今加密的数据免受未来潜在的攻击, AWS 正在与密码学界一起开发抗量子算法或后量子算法。 AWS 已经实现了混合后量子密钥交换密码套件,该套件结合了经典和后量子元素,以确保您的 TLS 连接至少与经典密码套件一样强大。

在使用最新版本的 AWS 时,这些混合密码套件可用于您的生产工作负载。 SDKs有关如何实现 enable/disable 此行为的更多信息,请参阅 启用混合后量子 TLS

关于 TLS 中的混合后量子密钥交换

AWS 使用的算法是混合算法,它结合了当今T LS中使用的经典密钥交换算法 Elliptic Curve Diffie-Hellman

了解有关 PQC 的更多信息

有关美国国家标准和技术研究所 (NIST) 开展的后量子密码加密技术项目的信息,请参阅后量子密码加密技术

有关 NIST 后量子密码标准化的信息,请参阅 后量子密码标准化