本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

AWS Outposts 工作负载的互联网接入

本节介绍 AWS Outposts 工作负载如何通过以下方式访问互联网:

-

通过父 AWS 区域

-

通过本地数据中心的网络

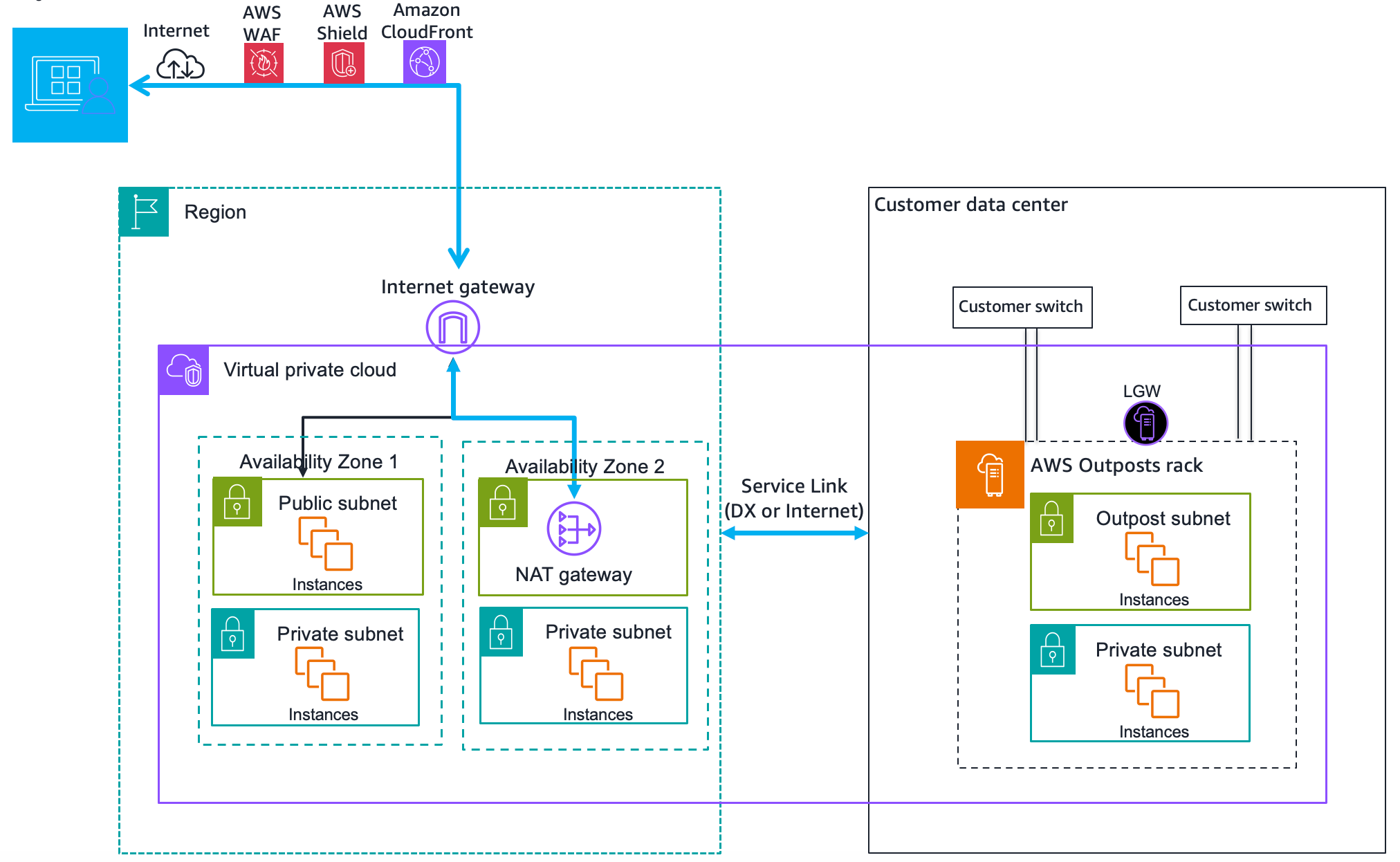

通过父 AWS 区域访问互联网

在此选项中,Outposts 中的工作负载通过服务链接访问互联网,然后通过父区域的互联网网关 (IGW) 访问互联网。 AWS 通往互联网的出站流量可通过 VPC 中实例化的 NAT 网关传输。为了进一步保护您的入口和出口流量,您可以 CloudFront 在该地区使用 AWS 安全服务 AWS WAF,例如 AWS Shield、和 Amazon。 AWS

有关 Outposts 子网上的路由表设置,请参阅本地网关路由表。

注意事项

-

在以下情况下使用此选项:

-

您需要灵活地通过该 AWS 地区的多种 AWS 服务来保护互联网流量。

-

您的数据中心或主机托管设施中没有互联网接入点。

-

-

在此选项中,流量必须穿过父 AWS 区域,这会带来延迟。

-

与 AWS 区域中的数据传输费用类似,从父可用区传输到前哨基地的数据会产生费用。要了解有关数据传输的更多信息,请参阅 Amazon EC2 按需定价

。 -

服务链路带宽的利用率将提高。

下图显示了 Outposts 实例中的工作负载与通过父 AWS 区域的互联网之间的流量。

通过本地数据中心的网络访问互联网

在此选项中,驻留在 Outposts 中的工作负载通过您的本地数据中心访问互联网。访问互联网的工作负载流量通过您的本地互联网接入点和本地出口传输。本地数据中心网络的安全层负责确保 Outposts 工作负载流量的安全。

有关 Outposts 子网上的路由表设置,请参阅本地网关路由表。

注意事项

-

在以下情况下使用此选项:

-

您的工作负载需要低延迟访问互联网服务。

-

您希望避免产生数据传出(DTO)费用。

-

您想为控制面板流量保留服务链路带宽。

-

-

您的安全层负责确保 Outposts 工作负载流量的安全。

-

如果您选择直接 VPC 路由 (DVR),则必须确保 CIDRs Outposts 不会与本地发生冲突。 CIDRs

-

如果默认路由(0/0)通过本地网关(LGW)传播,那么实例可能无法到达服务端点。或者,您也可以选择 VPC 端点来访问所需的服务。

下图显示了 Outposts 实例中的工作负载与互联网之间通过您的本地数据中心的流量。