本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

防火墙和服务链路

本部分讨论防火墙配置和服务链路。

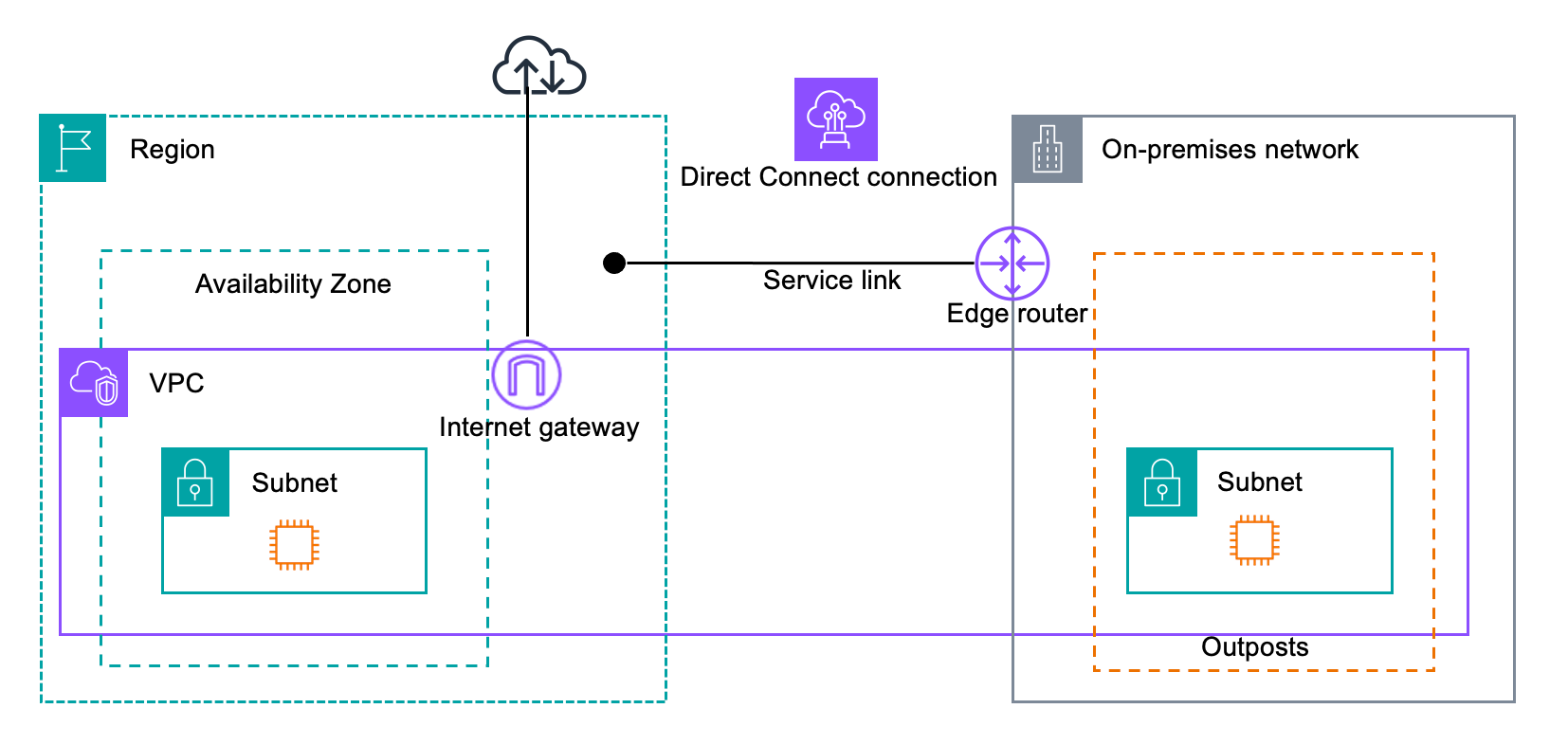

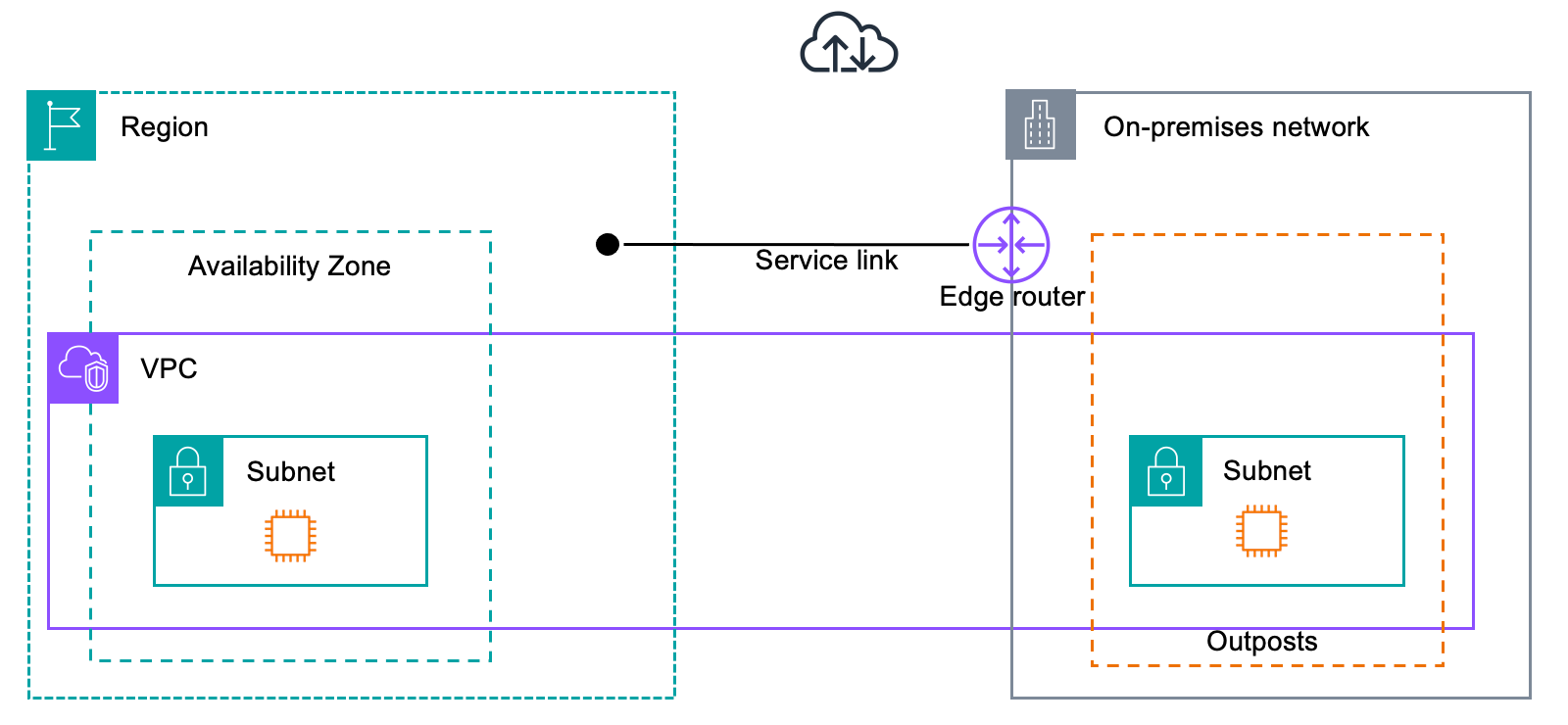

在下图中,该配置将 Amazon VPC 从该 AWS 区域扩展到前哨基地。 Direct Connect 公共虚拟接口是服务链路连接。以下流量通过服务链路和 Direct Connect 连接传送:

-

通过服务链路管理到 Outpost 的流量

-

前哨基地与任何相关联地点之间的交通 VPCs

如果您在互联网连接中使用状态防火墙来限制从公共互联网到服务链路 VLAN 的连接,则可以阻止所有从互联网发起的入站连接。这是因为服务链路 VPN 仅从 Outpost 发起到该区域,而不是从该区域发起到 Outpost。

如果您使用同时支持 UDP 和 TCP 的状态防火墙来限制服务链路 VLAN 的连接,则可以拒绝所有入站连接。如果防火墙以状态方式运行,则从 Outposts 服务链接允许的出站连接应自动允许回复流量返回,而无需明确配置规则。只有从 Outpost 服务链接启动的出站连接才需要配置为允许。

| 协议 | 源端口 | 源地址 | 目的地端口 | 目标地址 |

|---|---|---|---|---|

|

UDP |

1024-65535 |

服务链路 IP |

53 |

DNS 服务器 |

|

UDP |

443, 1024-65535 |

服务链路 IP |

443 |

AWS Outposts 服务链接终端节点 |

|

TCP |

1024-65535 |

服务链路 IP |

443 |

AWS Outposts 注册端点 |

如果您使用非状态防火墙来限制服务链路 VLAN 的连接,则必须允许从 Outposts 服务链接启动的出站连接至该 AWS Outposts 地区的公共网络。您还必须明确允许回复流量从 Outposts 区域的公共网络进入服务链接 VLAN。连接始终从 Outposts 服务链路出站启动,但必须允许回复流量返回服务链接 VLAN。

| 协议 | 源端口 | 源地址 | 目的地端口 | 目标地址 |

|---|---|---|---|---|

UDP |

1024-65535 |

服务链路 IP |

53 |

DNS 服务器 |

UDP |

443, 1024-65535 |

服务链路 IP |

443 |

AWS Outposts 服务链接终端节点 |

TCP |

1025-65535 |

服务链路 IP |

443 |

AWS Outposts 服务链接终端节点 |

UDP |

53 |

DNS 服务器 |

1025-65535 |

服务链路 IP |

UDP |

443 |

AWS Outposts 服务链接终端节点 |

443, 1024-65535 |

服务链路 IP |

TCP |

443 |

AWS Outposts 服务链接终端节点 |

1025-65535 |

服务链路 IP |

注意

Outpost 中的实例不能使用服务链路与其他 Outpost 中的实例进行通信。利用通过本地网关或本地网络接口的路由在 Outpost 之间进行通信。