本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

使用读写权限自动配置 IAM | 启用(需要查看)

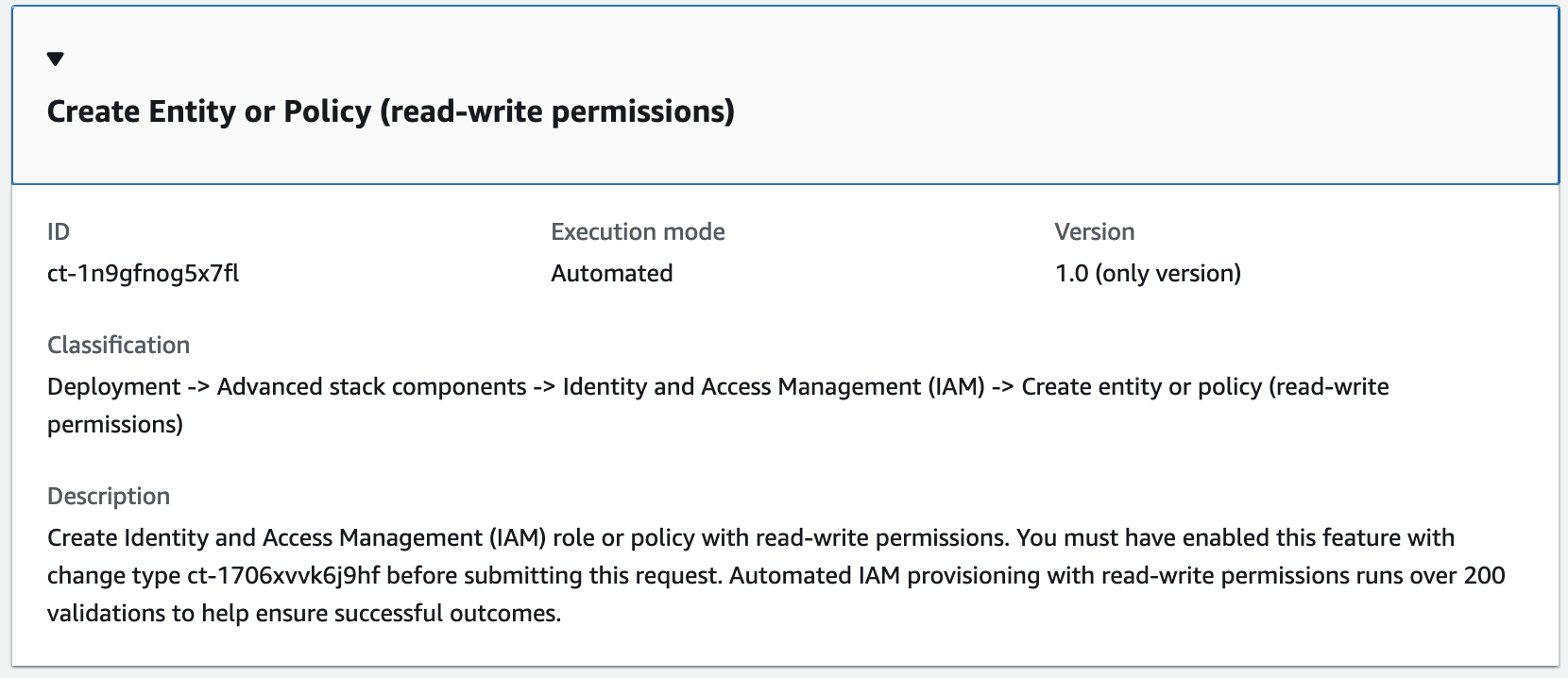

在用于提交此 CT 的账户中启用具有读写权限的自动 IAM 配置。启用后,将在该账户中创建一个新角色 IAMProvision AdminRole “AWSManaged服务”。此外,您可以使用三种相关的更改类型(ct-1n9gfnog5x7fl、ct-1e0xmuy1diafq、ct-17cj84y7632o6)使用具有读写权限的自动 IAM 配置创建、更新或删除 IAM 角色和策略,后者采用自动审核流程,为 IAM 和 AMS 预定义了一组规则。在使用之前,我们建议您熟悉 IAM 规则。要确认账户是否启用了自动 IAM 预配置,请在 IAM 控制台中查找该账户的 IAM 角色 IAMProvision AdminRole “AWSManaged服务”。

完整分类:管理 | 托管账户 | 具有读写权限的自动 IAM 配置 | 启用(需要审核)

更改类型详情

更改类型 ID |

ct-1706xvvk6j9hf |

当前版本 |

1.0 |

预期执行时长 |

240 分钟 |

AWS 批准 |

必需 |

客户批准 |

如果是提交者,则不需要填写 |

执行模式 |

手动 |

附加信息

创建 IAM 实体或策略

它是如何运作的:

导航到 “创建 RFC” 页面:在 AMS 控制台的左侧导航窗格中,单击RFCs打开 RFCs 列表页面,然后单击 “创建 R FC”。

在默认的 “浏览更改类型” 视图中选择常用更改类型 (CT),或者在 “按类别选择” 视图中选择 CT。

按更改类型浏览:您可以单击 “快速创建” 区域中的常用 CT,立即打开 “运行 RFC” 页面。请注意,您不能使用快速创建来选择较旧的 CT 版本。

要进行排序 CTs,请使用卡片视图或表格视图中的所有更改类型区域。在任一视图中,选择一个 CT,然后单击 “创建 RFC” 打开 “运行 RFC” 页面。如果适用,“创建 RFC” 按钮旁边会出现 “使用旧版本创建” 选项。

按类别选择:选择类别、子类别、项目和操作,CT 详细信息框将打开,并显示 “使用旧版本创建” 选项(如果适用)。单击 “创建 RFC” 打开 “运行 RFC” 页面。

在 “运行 RFC” 页面上,打开 CT 名称区域以查看 CT 详细信息框。必须填写主题(如果您在 “浏览更改类型” 视图中选择 CT,则会为您填写此主题)。打开 “其他配置” 区域以添加有关 RFC 的信息。

在执行配置区域中,使用可用的下拉列表或输入所需参数的值。要配置可选的执行参数,请打开其他配置区域。

完成后,单击 “运行”。如果没有错误,则会显示成功创建的 RFC 页面,其中包含已提交的 RFC 详细信息和初始运行输出。

打开运行参数区域以查看您提交的配置。刷新页面以更新 RFC 的执行状态。(可选)取消 RFC 或使用页面顶部的选项创建一个 RFC 的副本。

它是如何运作的:

使用 Inline Create(您发出包含所有 RFC 和执行参数的

create-rfc命令)或模板创建(创建两个 JSON 文件,一个用于 RFC 参数,一个用于执行参数),然后以这两个文件作为输入发出create-rfc命令。这里描述了这两种方法。提交带有返回的 RFC ID 的 RFC:

aws amscm submit-rfc --rfc-id命令。ID监控 RFC:

aws amscm get-rfc --rfc-id命令。ID

要检查更改类型版本,请使用以下命令:

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

注意

您可以将任何CreateRfc参数与任何 RFC 一起使用,无论它们是否属于变更类型的架构的一部分。例如,要在 RFC 状态更改时收到通知,请将此行添加到请求的 RFC 参数部分(不是执行参数)。--notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}"有关所有 CreateRfc 参数的列表,请参阅《AMS 变更管理 API 参考》。

内联创建:

使用内联提供的执行参数(内联提供执行参数时使用转义引号)发出 create RFC 命令,然后提交返回的 RFC ID。例如,你可以用这样的东西替换内容:

aws amscm create-rfc --change-type-id "ct-1n9gfnog5x7fl" --change-type-version "1.0" --title "Create role or policy" --execution-parameters '{"DocumentName":"AWSManagedServices-HandleAutomatedIAMProvisioningCreate-Admin","Region":"us-east-1","Parameters":{"ValidateOnly":"No"},"RoleDetails":{"Roles":[{"RoleName":"RoleTest01","Description":"This is a test role","AssumeRolePolicyDocument":"{"Version": "2012-10-17", "Statement":[{"Effect":"Allow","Principal":{"AWS":"arn:aws:iam::123456789012:root"},"Action":"sts:AssumeRole"}]}","ManagedPolicyArns":["arn:aws:iam::123456789012:policy/policy01","arn:aws:iam::123456789012:policy/policy02"],"Path":"/","MaxSessionDuration":"7200","PermissionsBoundary":"arn:aws:iam::123456789012:policy/permission_boundary01","InstanceProfile":"No"}]},"ManagedPolicyDetails":{"Policies":[{"ManagedPolicyName":"TestPolicy01","Description":"This is customer policy","Path":"/test/","PolicyDocument":"{"}'Version":"2012-10-17","Statement":[{"Sid":"AllQueueActions","Effect":"Allow","Action":"sqs:ListQueues","Resource":"*","Condition":{"ForAllValues:StringEquals":{"aws:tagKeys":["temporary"]}}}]}"}]}

模板创建:

将此更改类型的执行参数 JSON 架构输出到文件中;示例将其命名为 CreateIamResourceParams .json:

aws amscm get-change-type-version --change-type-id "ct-1n9gfnog5x7fl" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > CreateIamResourceParams.json修改并保存 CreateIamResourceParams 文件;示例创建一个 IAM 角色,其中策略文档以内联方式粘贴。

{ "DocumentName": "AWSManagedServices-HandleAutomatedIAMProvisioningCreate-Admin", "Region": "us-east-1", "Parameters": { "ValidateOnly": "No" }, "RoleDetails": { "Roles": [ { "RoleName": "RoleTest01", "Description": "This is a test role", "AssumeRolePolicyDocument": { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::123456789012:root" }, "Action": "sts:AssumeRole" } ] }, "ManagedPolicyArns": [ "arn:aws:iam::123456789012:policy/policy01", "arn:aws:iam::123456789012:policy/policy02" ], "Path": "/", "MaxSessionDuration": "7200", "PermissionsBoundary": "arn:aws:iam::123456789012:policy/permission_boundary01", "InstanceProfile": "No" } ] }, "ManagedPolicyDetails": { "Policies": [ { "ManagedPolicyName": "TestPolicy01", "Description": "This is customer policy", "Path": "/test/", "PolicyDocument": { "Version": "2012-10-17", "Statement": [ { "Sid": "AllQueueActions", "Effect": "Allow", "Action": "sqs:ListQueues", "Resource": "*", "Condition": { "ForAllValues:StringEquals": { "aws:tagKeys": [ "temporary" ] } } } ] } } ] } }将 RFC 模板 JSON 文件输出到名为 CreateIamResourceRfc .json 的文件中:

aws amscm create-rfc --generate-cli-skeleton > CreateIamResourceRfc.json修改并保存 CreateIamResourceRfc .json 文件。例如,你可以用这样的东西替换内容:

{ "ChangeTypeVersion": "1.0", "ChangeTypeId": "ct-1n9gfnog5x7fl", "Title": "Create entity or policy (read-write permissions)" }创建 RFC,指定 CreateIamResourceRfc 文件和 CreateIamResourceParams 文件:

aws amscm create-rfc --cli-input-json file://CreateIamResourceRfc.json --execution-parameters file://CreateIamResourceParams.json您在响应中收到新 RFC 的 ID,并可以使用它来提交和监控 RFC。在您提交之前,RFC 仍处于编辑状态且无法启动。

-

在您的账户中配置 IAM 角色后,根据角色和您附加到该角色的策略文档,您可能需要在联合身份验证解决方案中加入该角色。

有关信息 AWS Identity and Access Management,请参阅 AWS Identity and Access Management (IAM)

;有关策略的信息,请参阅托管策略和内联策略。有关 AMS 权限的信息,请参阅部署 IAM 资源。

执行输入参数

有关执行输入参数的详细信息,请参见变更架构类型 ct-1706xvvk6j9hf。

示例:必填参数

Example not available.

示例:所有参数

{ "SAMLIdentityProviderArns": ["arn:aws:iam::123456789012:saml-provider/customer-saml"], "IamEntityArns": ["arn:aws:iam::123456789012:role/test-role-one", "arn:aws:iam::123456789012:role/test-role-two"], "CustomerCustomDenyActionsList1": "ec2:Create*,ec2:Delete*,sso-admin:*,resource-explorer-2:*", "Priority": "High" }