本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

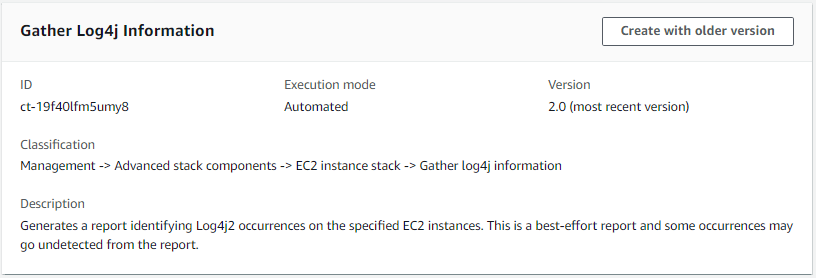

EC2 实例堆栈 | 收集 Log4j 信息

生成一份报告,标识指定实例上出现的 Log4j2 事件。 EC2 这是一份尽力而为的报告,报告中可能未发现某些事件。

完整分类:管理 | 高级堆栈组件 | EC2 实例堆栈 | 收集 log4j 信息

更改类型详情

更改类型 ID |

ct-19f40lfm5umy8 |

当前版本 |

2.0 |

预期执行时长 |

360 分钟 |

AWS 批准 |

必需 |

客户批准 |

可选 |

执行模式 |

自动 |

附加信息

更新其他其他 CTs

下图显示了 AMS 控制台中的此更改类型。

它是如何运作的:

导航到 “创建 RFC” 页面:在 AMS 控制台的左侧导航窗格中,单击RFCs打开 RFCs 列表页面,然后单击 “创建 R FC”。

在默认的 “浏览更改类型” 视图中选择常用更改类型 (CT),或者在 “按类别选择” 视图中选择 CT。

按更改类型浏览:您可以单击 “快速创建” 区域中的常用 CT,立即打开 “运行 RFC” 页面。请注意,您不能使用快速创建来选择较旧的 CT 版本。

要进行排序 CTs,请使用卡片视图或表格视图中的所有更改类型区域。在任一视图中,选择一个 CT,然后单击 “创建 RFC” 打开 “运行 RFC” 页面。如果适用,“创建 RFC” 按钮旁边会出现 “使用旧版本创建” 选项。

按类别选择:选择类别、子类别、项目和操作,CT 详细信息框将打开,并显示 “使用旧版本创建” 选项(如果适用)。单击 “创建 RFC” 打开 “运行 RFC” 页面。

在 “运行 RFC” 页面上,打开 CT 名称区域以查看 CT 详细信息框。必须填写主题(如果您在 “浏览更改类型” 视图中选择 CT,则会为您填写此主题)。打开 “其他配置” 区域以添加有关 RFC 的信息。

在执行配置区域中,使用可用的下拉列表或输入所需参数的值。要配置可选的执行参数,请打开其他配置区域。

完成后,单击 “运行”。如果没有错误,则会显示成功创建的 RFC 页面,其中包含已提交的 RFC 详细信息和初始运行输出。

打开运行参数区域以查看您提交的配置。刷新页面以更新 RFC 的执行状态。(可选)取消 RFC 或使用页面顶部的选项创建一个 RFC 的副本。

它是如何运作的:

使用 Inline Create(您发出包含所有 RFC 和执行参数的

create-rfc命令)或模板创建(创建两个 JSON 文件,一个用于 RFC 参数,一个用于执行参数),然后以这两个文件作为输入发出create-rfc命令。这里描述了这两种方法。提交带有返回的 RFC ID 的 RFC:

aws amscm submit-rfc --rfc-id命令。ID监控 RFC:

aws amscm get-rfc --rfc-id命令。ID

要检查更改类型版本,请使用以下命令:

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

注意

您可以将任何CreateRfc参数与任何 RFC 一起使用,无论它们是否属于变更类型的架构的一部分。例如,要在 RFC 状态更改时收到通知,请将此行添加到请求的 RFC 参数部分(不是执行参数)。--notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}"有关所有 CreateRfc 参数的列表,请参阅《AMS 变更管理 API 参考》。

内联创建:

使用内联提供的执行参数发出 create RFC 命令(内联提供执行参数时请转义引号),然后提交返回的 RFC ID。例如,你可以用这样的东西替换内容:

版本 2.0:

扫描所有实例:

aws amscm create-rfc --change-type-id "ct-19f40lfm5umy8" --change-type-version "2.0" --title "Log4j Investigation" --execution-parameters "{\"DocumentName\":\"AWSManagedServices-GatherLog4jInformation\",\"Region\":\"us-east-1\",\"Parameters\":{\"S3Bucket\":[\"s3://BUCKET_NAME\"]},\"TargetParameterName\": \"InstanceId\",\"Targets\": [{\"Key\": \"AWS::EC2::Instance\",\"Values\": [\"*\"]}],\"MaxConcurrency\": \"10\",\"MaxErrors\": \"100%\"}"

扫描实例列表:

aws amscm create-rfc --change-type-id "ct-19f40lfm5umy8" --change-type-version "2.0" --title "Log4j Investigation" --execution-parameters "{\"DocumentName\":\"AWSManagedServices-GatherLog4jInformation\",\"Region\":\"us-east-1\",\"Parameters\":{\"S3Bucket\":[\"s3://BUCKET_NAME\"]},\"TargetParameterName\": \"InstanceId\",\"Targets\": [{\"Key\": \"ParameterValues\",\"Values\": [\"INSTANCE_ID_1\",\"INSTANCE_ID_2\",\"INSTANCE_ID_3\",\"INSTANCE_ID_4\",\"INSTANCE_ID_5\"]}],\"MaxConcurrency\": \"10\",\"MaxErrors\": \"100%\"}"

模板创建:

将此更改类型的执行参数输出到 JSON 文件;此示例将其命名为 GatherLog 4 jInfoParams .json:

aws amscm get-change-type-version --change-type-id "ct-19f40lfm5umy8" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > GatherLog4jInfoParams.json修改并保存 GatherLog 4 jInfoParams 文件,仅保留要更改的参数。例如,你可以用这样的东西替换内容:

版本 2.0:

扫描所有实例:

{ "DocumentName": "AWSManagedServices-GatherLog4jInformation", "Region": "us-east-1", "Parameters": { "S3Bucket": [ "s3://BUCKET_NAME" ] }, "TargetParameterName": "InstanceId", "Targets": [ { "Key": "AWS::EC2::Instance", "Values": [ "*" ] } ], "MaxConcurrency": "10", "MaxErrors": "100%" }扫描实例列表:

{ "DocumentName": "AWSManagedServices-GatherLog4jInformation", "Region": "us-east-1", "Parameters": { "S3Bucket": [ "s3://BUCKET_NAMEParameterValues", "Values": [ "INSTANCE_ID_1", "INSTANCE_ID_2", "INSTANCE_ID_3", "INSTANCE_ID_4", "INSTANCE_ID_5" ] } ], "MaxConcurrency": "10", "MaxErrors": "100%" }将 RFC 模板输出到当前文件夹中的一个文件中;此示例将其命名为 GatherLog 4 jInfoRfc .json:

aws amscm create-rfc --generate-cli-skeleton > GatherLog4jInfoRfc.json修改并保存 GatherLog 4 jInfoRfc .json 文件。例如,你可以用这样的东西替换内容:

{ "ChangeTypeVersion": "2.0", "ChangeTypeId": "ct-19f40lfm5umy8", "Title": "Log4j Investigation" }创建 RFC,指定 GatherLog 4 jInfoRfc 文件和 GatherLog 4 jInfoParams 文件:

aws amscm create-rfc --cli-input-json file://GatherLog4jInfoRfc.json --execution-parameters file://GatherLog4jInfoParams.json

此更改类型会扫描指定 EC2 实例,查找包含 Apache Log4j Java 类受影响版本的软件包。此功能会生成尽力报告,某些事件可能未被发现或被错误识别。

AWS CloudShell 是一个基于浏览器的外壳,可让您轻松安全地管理、浏览您的 AWS 资源并与之交互。AW CloudShell S 将在您登录时使用您的控制台证书进行预先身份验证。预先安装了常用的开发和操作工具,因此无需在本地安装或配置。借助 AWS CloudShell,您可以使用 AWS 命令行界面 (AWS CLI) Line CLI 快速运行脚本,使用 AWS 试用 SDKs AWS APIs 服务,或者使用一系列其他工具来提高工作效率。您可以 CloudShell 直接通过浏览器使用 AWS,无需支付额外费用。

注意

您可以从任何其他可用 CloudShell 的 AWS 区域或最近的 AWS 控制台使用 AWS 控制台来执行聚合。例如,要汇总存储在弗吉尼亚地区的数据,请在 AWS 控制台的 “美国东部(弗吉尼亚)us-east-1” AWS 区域中打开,然后按照接下来的说明进行操作。 CloudShell

报告数据包括有关 Java 档案(JAR 文件)的信息,这些档案存在于包含漏洞 JndiLookup 类的指定环境中。AMS 建议将受影响的库升级到最新的可用版本,该版本可以直接从 Apache 下载 Apache Log4j 2 中下载

要汇总所有生成的 CSV 文件并使用 AWS 生成单个报告,请执行 CloudShell以下操作:

在 AWS 管理控制台的任何页面或 AWS 区域中,打开 AWS CloudShell 以运行接下来显示的脚本。确保您使用该 AWSManagedServicesReadOnlyRole 角色登录到 AWS 管理控制台。

# Specify the S3 bucket and AWS region that contains the individual CSV files: BUCKET_NAME="YOUR BUCKET HERE" BUCKET_REGION="THE BUCKET REGION HERE" # Aggregate the CSV files: mkdir -p log4j-report aws s3 cp s3://$BUCKET_NAME/ams/log4j-scan/ ./log4j-report --recursive --include "*.csv" echo "aws_account_id,region,scan_time,instance_id,scan_type,location" > log4j-report/report.csv for i in `find log4j-report -type f \( -iname "*.csv" ! -iname "report.csv" \)`; do awk 'FNR > 1' $i >> log4j-report/report.csv; done # Upload the report to the same S3 bucket: file_name="report_$(date -d "today" +"%Y%m%d%H%M").csv" aws s3 cp log4j-report/report.csv s3://$BUCKET_NAME/ams/log4j-reports/$file_name # Open the following URL and select \"Download\" to download the report: echo "Report uploaded to: https://s3.console.aws.amazon.com/s3/object/$BUCKET_NAME?region=$BUCKET_REGION&prefix=ams/log4j-reports/$file_name"该脚本输出要从中下载报告的 S3 网址。

复制并打开 URL,然后选择 “下载”

单账户着陆区:使用报告

如果您在单账户 landing zone 中工作,则 AWS CloudShell 服务不可用。但是,您仍然可以利用 AWS CLI 来执行必要的步骤。请按照以下文档进行操作:如何使用 AD FS 授予我的 Active Directory 用户访问 API 或 AWS CLI 的权限?Customer_ReadOnly_Role。然后执行步骤 1 中的脚本以生成所需的 CSV 报告。

如何阅读报告

该报告包含以下各列:

scan_tim e:执行实例扫描的时间

instance_id:实例 ID EC2

scan_ty pe:已执行的扫描类型。例如,如果扫描查看内存信息,则 scan_type 将为 MEMORY。如果检查了文件系统,则 scan_type 将是 FILESYSTEM

位置:比赛之路

执行输入参数

有关执行输入参数的详细信息,请参见变更架构类型 ct-19f40lfm5umy8。

示例:必填参数

Example not available.

示例:所有参数

{ "DocumentName": "AWSManagedServices-GatherLog4jInformation", "Region": "us-east-1", "Parameters": { "S3Bucket": [ "s3://test" ] }, "TargetParameterName": "InstanceId", "Targets": [ { "Key": "ParameterValues", "Values": [ "i-1234567890abcdef0", "i-1234567890abcdef1", "i-1234567890abcdef2", "i-1234567890abcdef3", "i-1234567890abcdef4" ] } ], "MaxConcurrency": "10", "MaxErrors": "100%" }