本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

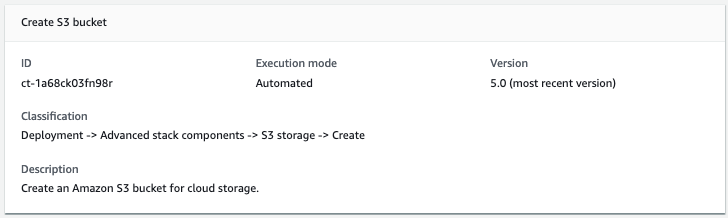

S3 存储 | 创建

创建用于云存储的 Amazon S3 存储桶。

完整分类:部署 | 高级堆栈组件 | S3 存储 | 创建

更改类型详情

更改类型 ID |

ct-1a68ck03fn98R |

当前版本 |

5.0 |

预期执行时长 |

60 分钟 |

AWS 批准 |

必需 |

客户批准 |

可选 |

执行模式 |

自动 |

附加信息

创建 S3 存储

AMS 控制台中此更改类型的屏幕截图:

它是如何运作的:

导航到 “创建 RFC” 页面:在 AMS 控制台的左侧导航窗格中,单击RFCs打开 RFCs 列表页面,然后单击 “创建 R FC”。

在默认的 “浏览更改类型” 视图中选择常用更改类型 (CT),或者在 “按类别选择” 视图中选择 CT。

按更改类型浏览:您可以单击 “快速创建” 区域中的常用 CT,立即打开 “运行 RFC” 页面。请注意,您不能使用快速创建来选择较旧的 CT 版本。

要进行排序 CTs,请使用卡片视图或表格视图中的所有更改类型区域。在任一视图中,选择一个 CT,然后单击 “创建 RFC” 打开 “运行 RFC” 页面。如果适用,“创建 RFC” 按钮旁边会出现 “使用旧版本创建” 选项。

按类别选择:选择类别、子类别、项目和操作,CT 详细信息框将打开,并显示 “使用旧版本创建” 选项(如果适用)。单击 “创建 RFC” 打开 “运行 RFC” 页面。

在 “运行 RFC” 页面上,打开 CT 名称区域以查看 CT 详细信息框。必须填写主题(如果您在 “浏览更改类型” 视图中选择 CT,则会为您填写此主题)。打开 “其他配置” 区域以添加有关 RFC 的信息。

在执行配置区域中,使用可用的下拉列表或输入所需参数的值。要配置可选的执行参数,请打开其他配置区域。

完成后,单击 “运行”。如果没有错误,则会显示成功创建的 RFC 页面,其中包含已提交的 RFC 详细信息和初始运行输出。

打开运行参数区域以查看您提交的配置。刷新页面以更新 RFC 的执行状态。(可选)取消 RFC 或使用页面顶部的选项创建一个 RFC 的副本。

它是如何运作的:

使用 Inline Create(您发出包含所有 RFC 和执行参数的

create-rfc命令)或模板创建(创建两个 JSON 文件,一个用于 RFC 参数,一个用于执行参数),然后以这两个文件作为输入发出create-rfc命令。这里描述了这两种方法。提交带有返回的 RFC ID 的 RFC:

aws amscm submit-rfc --rfc-id命令。ID监控 RFC:

aws amscm get-rfc --rfc-id命令。ID

要检查更改类型版本,请使用以下命令:

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

内联创建:

使用内联提供的执行参数发出 create RFC 命令(内联提供执行参数时请转义引号),然后提交返回的 RFC ID。例如,你可以用这样的东西替换内容:

仅包含必需参数的示例,版本 5.0:

aws amscm create-rfc --title "my-s3-bucket" --change-type-id "ct-1a68ck03fn98r" --change-type-version "5.0" --execution-parameters "{\"DocumentName\":\"AWSManagedServices-CreateBucket\",\"Region\":\"us-east-1\",\"Parameters\":{\"BucketName\":\"amzn-s3-demo-bucket\"}}"

包含所有参数的示例,版本 5.0:

aws amscm create-rfc --title "My S3 Bucket" --change-type-id "ct-1a68ck03fn98r" --change-type-version "5.0" --execution-parameters "{\"DocumentName\":\"AWSManagedServices-CreateBucket\",\"Region\":\"us-east-1\",\"Parameters\":{\"BucketName\":\"amzn-s3-demo-bucket\",\"ServerSideEncryption\":\"KmsManagedKeys\",\"KMSKeyId\":\"arn:aws:kms:ap-southeast-2:123456789012:key/9d5948f1-2082-4c07-a183-eb829b8d81c4\",\"Versioning\":\"Enabled\",\"IAMPrincipalsRequiringReadObjectAccess\":[\"arn:aws:iam::123456789012:user/myuser\",\"arn:aws:iam::123456789012:role/myrole\"],\"IAMPrincipalsRequiringWriteObjectAccess\":[\"arn:aws:iam::123456789012:user/myuser\",\"arn:aws:iam::123456789012:role/myrole\"],\"ServicesRequiringReadObjectAccess\":[\"rds.amazonaws.com\",\"ec2.amazonaws.com\",\"logs.ap-southeast-2.amazonaws.com\"],\"ServicesRequiringWriteObjectAccess\":[\"rds.amazonaws.com\",\"ec2.amazonaws.com\",\"logs.ap-southeast-2.amazonaws.com\"],\"EnforceSecureTransport\":true,\"AccessAllowedIpRanges\":[\"1.0.0.0/24\",\"2.0.0.0/24\"]}}"

模板创建:

将此更改类型的执行参数 JSON 架构输出到文件中;此示例将其命名为 CreateBucketParams .json。

aws amscm get-change-type-version --change-type-id "ct-1a68ck03fn98r" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > CreateBucketParams.json修改并保存 CreateBucketParams 文件。请注意,您无需在中使用您的账户 ID

BucketName,但这样可以更轻松地找到存储桶(请记住,存储桶名称在所有地区的账户中必须是唯一的,并且不能有大写字母)。如果使用它来创建 tier-and-tie WordPress 网站,则可能需要在设置时指明其用途BucketName。具有读取权限的示例:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "IAMPrincipalsWithReadObjectAccess": [ "arn:aws:iam::123456789123:role/roleA", "arn:aws:iam::987654321987:role/roleB" ] } }具有写入权限的示例:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "IAMPrincipalsRequiringWriteObjectAccess": [ "arn:aws:iam::123456789123:role/roleA", "arn:aws:iam::987654321987:role/roleB" ] } }有关生成的策略,请参阅向 IAM 用户或角色授予读取权限。

服务读取权限的示例:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "ServicesRequiringWriteObjectAccess": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] } }有关生成的策略,请参阅向 IAM 用户或角色授予写入权限。

服务写入权限的示例:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "ServicesRequiringWriteObjectAccess": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] } }强制安全传输的示例:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "EnforceSecureTransport": "true" } }有关生成的策略,请参阅用途 EnforceSecureTransport。

示例,限制从一组 IP 范围访问存储桶:

{ "DocumentName": "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "amzn-s3-demo-bucket", "AccessAllowedIpRanges": [ "1.2.3.0/24", "2.3.4.0/24" ] } }有关生成的策略,请参阅将访问权限限制在 IP 范围内。

将 RFC 模板 JSON 文件输出到名为 CreateBucketRfc .json 的文件中:

aws amscm create-rfc --generate-cli-skeleton > CreateBucketRfc.json修改并保存 CreateBucketRfc .json 文件。例如,你可以用这样的东西替换内容:

{ "ChangeTypeVersion": "5.0", "ChangeTypeId": "ct-1a68ck03fn98r", "Title": "S3-Bucket-Create-RFC", "RequestedStartTime": "2016-12-05T14:20:00Z", "RequestedEndTime": "2016-12-05T16:20:00Z" }创建 RFC,指定 CreateBucketRfc 文件和 CreateBucketParams 文件:

aws amscm create-rfc --cli-input-json file://CreateBucketRfc.json --execution-parameters file://CreateBucketParams.json您在响应中收到新 RFC 的 ID,并可以使用它来提交和监控 RFC。在您提交之前,RFC 仍处于编辑状态且无法启动。

要查看 S3 存储桶或向其加载对象,请查看执行输出:使用在 Cloud Formation 控制台中查看存储桶,使用 S3 存储桶名称在 S3 控制台中查看存储桶。

stack_id注意

从非所有者账户上传对象时,必须指定

bucket-owner-full-controlACL,这样存储桶拥有者账户就可以完全控制存储桶中的所有对象。示例:aws s3api put-object --aclbucket-owner-full-control--bucketamzn-s3-demo-bucket--keydata.txt--body/tmp/data.txt

注意

本演练描述了使用 5.0 版本的更改类型 (ct-1a68ck03fn98r) 创建 Amazon S3 存储桶,并提供了用于创建 Amazon S3 存储桶的示例命令。此版本不允许您创建公有 S3 存储桶,只允许创建私有存储桶。要创建公有 S3 存储桶,请使用先前版本的更改类型,PublicRead并为AccessControl参数指定。

此外,本演练不授予删除受版本控制的对象所需的权限。

要了解有关 Amazon S3 的更多信息,请参阅亚马逊简单存储服务文档

S3 存储桶创建示例生成的策略

根据您创建 Amazon S3 存储桶的方式,您创建了策略。这些示例策略与中提供的各种 Amazon S3 创建场景相匹配使用 CLI 创建 S3 存储桶。

向 IAM 用户或角色授予读取权限

生成的示例策略授予 IAM 用户或角色对存储桶中对象的读取权限:

{ "Sid": "AllowBucketReadActionsForArns", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::123456789123:role/roleA”, "arn:aws:iam::987654321987:role/roleB” ] }, "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.BUCKET_NAME" }, { "Sid": "AllowObjectReadActionsForArns", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::123456789123:role/roleA”, "arn:aws:iam::987654321987:role/roleB” ] }, "Action": [ "s3:GetObject", "s3:ListMultipartUploadParts" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }

有关使用 S3 存储桶创建此策略的执行参数创建更改类型,请参阅 使用 CLI 创建 S3 存储桶

向 IAM 用户或角色授予写入权限

以下生成的示例策略授予 IAM 用户或角色对存储桶中对象的 WRITE 访问权限。此策略不授予删除受版本控制的对象所需的权限。

{ "Sid": "AllowObjectWriteActionsForArns", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::123456789123:role/roleA”, "arn:aws:iam::987654321987:role/roleB” ] }, "Action": [ "s3:PutObject", "s3:DeleteObject", "s3:AbortMultipartUpload" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }

有关使用 S3 存储桶创建此策略的执行参数创建更改类型,请参阅 使用 CLI 创建 S3 存储桶

授予 AWS 服务的读取权限

生成的示例策略授予对 AWS 服务的存储桶中对象的读取权限:

{ "Sid": "AllowBucketReadActionsForServcices", "Effect": "Allow", "Principal": { "Service": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] }, "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }, { "Sid": "AllowObjectReadActionsForServcices", "Effect": "Allow", "Principal": { "Service": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] }, "Action": [ "s3:GetObject", "s3:ListMultipartUploadParts" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }

有关使用 S3 存储桶创建此策略的执行参数创建更改类型,请参阅 使用 CLI 创建 S3 存储桶

授予 AWS 服务的写入权限

以下生成的示例策略授予对 AWS 服务的存储桶中对象的 WRITE 访问权限。此策略不授予删除受版本控制的对象所需的权限。

{ "Sid": "AllowObjectWriteActionsForServcices", "Effect": "Allow", "Principal": { "Service": [ "rds.amazonaws.com", "logs.ap-southeast-2.amazonaws.com", "ec2.amazonaws.com" ] }, "Action": [ "s3:PutObject", "s3:DeleteObject", "s3:AbortMultipartUpload" ], "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*" }

有关使用 S3 存储桶创建此策略的执行参数创建更改类型,请参阅 使用 CLI 创建 S3 存储桶

用途 EnforceSecureTransport

由此产生的强制安全传输的策略示例:

{ "Sid": "EnforceSecureTransport", "Effect": "Deny", "Principal": "*", "Action": "*", "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*", "Condition": { "Bool": { "aws:SecureTransport": "false" } } }

有关使用 S3 存储桶创建此策略的执行参数创建更改类型,请参阅 使用 CLI 创建 S3 存储桶

将访问权限限制在 IP 范围内

由此产生的策略示例限制从一组 IP 范围访问存储桶:

{ "Sid": "RestrictBasedOnIPRanges", "Effect": "Deny", "Principal": "*", "Action": "s3:*", "Resource": "arn:aws:s3:::ACCOUNT-ID.amzn-s3-demo-bucket/*", "Condition": { "NotIpAddress": { "aws:SourceIp": [ “1.2.3.0/24", “2.3.4.0/24" ] } } }

有关使用 S3 存储桶创建此策略的执行参数创建更改类型,请参阅 使用 CLI 创建 S3 存储桶

执行输入参数

有关执行输入参数的详细信息,请参见变更架构类型 ct-1a68ck03fn98r。

示例:必填参数

{ "DocumentName" : "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "mybucket" } }

示例:所有参数

{ "DocumentName" : "AWSManagedServices-CreateBucket", "Region": "us-east-1", "Parameters": { "BucketName": "mybucket", "ServerSideEncryption": "KmsManagedKeys", "KMSKeyId": "arn:aws:kms:ap-southeast-2:123456789012:key/9d5948f1-2082-4c07-a183-eb829b8d81c4", "Versioning": "Enabled", "IAMPrincipalsRequiringReadObjectAccess": [ "arn:aws:iam::123456789012:user/myuser", "arn:aws:iam::123456789012:role/myrole" ], "IAMPrincipalsRequiringWriteObjectAccess": [ "arn:aws:iam::123456789012:user/myuser", "arn:aws:iam::123456789012:role/myrole" ], "ServicesRequiringReadObjectAccess": [ "rds.amazonaws.com", "ec2.amazonaws.com", "logs.ap-southeast-2.amazonaws.com" ], "ServicesRequiringWriteObjectAccess": [ "rds.amazonaws.com", "ec2.amazonaws.com", "logs.ap-southeast-2.amazonaws.com" ], "EnforceSecureTransport": true, "AccessAllowedIpRanges": [ "1.0.0.0/24", "2.0.0.0/24" ], "Tags": [ "{\"Key\": \"foo\", \"Value\": \"bar\"}", "{ \"Key\": \"testkey\",\"Value\": \"testvalue\" }" ] } }