本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

迁移工作负载:land CloudEndure ing zone (SALZ)

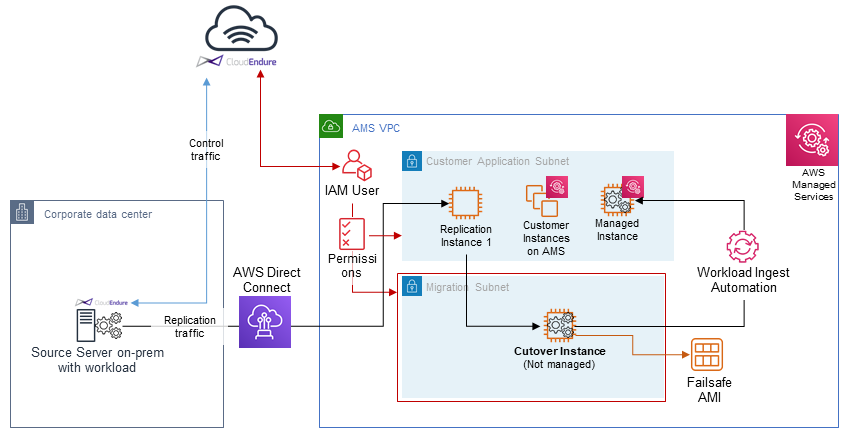

本节提供有关为 (CE) 直接转换实例设置中间迁移单账户着陆区 (SALZ) 以供工作负载摄取 CloudEndure (WIGS) RFC 使用的信息。

要了解更多信息 CloudEndure,请参阅CloudEndure 迁移

注意

这是一种预定义的、经过安全保护的迁移 LZ 和模式。

先决条件:

客户的 AMS 账户

AMS 账户与本地客户之间的网络和访问集成

一个 CloudEndure 账户

与 and/or CA CSDM 一起运行的 AMS 安全审查和签名的预批准工作流程(例如,滥用 IAM 用户永久证书为实例和安全组提供了权限) create/delete

注意

本节描述了具体的准备和迁移过程。

准备:您和 AMS 操作员:

使用管理 | 其他 | 其他 | 其他 | 将更改类型更新为 AMS 准备变更申请 (RFC),以获取以下资源和更新。您可以单独提交 “其他 | 其他更新” RFCs,也可以提交一个。有关该 RFC/CT 的详细信息,请参阅 “其他 | 其他更新”,其中包含以下请求:

在您的 AMS VPC 中分配一个辅助 CIDR 块;一个将在迁移完成后移除的临时 CIDR 块。确保该区块不会与返回本地网络的任何现有路由发生冲突。例如,如果您的 AMS VPC CIDR 是 10.0.0.0/16,并且有一条返回您的本地网络 10.1.0.0/16 的路由,则临时辅助 CIDR 可能是 10.255.255.0/24。有关 AWS CIDR 区块的信息,请参阅 VPC 和子网大小调整。

在初始花园 AMS VPC 内创建一个新的私有子网。示例名称:

migration-temp-subnet.为仅包含本地 VPC 和 NAT (Internet) 路由的子网创建新的路由表,以避免在实例转换期间与源服务器发生冲突和可能的中断。确保允许互联网的出站流量用于补丁下载,以便可以下载和安装 AMS WIGS 先决条件。

更新您的托管 AD 安全组以允许入站和出站流量 to/from

migration-temp-subnet。同时请求更新您的 EPS 负载均衡器 (ELBmc-eps-McEpsElbPrivateSecurityGroup-M79OXBZEEX74) 安全组(例如:)以允许新的私有子网(即migration-temp-subnet)。如果所有三个 TCP 端口都不允许来自专用 CloudEndure (CE) 子网的流量,则 WIGS 摄取将失败。最后,申请新 CloudEndure 的 IAM 策略和 IAM 用户。策略需要您正确的账号,

RunInstances声明 IDs 中的子网应为:您的 <Customer Application Subnet (s) + Temp Migration Subnet>。要查看 AMS 预先批准的 IAM CloudEndure 政策:解压 WIGS Cloud Endure 着陆区域示例文件并打开。

customer_cloud_endure_policy.json注意

如果您想要更宽松的政策,请与您讨论您的需求, CloudArchitect/CSDM 并在必要时获得 AMS 安全审查和签署,然后再提交实施该政策的 RFC。

您用 CloudEndure 于 AMS 工作负载摄取的准备步骤已完成,如果您的迁移合作伙伴已完成准备步骤,则可以执行迁移了。WIGS RFC 由您的迁移合作伙伴提交。

注意

IAM 用户密钥不会直接共享,但必须由 AMS 操作员在屏幕共享会话中键入 CloudEndure 管理控制台。

准备:迁移合作伙伴和 AMS 运营商:

创建 CloudEndure 迁移项目。

在项目创建过程中,在屏幕共享会话中拥有 AMS 键入 IAM 用户证书。

在 “复制设置”-> “选择将在其中启动复制服务器的子customer-application-x网” 中,选择子网。

在 “复制设置”-> “选择要应用于复制服务器的安全组” 中,同时选择 Sentinel 安全组(仅限私有和 EgressAll)。

为计算机(实例)定义转换选项。

子网:migration-temp-subnet。

安全组:两个 “Sentinel” 安全组(仅限私有和 EgressAll)。

切换实例必须能够与 AMS 托管 AD 和 AWS 公共终端节点通信。

弹性 IP:无

公有 IP:否

IAM 角色:customer-mc-ec双实例配置文件

IAM 角色必须允许 SSM 通信。最好使用 AMS 默认值。

按照惯例设置标签。

迁移:迁移合作伙伴:

在 AMS 上创建虚拟堆栈。您可以使用堆栈 ID 来访问堡垒。

在源服务器上安装 CloudEndure (CE) 代理。有关详细信息,请参阅安装代理

。 在源服务器上创建本地管理员凭据。

安排一个简短的直接转换窗口,准备就绪后单击 “直接转换”。这将完成迁移,并将用户重定向到目标 AWS 区域。

请求堆栈管理员访问虚拟堆栈,请参阅管理员访问请求。

使用您创建的本地管理员凭据登录堡垒,然后登录直接转换实例。

创建故障安全 AMI。有关创建的详细信息 AMIs,请参阅 AMI 创建。

为接收实例做好准备,请参阅。迁移工作负载:Linux 和 Windows 的先决条件

对实例运行 WIGS RFC,请参阅。工作负载载载载堆栈:创建