本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

使用 AWS 服务

AWS Identity and Access Management

使用 IAM 角色访问 AWS 服务,特别是附加 IAM 策略,是一种最佳实践,它规定只有 AppStream 2.0 会话中的用户才能访问服务,而无需管理其他凭证。遵循 将 IAM 角色与 AppStream 2.0 一起使用的最佳实践。

创建 IAM 策略来保护 Amazon S3 存储桶,这些存储桶是为了在主文件夹和应用程序设置中保留用户数据而创建的。这可以阻止非 AppStream 2.0 管理员进行访问。

VPC 端点

通过 VPC 端点,您可以在您的 VPC 与受支持的 AWS 服务和由 AWS PrivateLink 支持的 VPC 端点服务之间建立私有连接。AWS PrivateLink 是一种技术,支持您使用私有 IP 地址私密访问服务。VPC 和其他服务之间的通信不会离开 Amazon 网络。如果使用 AWS 服务只需要访问公共互联网,则 VPC 端点也将不再需要 NAT 网关和互联网网关。

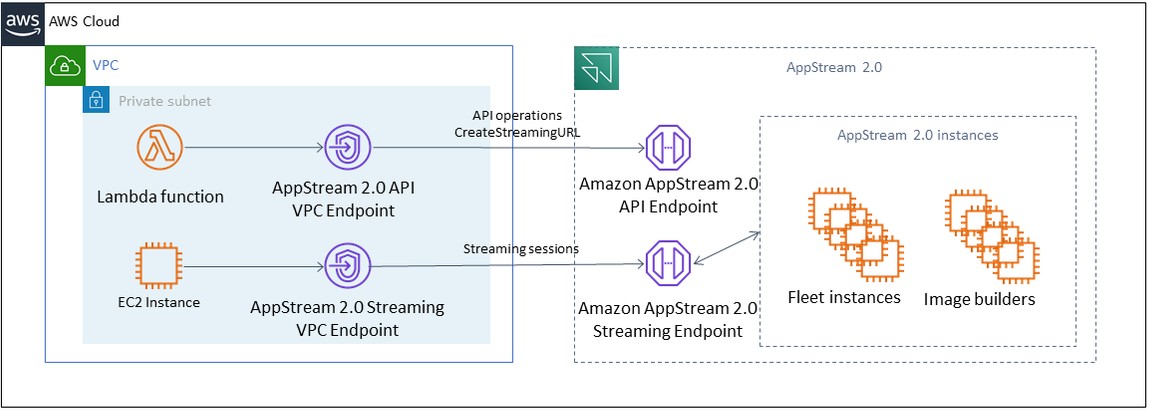

在自动化例程或开发人员需要为 AppStream 2.0 进行 API 调用的环境中,请为 AppStream 2.0 API 操作创建接口 VPC 端点。例如,如果 EC2 实例位于无法访问公共互联网的私有子网中,则可以使用 AppStream 2.0 API 的 VPC 端点来调用 AppStream 2.0 API 操作,例如 CreateStreamingURL。下图显示了一个示例设置,其中 Lambda 函数和 EC2 实例使用 AppStream 2.0 API 和流式传输 VPC 端点。

VPC 端点

流式传输 VPC 端点允许您通过 VPC 端点流式传输会话。流式接口端点用于维护 VPC 内的流式传输流量。流式传输流量包括像素、USB、用户输入、音频、剪贴板、文件上传和下载以及打印机流量。要使用 VPC 端点,必须在 AppStream 2.0 堆栈中启用 VPC 端点设置。相比从互联网访问能力有限的地点通过公共互联网流式传输用户会话,这可以作为一种替代方案,并且它可以通过 Direct Connect 实例进行访问。通过 VPC 端点流式传输用户会话需要满足以下条件:

-

与接口端点关联的安全组必须允许从用户连接的 IP 地址范围对端口

443(TCP) 和端口1400–1499(TCP) 进行入站访问。 -

子网的网络访问控制列表必须允许从短暂网络端口

1024-65535(TCP) 到用户连接的 IP 地址范围的出站流量。 -

需要互联网连接来验证用户身份并提供 AppStream 2.0 所需的 Web 资产。

要详细了解如何使用 AppStream 2.0 限制 AWS 服务流量,请参阅有关从 VPC 端点创建和流式传输的管理指南。

当需要完全的公共互联网访问时,最好在映像生成器上禁用 Internet Explorer 增强安全配置 (ESC)。有关更多信息,请参阅 AppStream 2.0 管理指南,以禁用 Internet Explorer 增强型安全配置。