As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Gerenciamento de identidades

Esta seção discute como os usuários da força de trabalho em um diretório corporativo se federam Contas da AWS e SageMaker acessam o AI Studio. Primeiro, descreveremos brevemente como usuários, grupos e perfis são mapeados e como funciona a federação de usuários.

Usuários, grupos e perfil

Em AWS, as permissões de recursos são gerenciadas usando usuários, grupos e funções. Os clientes podem gerenciar seus usuários e grupos por meio de ou em um diretório corporativoIAM, como o Active Directory (AD), habilitado por meio de um IdP externo, como o Okta, que permite autenticar os usuários em vários aplicativos executados na nuvem e no local.

Conforme discutido na seção Gerenciamento de Identidades do AWS Security Pillar, é uma prática recomendada gerenciar suas identidades de usuário em um IdP central, pois isso ajuda a se integrar facilmente aos seus processos de RH de back-end e ajuda a gerenciar o acesso aos usuários da sua força de trabalho.

IdPs como o Okta, permitem que os usuários finais se autentiquem em uma ou mais Contas da AWS e tenham acesso a funções específicas usando a linguagem de marcação SSO de asserção de segurança (). SAML Os administradores do IdP têm a capacidade de baixar funções do Contas da AWS IdP e atribuí-las aos usuários. Ao fazer login AWS, os usuários finais recebem uma AWS tela que exibe uma lista de AWS funções atribuídas a eles em uma ou mais Contas da AWS. Eles podem selecionar o perfil a ser assumido para o login, o que define suas permissões durante a sessão autenticada.

Um grupo deve existir no IdP para cada combinação específica de conta e perfil à qual você deseja fornecer acesso. Você pode pensar nesses grupos como grupos de perfis específicas da AWS . Qualquer usuário que seja membro desses grupos de perfis específicos recebe um único direito: acesso a um perfil específico em uma Conta da AWS específica. No entanto, esse processo único de atribuição de direitos não é escalável para gerenciar o acesso do usuário ao atribuir cada usuário a grupos de perfis específicos da AWS . Para simplificar a administração, recomendamos que você também crie vários grupos para todos os conjuntos de usuários distintos em sua organização que exigem conjuntos diferentes de AWS direitos.

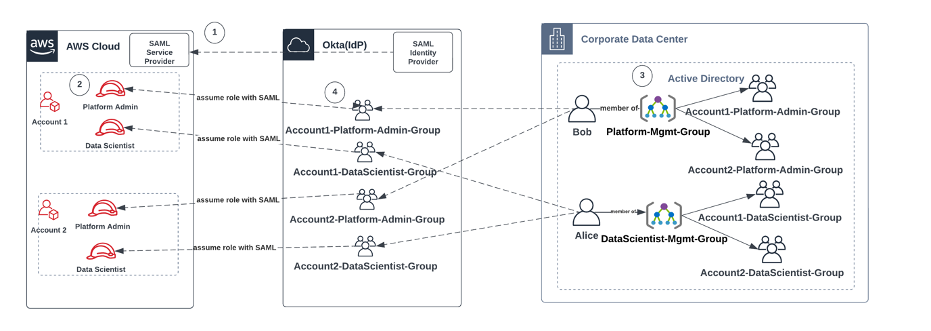

Para ilustrar a configuração do IdP central, considere uma empresa com configuração do AD, em que usuários e grupos são sincronizados com o diretório do IdP. Em AWS, esses grupos do AD são mapeados para IAM funções. As principais etapas do fluxo de trabalho são as seguintes:

Fluxo de trabalho para integrar usuários, grupos e IAM funções do AD

-

Em AWS, configure a SAML integração de cada um Contas da AWS com seu IdP.

-

Em AWS, configure funções em cada uma Conta da AWS e sincronize com o IdP.

-

No sistema AD corporativo:

-

Crie um Grupo AD para cada função da conta e sincronize com o IdP (por exemplo,

Account1-Platform-Admin-Group(também conhecido como Grupo de AWS Funções)). -

Crie um grupo de gerenciamento em cada nível de personalidade (por exemplo,

Platform-Mgmt-Group) e atribua grupos de AWS funções como membros. -

Atribua usuários a esse grupo de gerenciamento para permitir o acesso às Conta da AWS funções.

-

-

No IdP, mapeie grupos de AWS funções (como

Account1-Platform-Admin-Group) para Conta da AWS funções (como Administrador de plataforma na Conta1). -

Quando a cientista de dados Alice faz login no Idp, ela recebe uma interface de usuário do aplicativo AWS Federation com duas opções para escolher: “Cientista de dados da conta 1" e “cientista de dados da conta 2".

-

Alice escolhe a opção “Cientista de dados da conta 1" e eles são conectados ao aplicativo autorizado na AWS Conta 1 (console de IA). SageMaker

Para obter instruções detalhadas sobre como configurar a federação de SAML contas, consulte Como configurar SAML 2.0 para federação de AWS contas da

Federação de usuários

A autenticação para o SageMaker AI Studio pode ser feita usando IAM ou IAM iDC. Se os usuários forem gerenciados por meio deIAM, eles poderão escolher o IAM modo. Se a empresa usar um IdP externo, ela poderá se federar por meio IAM de ou IdC. IAM Observe que o modo de autenticação não pode ser atualizado para um domínio existente do SageMaker AI Studio, portanto, é fundamental tomar a decisão antes de criar um domínio do SageMaker AI Studio de produção.

Se o SageMaker AI Studio estiver configurado no IAM modo, os usuários do SageMaker AI Studio acessam o aplicativo por meio de um pré-assinado URL que conecta automaticamente o usuário ao aplicativo SageMaker AI Studio quando acessado por meio de um navegador.

Usuários do IAM

Para IAM os usuários, o administrador cria perfis de usuário do SageMaker AI Studio para cada usuário e associa o perfil do usuário a uma IAM função que permite as ações necessárias que o usuário precisa realizar de dentro do Studio. Para impedir que um AWS usuário acesse somente seu perfil de usuário do SageMaker AI Studio, o administrador deve marcar o perfil de usuário do SageMaker AI Studio e anexar uma IAM política ao usuário que permita que ele acesse somente se o valor da tag for igual ao nome do AWS usuário. A declaração de política é assim:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AmazonSageMakerPresignedUrlPolicy", "Effect": "Allow", "Action": [ "sagemaker:CreatePresignedDomainUrl" ], "Resource": "*", "Condition": { "StringEquals": { "sagemaker:ResourceTag/studiouserid": "${aws:username}" } } } ] }

AWS IAMou federação de contas

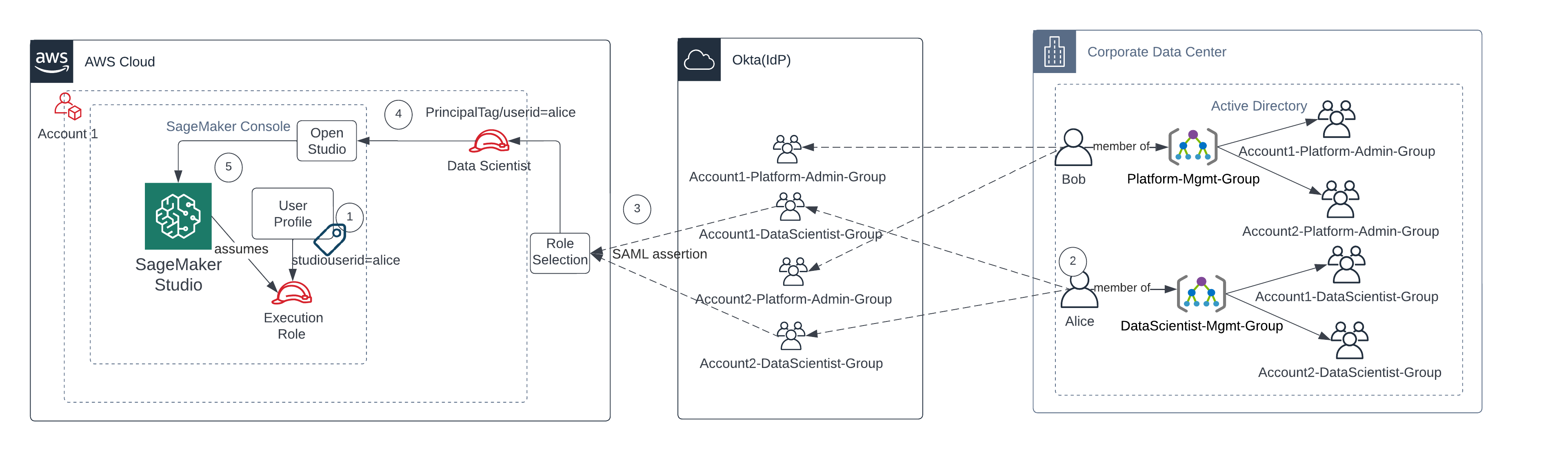

O método de Conta da AWS federação permite que os clientes se federem no SageMaker AI Console a partir de seu SAML IdP, como o Okta. Para impedir que os usuários acessem somente seu perfil de usuário, o administrador deve marcar o perfil de usuário do SageMaker AI Studio, adicionar PrincipalTags o IdP e defini-lo como tags transitivas. O diagrama a seguir mostra como o usuário federado (Data Scientist Alice) está autorizado a acessar seu próprio perfil de usuário do SageMaker AI Studio.

Acessando o SageMaker AI Studio no modo de IAM federação

-

O perfil de usuário do Alice SageMaker AI Studio é marcado com seu ID de usuário e associado à função de execução.

-

Alice se autentica no IdP (Okta).

-

O IdP autentica Alice e publica uma SAML declaração com as duas funções (Cientista de dados para as contas 1 e 2) das quais Alice é membro. Alice seleciona o perfil de cientista de dados para a conta 1.

-

Alice está conectada ao console de SageMaker IA da Conta 1, com a função assumida de Cientista de Dados. Alice abre a instância do aplicativo Studio na lista de instâncias do aplicativo Studio.

-

A tag principal de Alice na sessão de função assumida é validada em relação à tag de perfil de usuário da instância do aplicativo SageMaker AI Studio selecionada. Se a tag de perfil for válida, a instância do aplicativo SageMaker AI Studio será iniciada, assumindo a função de execução.

Se você quiser automatizar a criação de funções e políticas de execução de SageMaker IA como parte da integração do usuário, a seguir está uma maneira de fazer isso:

-

Configure um grupo do AD, como

SageMaker AI-Account1-Groupem cada conta e nível de domínio do Studio. -

Adicione o SageMaker AI-Account1-Group à associação do grupo do usuário quando precisar integrar um usuário ao AI Studio. SageMaker

Configure um processo de automação que escute o evento de SageMaker AI-Account1-Group associação e use AWS APIs para criar a função, as políticas, as tags e o perfil de usuário do SageMaker AI Studio com base em suas associações ao grupo AD. Anexe o perfil ao perfil de usuário. Para obter um exemplo de política, consulteImpedir que usuários do SageMaker AI Studio acessem outros perfis de usuário.

SAMLautenticação usando AWS Lambda

No IAM modo, os usuários também podem ser autenticados no SageMaker AI Studio usando SAML afirmações. Nessa arquitetura, o cliente tem um IdP existente, onde ele pode criar um SAML aplicativo para que os usuários acessem o Studio (em vez do aplicativo AWS Identity Federation). O IdP do cliente é adicionado a. IAM Uma AWS Lambda função ajuda a validar a SAML afirmação usando IAM eSTS, em seguida, invoca um gateway API ou uma função Lambda diretamente para criar o domínio pré-assinado. URL

A vantagem dessa solução é que a função Lambda pode personalizar a lógica para acesso ao SageMaker AI Studio. Por exemplo:

-

Crie automaticamente um perfil de usuário se não houver um.

-

Anexe ou remova funções ou documentos de política à função de execução do SageMaker AI Studio analisando os SAML atributos.

-

Personalize o perfil do usuário adicionando Life Cycle Configuration (LCC) e adicionando tags.

Em resumo, essa solução exporá o SageMaker AI Studio como um aplicativo SAML2 4.0 com lógica personalizada para autenticação e autorização. Consulte a seção do apêndice Acesso ao SageMaker Studio usando SAML asserção para obter detalhes de implementação.

Acessando o SageMaker AI Studio usando um SAML aplicativo personalizado

AWSIAMfederação iDC

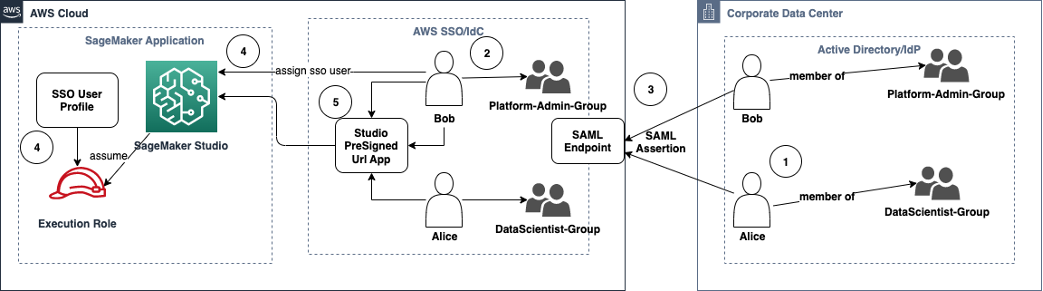

O método de federação do IdC permite que os clientes se federem diretamente no aplicativo SageMaker AI Studio a partir de seu SAML IdP (como o Okta). O diagrama a seguir mostra como o usuário federado está autorizado a acessar sua própria instância do SageMaker AI Studio.

Acessando o SageMaker AI Studio no IAM modo iDC

-

No AD corporativo, o usuário é membro de grupos do AD, como o grupo Platform Admin e o grupo Data Scientist.

-

O usuário do AD e os grupos do AD do Provedor de Identidade (IdP) são sincronizados com o AWS IAM Identity Center e estão disponíveis como usuários e grupos de login único para atribuições, respectivamente.

-

O IdP publica uma SAML afirmação no endpoint do AWS IdC. SAML

-

No SageMaker AI Studio, o usuário do iDC é atribuído ao aplicativo SageMaker Studio. Essa tarefa pode ser feita usando o iDC Group e o SageMaker AI Studio será aplicado em cada nível de usuário do iDC. Quando essa atribuição é criada, o SageMaker AI Studio cria o perfil de usuário do iDC e anexa a função de execução do domínio.

-

O usuário acessa o aplicativo SageMaker AI Studio usando o aplicativo seguro pré-assinado URL hospedado como um aplicativo em nuvem do iDC. SageMaker O AI Studio assume a função de execução associada ao perfil de usuário do iDC.

Orientação de autenticação de domínio

Aqui estão algumas considerações ao escolher o modo de autenticação de um domínio:

-

Se você quiser que seus usuários não acessem Console de gerenciamento da AWS e visualizem a interface do SageMaker AI Studio diretamente, use o modo de login único com AWS IAM o iDC.

-

Se você quiser que seus usuários não acessem Console de gerenciamento da AWS e visualizem a IU do SageMaker AI Studio diretamente no IAM modo, você pode fazer isso usando uma função Lambda no back-end para gerar um perfil pré-assinado URL para o usuário e redirecioná-los para a interface do AI Studio. SageMaker

-

No modo IdC, cada usuário é mapeado para um único perfil de usuário.

-

Todos os perfis de usuário recebem automaticamente o perfil de execução padrão no modo IdC. Se você quiser que seus usuários recebam funções de execução diferentes, você precisará atualizar os perfis de usuário usando UpdateUserProfileAPIo.

-

Se você quiser restringir o acesso à IU do SageMaker AI Studio no IAM modo (usando o preassinado geradoURL) a um VPC endpoint, sem atravessar a Internet, você pode usar um resolvedor personalizado. DNS Consulte a postagem pré-assinada do blog Secure Amazon SageMaker AI Studio, URLs Parte 1: Infraestrutura fundamental

.