As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

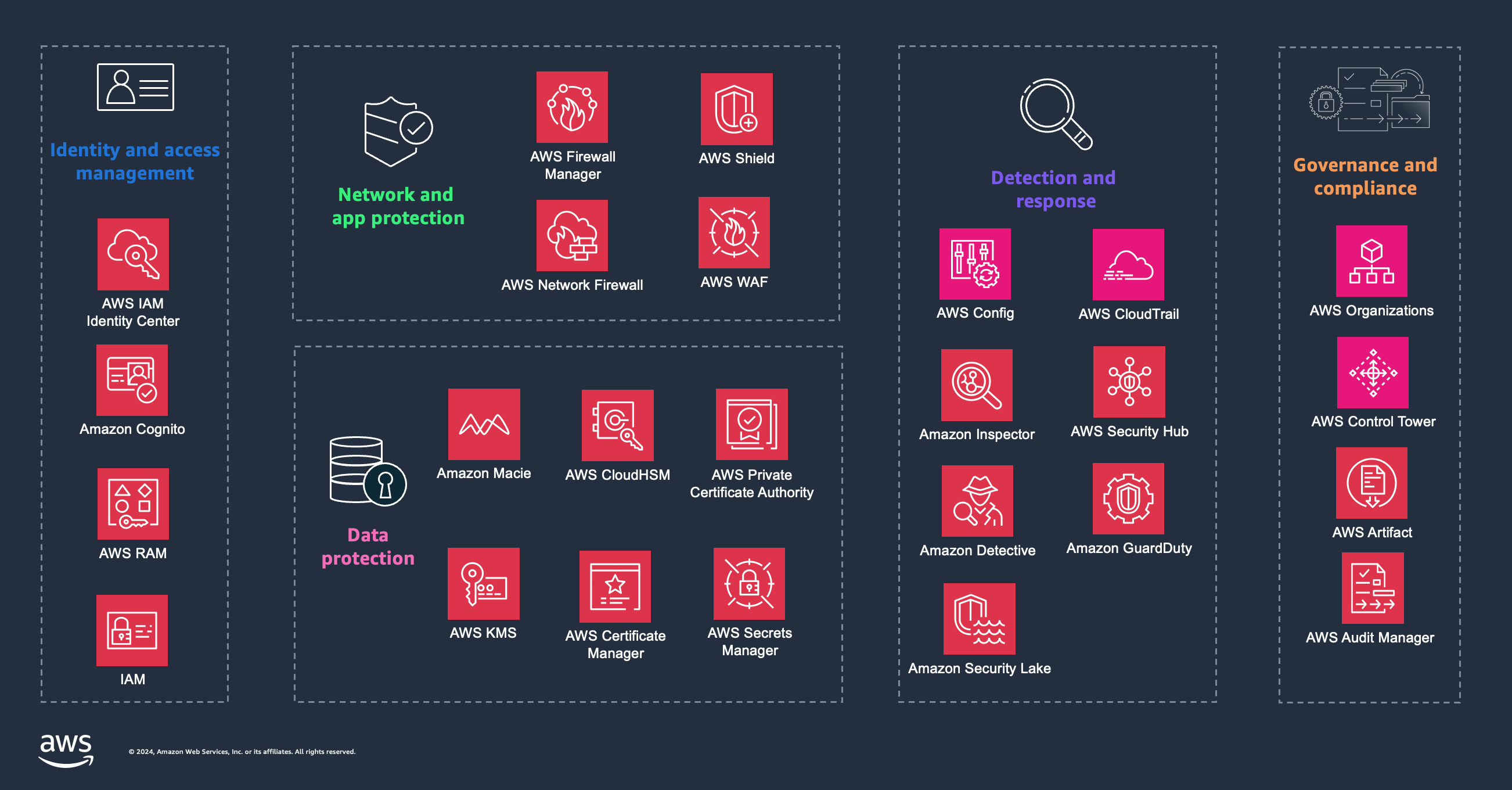

Segurança, identidade e conformidade

Segurança, identidade e conformidade

AWSfoi projetada para ser a infraestrutura de nuvem global mais segura na qual criar, migrar e gerenciar aplicativos e cargas de trabalho.

Cada serviço é descrito após o diagrama. Para ajudá-lo a decidir qual serviço atende melhor às suas necessidades, consulte Escolha de serviços AWS de segurança, identidade e governança. Para obter informações gerais, consulte Segurança, identidade e conformidade em AWS

Services

Voltar para serviços da AWS.

Amazon Cognito

O Amazon Cognito

Além disso, com o Amazon Cognito, você salva dados localmente nos dispositivos dos usuários, permitindo que as aplicações funcionem mesmo quando os dispositivos estão offline. Assim, você pode sincronizar os dados nos dispositivos dos usuários para que a experiência com a aplicação continue consistente independentemente do dispositivo que eles utilizem.

Com o Amazon Cognito, você pode se concentrar na criação de experiências de aplicação excelentes, em vez de se preocupar com a criação, a segurança e o ajuste de escala de uma solução para administrar o gerenciamento, a autenticação e a sincronização de usuários em vários dispositivos.

Amazon Detective

O Amazon Detective

AWSserviços de segurança como Amazon GuardDuty, Amazon Macie eAWS Security Hub CSPM, bem como produtos de segurança de parceiros, podem ser usados para identificar possíveis problemas ou descobertas de segurança. Esses serviços são realmente úteis para alertá-lo quando e onde há possível acesso não autorizado ou comportamento suspeito em sua AWS implantação. No entanto, às vezes, há descobertas de segurança que você gostaria de realizar investigações mais detalhadas sobre os eventos que ocasionaram as descobertas para remediar a causa raiz. Determinar a causa raiz das descobertas de segurança pode ser um processo complexo para analistas de segurança, que geralmente envolve coletar e combinar logs de várias fontes de dados, usando ferramentas de extração, transformação e carregamento (ETL), bem como scripts personalizados para organizar os dados.

O Amazon Detective simplifica esse processo, permitindo que suas equipes de segurança investiguem com facilidade e cheguem rapidamente à causa raiz de uma descoberta. Detective pode analisar trilhões de eventos de várias fontes de dados, como Amazon Virtual Private Cloud (VPC), Flow Logs e Amazon. AWS CloudTrail GuardDuty O Detective usa esses eventos para criar uma visão unificada e interativa dos seus recursos, dos usuários e das interações entre eles ao longo do tempo. Com essa visão unificada, é possível visualizar todos os detalhes e o contexto em um único local para identificar as causas subjacentes das descobertas, aprofundar-se nas atividades históricas relevantes e determinar rapidamente a causa-raiz.

Você pode começar a utilizar o Amazon Detective com apenas alguns cliques no Console de gerenciamento da AWS. Não há software para implantar ou fontes de dados para habilitar e manter. Você pode testar o Detective sem custo adicional com um teste gratuito de 30 dias que está disponível para novas contas.

Amazon GuardDuty

GuardDutyA Amazon

Habilitada com alguns cliques Console de gerenciamento da AWS e facilmente administrada em toda a organização com o apoio da, a AWS Organizations Amazon GuardDuty pode começar imediatamente a analisar bilhões de eventos em suas AWS contas em busca de sinais de uso não autorizado. GuardDuty identifica suspeitos de ataque por meio de feeds integrados de inteligência de ameaças e detecção de anomalias de aprendizado de máquina para detectar anomalias na atividade da conta e da carga de trabalho. Quando um possível uso não autorizado é detectado, o serviço fornece uma descoberta detalhada para o GuardDuty console, Amazon CloudWatch Events e. AWS Security Hub CSPM Isso torna as descobertas acionáveis e fáceis de integrar aos sistemas de gerenciamento de eventos e de fluxo de trabalho existentes. Investigações adicionais para determinar a causa raiz de uma descoberta são facilmente realizadas usando o Amazon Detective diretamente do GuardDuty console.

A Amazon GuardDuty é econômica e fácil de operar. Ele não exige que você implante e mantenha software ou infraestrutura de segurança, o que significa que ele pode ser ativado rapidamente sem o risco de afetar negativamente as workloads de aplicações e contêineres existentes. Não há custos iniciais GuardDuty, nenhum software para implantar e nenhum feed de inteligência de ameaças para ativar. Além disso, GuardDuty otimiza os custos aplicando filtros inteligentes e analisando apenas um subconjunto de registros relevantes para a detecção de ameaças, e as novas GuardDuty contas da Amazon são gratuitas por 30 dias.

Amazon Inspector

O Amazon Inspector

O Amazon Inspector tem muitas melhorias em relação ao Amazon Inspector Classic. Por exemplo, o novo Amazon Inspector calcula uma pontuação de risco altamente contextualizada para cada descoberta, correlacionando informações comuns de vulnerabilidades e exposições (CVE) com fatores, como acesso à rede e capacidade de exploração. Essa pontuação é usada para priorizar as vulnerabilidades mais críticas para melhorar a eficiência da resposta de remediação. Além disso, o Amazon Inspector agora usa o Agente amplamente implantado (SSM AWS Systems Manager Agent) para eliminar a necessidade de você implantar e manter um agente independente para executar avaliações de instâncias da Amazon. EC2 Para workloads de contêineres, o Amazon Inspector agora está integrado ao Amazon Elastic Container Registry (Amazon ECR) para comportar avaliações de vulnerabilidade inteligentes, econômicas e contínuas de imagens de contêineres. Todas as descobertas são agregadas no console do Amazon Inspector, encaminhadas e enviadas pela EventBridge Amazon AWS Security Hub CSPM para automatizar fluxos de trabalho, como emissão de tíquetes.

Todas as contas novas no Amazon Inspector são elegíveis para um teste gratuito de 15 dias para avaliar o serviço e estimar seu custo. Durante o teste, todas as EC2 instâncias e imagens de contêineres elegíveis da Amazon enviadas para o Amazon ECR são digitalizadas continuamente sem nenhum custo.

Amazon Macie

O Amazon Macie

Na configuração de várias contas, uma única conta de administrador do Macie pode gerenciar todas as contas dos membros, incluindo a criação e administração de trabalhos confidenciais de descoberta de dados em todas as contas com. AWS Organizations As descobertas de segurança e descoberta de dados confidenciais são agregadas na conta de administrador do Macie e enviadas para a Amazon CloudWatch Events e. AWS Security Hub CSPM Agora, usando uma conta, você pode se integrar aos sistemas de gerenciamento de eventos, fluxo de trabalho e emissão de tíquetes ou usar as descobertas do Macie com o AWS Step Functions para automatizar as ações de remediação. Você pode começar a usar o Macie rapidamente usando o teste de 30 dias disponível para novas contas para inventário de bucket do S3 e avaliação em nível de bucket, sem nenhum custo. A descoberta de dados sensíveis não está incluída no teste de 30 dias para avaliação do bucket.

Amazon Security Lake

O Amazon Security Lake centraliza dados de segurança de AWS ambientes, provedores de SaaS, locais e fontes na nuvem, em um data lake criado especificamente que é armazenado em seu. Conta da AWS O Security Lake automatiza a coleta e o gerenciamento de dados de segurança em todas as contasRegiões da AWS, para que você possa usar suas ferramentas de análise preferidas e, ao mesmo tempo, manter o controle e a propriedade sobre seus dados de segurança. Com o Security Lake, você também pode melhorar a proteção das suas workloads, aplicações e dados.

O Security Lake automatiza a coleta de logs e de dados de eventos relacionados à segurança por meio de serviços integrados da AWS e de terceiros. Também ajuda você a gerenciar o ciclo de vida dos dados com configurações personalizáveis de retenção. O data lake é respaldado pelos buckets do Amazon S3, e você é o proprietário dos seus dados. O Security Lake converte dados ingeridos ao formato Apache Parquet e a um esquema padrão de código aberto chamado Open Cybersecurity Schema Framework (OCSF). Com o suporte do OCSF, o Security Lake normaliza e combina dados de segurança de AWS uma ampla variedade de fontes de dados de segurança corporativa.

Outros AWS serviços e serviços de terceiros podem assinar os dados armazenados no Security Lake para resposta a incidentes e análise de dados de segurança.

Amazon Verified Permissions

O Amazon Verified Permissions

O Verified Permissions usa a linguagem de política Cedar

AWS Artifact

O AWS Artifact

AWS Audit Manager

AWS Audit Manager

As estruturas AWS Audit Manager pré-criadas ajudam a traduzir evidências de serviços em nuvem em relatórios fáceis de serem auditados, mapeando seus AWS recursos de acordo com os requisitos dos padrões ou regulamentações do setor, como o CIS AWS Foundations Benchmark, o Regulamento Geral de Proteção de Dados (GDPR) e o Padrão de Segurança de Dados do Setor de Cartões de Pagamento (PCI DSS). Você também pode personalizar totalmente um framework e seus controles de acordo com suas necessidades comerciais exclusivas. Com base na estrutura selecionada, o Audit Manager lança uma avaliação que coleta e organiza continuamente evidências relevantes de suas AWS contas e recursos, como instantâneos de configuração de recursos, atividade do usuário e resultados de verificação de conformidade.

Você pode começar rapidamente noConsole de gerenciamento da AWS. Basta selecionar um framework pré-construído para iniciar uma avaliação e começar a coletar e organizar provas automaticamente.

AWS Certificate Manager

AWS Certificate Manager

Com issoAWS Certificate Manager, você pode solicitar rapidamente um certificado, implantá-lo em AWS recursos integrados ao ACM, como ELB, CloudFront distribuições da Amazon e no API APIs Gateway, e deixar AWS Certificate Manager que os certificados sejam renovados. Ele também permite que você crie certificados privados para seus recursos internos e gerencie o ciclo de vida do certificado de forma centralizada. Os certificados públicos e privados provisionados AWS Certificate Manager para uso com serviços integrados ao ACM são gratuitos. Você paga apenas pelos recursos da AWS criados para executar sua aplicação.

Com o Autoridade de Certificação Privada da AWS

AWS CloudHSM

O AWS CloudHSM

AWS CloudHSMé compatível com os padrões e permite que você exporte todas as suas chaves para a maioria das outras disponíveis comercialmente HSMs, de acordo com suas configurações. É um serviço totalmente gerenciado que automatiza tarefas administrativas demoradas para você, como provisionamento de hardware, aplicação de patches de software, alta disponibilidade e backups. AWS CloudHSMtambém permite que você escale rapidamente adicionando e removendo a capacidade do HSM sob demanda, sem custos iniciais.

AWS Directory Service

AWS Directory Service

AWS Firewall Manager

O AWS Firewall Manager

AWS Identity and Access Management

AWS Identity and Access Management

-

Você gerencia AWS as permissões para os usuários e cargas de trabalho da sua força de trabalho no Centro de Identidade do AWS IAM

(IAM Identity Center). O IAM Identity Center permite que você gerencie o acesso de usuários em várias AWS contas. Com apenas alguns cliques, você pode habilitar um serviço altamente disponível, gerenciar facilmente o acesso a várias contas e as permissões de todas as suas contas no AWS Organizations de forma centralizada. O Centro de Identidade do IAM inclui integrações SAML integradas a várias aplicações de negócios, como Salesforce, Box e Microsoft Office 365. Além disso, você pode criar integrações do Security Assertion Markup Language (SAML) 2.0 e estender o acesso de autenticação única a qualquer uma das suas aplicações habilitadas para SAML. Basta que seus usuários acessem um portal de usuário com as credenciais configuradas ou usando as credenciais corporativas existentes para acessar todas as contas e aplicações atribuídas em um só lugar. -

Gerencie permissões do IAM de conta única

: você pode especificar o acesso aos AWS recursos usando permissões. Por padrão, suas entidades do IAM (usuários, grupos e perfis) começam sem permissões. Essas identidades podem receber permissões anexando uma política do IAM que especifica o tipo de acesso, as ações que podem ser realizadas e os recursos nos quais as ações podem ser executadas. Também é possível especificar condições que precisem ser definidas para que o acesso seja permitido ou negado. -

Gerencie funções do IAM de conta única

: as funções do IAM permitem delegar acesso a usuários ou serviços que normalmente não têm acesso aos recursos da AWS sua organização. Os usuários ou AWS serviços do IAM podem assumir uma função para obter uma credencial de segurança temporária que pode ser usada para fazer chamadas de AWS API. Você não precisa compartilhar credenciais de longo prazo nem definir permissões para cada identidade.

AWS Key Management Service

AWS Key Management Service

AWS Network Firewall

AWS Network Firewall

AWS Network Firewallinclui recursos que fornecem proteções contra ameaças comuns à rede. O AWS Network Firewall firewall com estado pode incorporar o contexto dos fluxos de tráfego, como rastreamento de conexões e identificação de protocolos, para aplicar políticas, como impedir que você VPCs acesse domínios usando um protocolo não autorizado. O sistema de prevenção de AWS Network Firewall intrusões (IPS) fornece inspeção ativa do fluxo de tráfego para que você possa identificar e bloquear explorações de vulnerabilidade usando a detecção baseada em assinatura. AWS Network Firewalltambém oferece filtragem da web que pode interromper o tráfego para nomes de domínio conhecidos como URLs incorretos e monitorar nomes de domínio totalmente qualificados.

É fácil começar AWS Network Firewall acessando o console da Amazon VPC

AWS Resource Access Manager

AWS Resource Access Manager

Muitas organizações usam várias contas para criar isolamento administrativo ou de cobrança e para limitar o impacto dos erros. Com issoAWS RAM, você não precisa criar recursos duplicados em várias AWS contas. Isso reduz a sobrecarga operacional do gerenciamento de recursos em todas as contas que você tem. Em vez disso, em seu ambiente de várias contas, você pode criar um recurso uma vez e usá-lo AWS RAM para compartilhar esse recurso entre contas criando um compartilhamento de recursos. Ao criar um compartilhamento de recursos, você seleciona os recursos a serem compartilhados, escolhe uma permissão AWS RAM gerenciada por tipo de recurso e especifica quem deseja que tenha acesso aos recursos. AWS RAMestá disponível para você sem custo adicional.

AWS Secrets Manager

AWS Secrets Manager

AWS Security Hub CSPM

O AWS Security Hub CSPM

O Security Hub CSPM permite que você entenda sua postura geral de segurança por meio de uma pontuação de segurança consolidada em todas as suas AWS contas, avalie automaticamente a segurança dos recursos de suas contas por meio do padrão AWSFoundational Security Best Practices (FSBP) e outras estruturas de conformidade. AWS Ele também agrega todas as suas descobertas de segurança de dezenas de serviços de AWS segurança e produtos da APN em um único local e formato por meio do AWSSecurity Finding Format (ASFF) e reduz seu tempo médio de remediação (MTTR) com suporte automatizado de resposta e remediação. O Security Hub CSPM tem out-of-the-box integrações com emissão de bilhetes, bate-papo, gerenciamento de eventos e informações de segurança (SIEM), automação e resposta de orquestração de segurança (SOAR), investigação de ameaças, governança, risco e conformidade (GRC) e ferramentas de gerenciamento de incidentes para fornecer aos usuários um fluxo de trabalho completo de operações de segurança.

Começar a usar o Security Hub CSPM requer apenas alguns cliques Console de gerenciamento da AWS para começar a agregar descobertas e realizar verificações de segurança usando nosso teste gratuito de 30 dias. Você pode integrar o Security Hub CSPM AWS Organizations para habilitar automaticamente o serviço em todas as contas da sua organização.

AWS Shield

AWS Shield

Todos os AWS clientes se beneficiam das proteções automáticas do AWS Shield Standard, sem custo adicional. AWS Shield Standarddefende-se contra os ataques mais comuns e frequentes da camada DDo S de rede e transporte que têm como alvo seu site ou aplicativos. Ao usar AWS Shield Standard com a Amazon CloudFront

Para obter níveis mais altos de proteção contra ataques direcionados aos seus aplicativos em execução nos recursos do Amazon Elastic Compute Cloud (Amazon EC2), ELB (ELB), Amazon CloudFront e Amazon Route 53, você pode se inscrever. AWS Shield Advanced Além das proteções da camada de rede e transporte que vêm com o Standard, o AWS Shield Advanced fornece detecção e mitigação adicionais contra ataques DDo S grandes e sofisticados, visibilidade quase em tempo real dos ataques e integração com um firewall de AWS WAF aplicativos da web. AWS Shield Advancedtambém oferece acesso 24 horas por dia, 7 dias por semana à AWS DDo S Response Team (DRT) e proteção contra picos relacionados a DDo S em suas cobranças do Amazon Elastic Compute Cloud ( EC2Amazon), ELB (ELB), Amazon e Amazon CloudFront Route 53.

AWS ShieldO Advanced está disponível globalmente em todos os pontos de presença da Amazon CloudFront e do Amazon Route 53. Você pode proteger seus aplicativos web hospedados em qualquer lugar do mundo implantando a Amazon CloudFront na frente do seu aplicativo. Seus servidores de origem podem ser Amazon S3, Amazon Elastic Compute Cloud (Amazon EC2), ELB (ELB) ou um servidor personalizado externo. AWS Você também pode habilitar o AWS Shield Advanced diretamente em um Elastic IP ou ELB (ELB) no seguinteRegiões da AWS: Norte da Virgínia, Ohio, Oregon, Norte da Califórnia, Montreal, São Paulo, Irlanda, Frankfurt, Londres, Paris, Estocolmo, Cingapura, Tóquio, Sydney, Seul, Mumbai, Milão e Cidade do Cabo.

Centro de Identidade do AWS IAM

Centro de Identidade do AWS IAM

AWS WAF

AWS WAF

AWS WAFCaptcha

O AWS WAF Captcha

Voltar para serviços da AWS.