As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Crie um conector SFTP com saída baseada em VPC

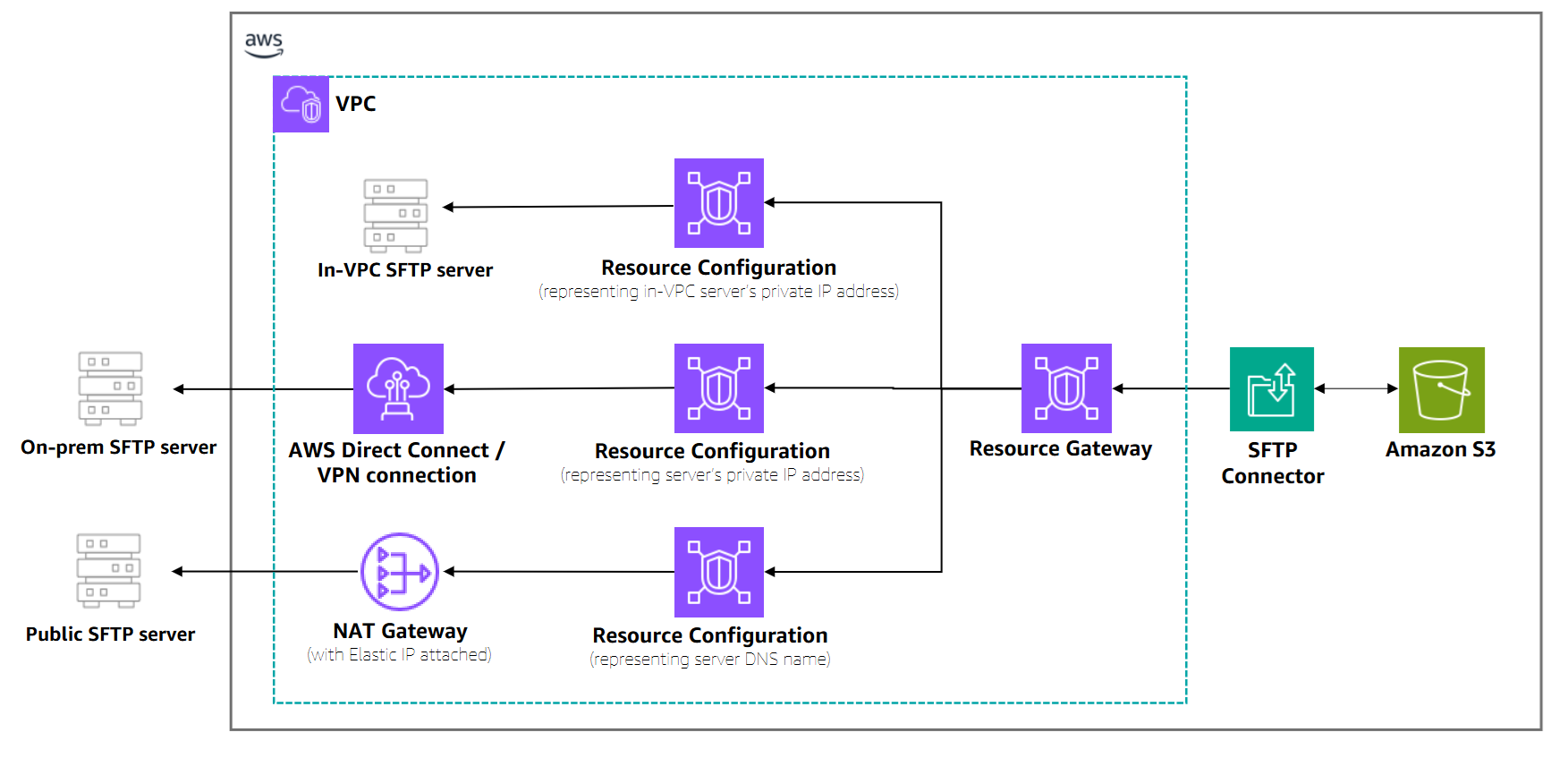

Este tópico fornece step-by-step instruções para criar conectores SFTP com conectividade VPC. Os conectores habilitados para VPC_Lattice usam o Amazon VPC Lattice para rotear o tráfego por meio de sua nuvem privada virtual, permitindo conexões seguras com endpoints privados ou usando seus próprios gateways NAT para acesso à Internet.

Quando usar a conectividade VPC

Use a conectividade VPC para conectores SFTP nesses cenários:

-

Servidores SFTP privados: conecte-se a servidores SFTP que só podem ser acessados pela sua VPC.

-

Conectividade local: conecte-se a servidores SFTP locais por meio de conexões Direct AWS Connect ou AWS Site-to-Site VPN.

-

Endereços IP personalizados: use seus próprios gateways NAT e endereços IP elásticos, incluindo cenários de BYOIP.

-

Controles de segurança centralizados: encaminhe as transferências de arquivos pelos ingress/egress controles centrais da sua organização.

Pré-requisitos para conectores SFTP habilitados para VPC_Lattice

Antes de criar um conector SFTP habilitado para VPC_Lattice, você deve preencher os seguintes pré-requisitos:

Como funciona a conectividade baseada em VPC

O VPC Lattice permite que você compartilhe com segurança os recursos do VPC com outros serviços. AWS AWS Transfer Family usa uma rede de serviços para simplificar o processo de compartilhamento de recursos. Os principais componentes são:

-

Resource Gateway: serve como ponto de acesso à sua VPC. Você cria isso em sua VPC com no mínimo duas zonas de disponibilidade.

-

Configuração de recursos: contém o endereço IP privado ou o nome DNS público do servidor SFTP ao qual você deseja se conectar.

Quando você cria um conector habilitado para VPC_Lattice, AWS Transfer Family usa o Forward Access Session (FAS) para obter temporariamente suas credenciais e associar sua configuração de recursos à nossa rede de serviços.

Etapas de configuração necessárias

-

Infraestrutura de VPC: certifique-se de ter uma VPC configurada adequadamente com as sub-redes, tabelas de rotas e grupos de segurança necessários para os requisitos de conectividade do servidor SFTP.

-

Resource Gateway: crie um Resource Gateway em sua VPC usando o comando VPC Lattice.

create-resource-gatewayO Resource Gateway deve estar associado a sub-redes em pelo menos duas zonas de disponibilidade. Para obter mais informações, consulte Resource gateways no Guia do usuário do Amazon VPC Lattice. -

Configuração de recursos: crie uma configuração de recursos que represente o servidor SFTP de destino usando o comando VPC

create-resource-configurationLattice. Você pode especificar:-

Um endereço IP privado para endpoints privados

-

Um nome DNS público para endpoints públicos (endereços IP não são compatíveis com endpoints públicos)

-

-

Credenciais de autenticação: armazene as credenciais do usuário do SFTP AWS Secrets Manager conforme descrito em. Armazene credenciais de autenticação para conectores SFTP no Secrets Manager

Importante

O gateway de recursos e a configuração de recursos devem ser criados na mesma AWS conta. Ao criar uma configuração de recursos, você deve primeiro ter um gateway de recursos instalado.

Para obter mais informações sobre configurações de recursos de VPC, consulte Configurações de recursos no Guia do usuário do Amazon VPC Lattice.

nota

A conectividade VPC para conectores SFTP está disponível onde os recursos do Regiões da AWS Amazon VPC Lattice estão disponíveis. Para obter mais informações, consulte VPC

Crie um conector SFTP habilitado para VPC_Lattice

Depois de concluir os pré-requisitos, você pode criar um conector SFTP com conectividade VPC usando o AWS CLI Management Console ou. AWS AWS SDKs

Monitorando o status do conector VPC

Os conectores habilitados para VPC_Lattice têm um processo de configuração assíncrono. Após a criação, monitore o status do conector:

-

PENDENTE: O conector está sendo provisionado. O provisionamento da rede de serviços está em andamento, o que normalmente leva vários minutos.

-

ATIVO: O conector está pronto para uso e pode transferir arquivos.

-

ERRO: Falha no provisionamento do conector. Verifique os detalhes do erro para obter informações sobre solução de problemas.

Verifique o status do conector usando o describe-connector comando:

aws transfer describe-connector --connector-id c-1234567890abcdef0

Durante o estado PENDENTE, a test-connection API retornará “Conector não disponível” até que o provisionamento seja concluído.

Limitações e considerações

-

Endpoints públicos: ao se conectar a endpoints públicos por meio da VPC, você deve fornecer um nome DNS na Configuração de recursos. Endereços IP públicos não são suportados.

-

Disponibilidade regional: a conectividade VPC está disponível em select. Regiões da AWS O compartilhamento de recursos entre regiões não é suportado.

-

Requisitos da zona de disponibilidade: os gateways de recursos devem estar associados a sub-redes em pelo menos duas zonas de disponibilidade. Nem todas as zonas de disponibilidade oferecem suporte ao VPC Lattice em todas as regiões.

-

Limites de conexão: máximo de 350 conexões por recurso com um tempo limite de inatividade de 350 segundos para conexões TCP.

Considerações sobre custos

Não há cobranças adicionais AWS Transfer Family além das taxas de serviço regulares. No entanto, os clientes podem estar sujeitos a cobranças adicionais da Amazon VPC Lattice associadas ao compartilhamento de seus recursos da Amazon Virtual Private Cloud e cobranças de gateway NAT se usarem seus próprios gateways NAT para acessar a Internet.

Para obter informações completas sobre AWS Transfer Family preços, consulte a página AWS Transfer Family de preços

Exemplos de conectividade VPC para conectores SFTP

Esta seção fornece exemplos de criação de conectores SFTP com conectividade VPC para vários cenários. Antes de usar esses exemplos, certifique-se de ter concluído a configuração da infraestrutura da VPC conforme descrito na documentação de conectividade da VPC.

Exemplo: conexão de endpoint privada

Este exemplo mostra como criar um conector SFTP que se conecta a um servidor SFTP privado acessível somente pela sua VPC.

Pré-requisitos

-

Crie um gateway de recursos em sua VPC:

aws vpc-lattice create-resource-gateway \ --name my-private-server-gateway \ --vpc-identifier vpc-1234567890abcdef0 \ --subnet-ids subnet-1234567890abcdef0 subnet-0987654321fedcba0 -

Crie uma configuração de recursos para seu servidor SFTP privado:

aws vpc-lattice create-resource-configuration \ --name my-private-server-config \ --resource-gateway-identifier rgw-1234567890abcdef0 \ --resource-configuration-definition ipResource={ipAddress="10.0.1.100"} \ --port-ranges 22

Crie o conector habilitado para VPC_Lattice

-

Crie o conector SFTP com conectividade VPC:

aws transfer create-connector \ --access-role arn:aws:iam::123456789012:role/TransferConnectorRole \ --sftp-config UserSecretId=my-private-server-credentials,TrustedHostKeys="ssh-rsa AAAAB3NzaC..." \ --egress-config VpcLattice={ResourceConfigurationArn=arn:aws:vpc-lattice:us-east-1:123456789012:resourceconfiguration/rcfg-1234567890abcdef0,PortNumber=22} -

Monitore o status do conector até que ele se torne

ACTIVE:aws transfer describe-connector --connector-id c-1234567890abcdef0

O servidor SFTP remoto verá as conexões provenientes do endereço IP do Resource Gateway dentro do intervalo CIDR da sua VPC.

Exemplo: endpoint público via VPC

Este exemplo mostra como rotear conexões para um servidor SFTP público por meio de sua VPC para aproveitar os controles de segurança centralizados e usar seus próprios endereços IP do NAT Gateway.

Pré-requisitos

-

Crie um Resource Gateway em sua VPC (o mesmo exemplo de endpoint privado).

-

Crie uma configuração de recursos para o servidor SFTP público usando seu nome DNS:

aws vpc-lattice create-resource-configuration \ --name my-public-server-config \ --resource-gateway-identifier rgw-1234567890abcdef0 \ --resource-configuration-definition dnsResource={domainName="sftp.example.com"} \ --port-ranges 22nota

Para endpoints públicos, você deve usar um nome DNS, não um endereço IP.

Criar o conector

-

Crie o conector SFTP:

aws transfer create-connector \ --access-role arn:aws:iam::123456789012:role/TransferConnectorRole \ --sftp-config UserSecretId=my-public-server-credentials,TrustedHostKeys="ssh-rsa AAAAB3NzaC..." \ --egress-config VpcLattice={ResourceConfigurationArn=arn:aws:vpc-lattice:us-east-1:123456789012:resourceconfiguration/rcfg-0987654321fedcba0,PortNumber=22}

O tráfego fluirá do conector para o Resource Gateway e, em seguida, pelo NAT Gateway para chegar ao servidor SFTP público. O servidor remoto verá o endereço IP elástico do seu NAT Gateway como a origem.

Exemplo: endpoint privado entre contas

Este exemplo mostra como se conectar a um servidor SFTP privado em uma AWS conta diferente usando o compartilhamento de recursos.

nota

Se você já tem o compartilhamento de recursos entre VPCs habilitado por meio de outros mecanismos, como AWS Transit Gateway, por exemplo, não é necessário configurar o compartilhamento de recursos descrito aqui. Os mecanismos de roteamento existentes, como as tabelas de rotas do Transit Gateway, são usados automaticamente pelos conectores SFTP. Você só precisa criar uma configuração de recursos na mesma conta em que está criando o conector SFTP.

Conta A (provedor de recursos) - Compartilhe a configuração do recurso

-

Crie o gateway de recursos e a configuração de recursos na Conta A (igual aos exemplos anteriores).

-

Compartilhe a configuração do recurso com a conta B usando o AWS Resource Access Manager:

aws ram create-resource-share \ --name cross-account-sftp-share \ --resource-arns arn:aws:vpc-lattice:us-east-1:111111111111:resourceconfiguration/rcfg-1234567890abcdef0 \ --principals 222222222222

Conta B (consumidor de recursos) - Aceite e use o compartilhamento

-

Aceite o convite de compartilhamento de recursos:

aws ram accept-resource-share-invitation \ --resource-share-invitation-arn arn:aws:ram:us-east-1:111111111111:resource-share-invitation/invitation-id -

Crie o conector SFTP na Conta B:

aws transfer create-connector \ --access-role arn:aws:iam::222222222222:role/TransferConnectorRole \ --sftp-config UserSecretId=cross-account-server-credentials,TrustedHostKeys="ssh-rsa AAAAB3NzaC..." \ --egress-config VpcLattice={ResourceConfigurationArn=arn:aws:vpc-lattice:us-east-1:111111111111:resourceconfiguration/rcfg-1234567890abcdef0,PortNumber=22}

O conector na Conta B agora pode acessar o servidor SFTP privado na Conta A por meio da Configuração de Recursos compartilhada.

Cenários comuns de solução de problemas

Aqui estão as soluções para problemas comuns ao criar conectores habilitados para VPC_Lattice:

-

Conector preso no status PENDENTE: verifique se o Resource Gateway está ATIVO e tem sub-redes em zonas de disponibilidade suportadas. Se o conector ainda estiver preso com o status PENDENTE, chame

UpdateConnectorusando os mesmos parâmetros de configuração que você usou inicialmente. Isso aciona um novo evento de status que pode resolver o problema. -

Tempos limite de conexão: verifique se as regras do grupo de segurança permitem tráfego na porta 22 e se o roteamento da VPC está correto.

-

Problemas de resolução de DNS: para endpoints públicos, certifique-se de que sua VPC tenha conectividade com a Internet por meio de um NAT Gateway ou Internet Gateway.

-

Acesso entre contas negado: verifique se o compartilhamento de recursos foi aceito e se o ARN de configuração de recursos está correto. Se a política de permissão adequada estiver anexada à configuração do recurso quando a conta de origem criar o compartilhamento de recursos, essas permissões serão necessárias:

vpc-lattice:AssociateViaAWSService,vpc-lattice:AssociateViaAWSService-EventsAndStates,vpc-lattice:CreateServiceNetworkResourceAssociation,vpc-lattice:GetResourceConfiguration.