As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Usando o AWS Directory Service para serviços de domínio Entra ID

Para clientes que precisam apenas de transferência por SFTP e não desejam gerenciar um domínio, existe o Simple Active Directory. Como alternativa, os clientes que desejam os benefícios do Active Directory e a alta disponibilidade em um serviço totalmente gerenciado podem usar o Microsoft AD gerenciado da AWS . Por fim, para clientes que desejam aproveitar a floresta existente do Active Directory para a transferência por SFTP, existe o Active Directory Connector.

Observe o seguinte:

-

Para aproveitar sua floresta existente do Active Directory para atender às suas necessidades de transferência por SFTP, é possível usar o Active Directory Connector.

-

Se deseja os benefícios do Active Directory e a alta disponibilidade em um serviço totalmente gerenciado, é possível usar o AWS Directory Service for Microsoft Active Directory. Para obter detalhes, consulte Usando o AWS Directory Service para o Microsoft Active Directory.

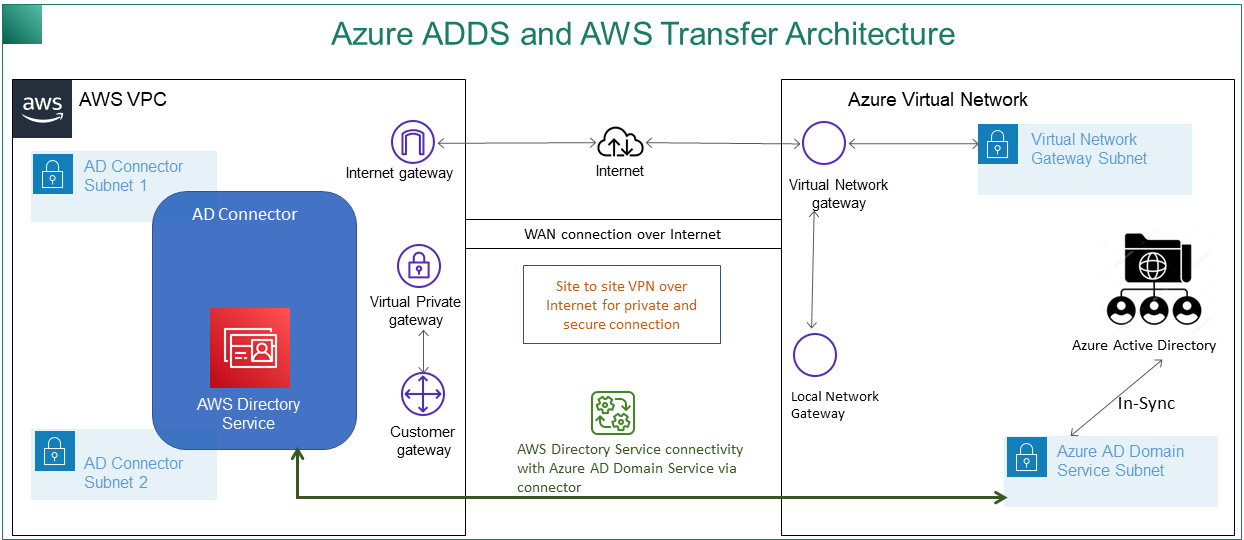

Este tópico descreve como usar um conector do Active Directory e os serviços de domínio Entra ID (anteriormente Azure AD)

Antes de começar a usar o AWS Directory Service para o Entra ID Domain Services

nota

AWS Transfer Family tem um limite padrão de 100 grupos do Active Directory por servidor. Se seu caso de uso exigir mais de 100 grupos, considere usar uma solução de provedor de identidade personalizada, conforme descrito em Simplifique a autenticação do Active Directory com um provedor de identidade personalizado para AWS Transfer Family

Para AWS isso, você precisa do seguinte:

-

Uma nuvem privada virtual (VPC) em uma AWS região em que você está usando seus servidores Transfer Family

-

Pelo menos duas sub-redes privadas na VPC

-

A VPC deve ter conectividade com a Internet

-

Um gateway de cliente e um gateway privado virtual para conexão site-to-site VPN com o Microsoft Entra

Para o Microsoft Entra, você precisa do seguinte:

-

Um serviço de domínio Entra ID e Active Directory

-

Um grupo de recursos da Entra

-

Uma rede virtual Entra

-

Conectividade VPN entre sua Amazon VPC e seu grupo de recursos Entra

nota

Isso pode ser feito por meio de túneis IPSEC nativos ou usando dispositivos VPN. Neste tópico, usamos túneis IPSEC entre um gateway de rede virtual Entra e um gateway de rede local. Os túneis devem ser configurados para permitir o tráfego entre seus endpoints do Entra Domain Service e as sub-redes que abrigam sua VPC. AWS

-

Um gateway de cliente e um gateway privado virtual para conexão site-to-site VPN com o Microsoft Entra

O diagrama a seguir mostra a configuração necessária antes de começar.

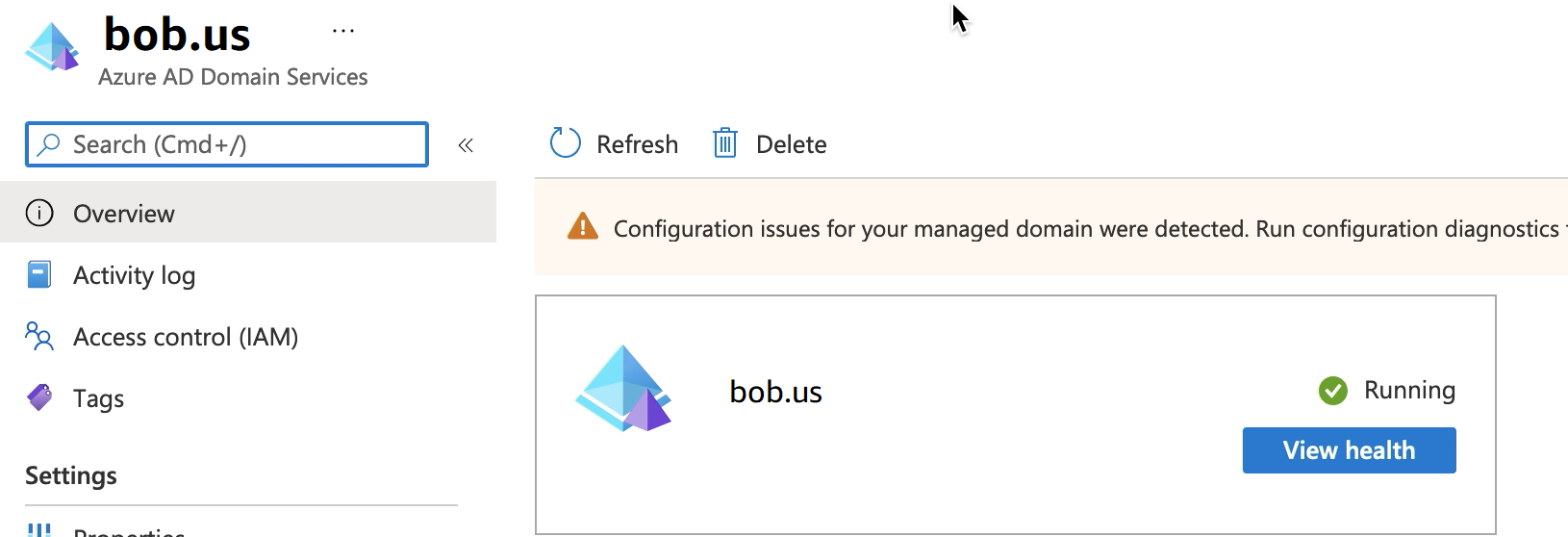

Etapa 1: Adicionar serviços de domínio Entra ID

O Entra ID não oferece suporte a instâncias de ingresso de domínio por padrão. Para realizar ações como o Domain Join e usar ferramentas como a Política de Grupo, os administradores devem habilitar os Serviços de Domínio Entra ID. Se você ainda não adicionou o Entra DS, ou sua implementação existente não está associada ao domínio que você deseja que seu servidor de transferência SFTP use, você deve adicionar uma nova instância.

Para obter informações sobre como habilitar os Serviços de Domínio Entra ID, consulte Tutorial: Criar e configurar um domínio gerenciado do Microsoft Entra Domain Services

nota

Ao habilitar o Entra DS, verifique se ele está configurado para o grupo de recursos e o domínio Entra ao qual você está conectando seu servidor de transferência SFTP.

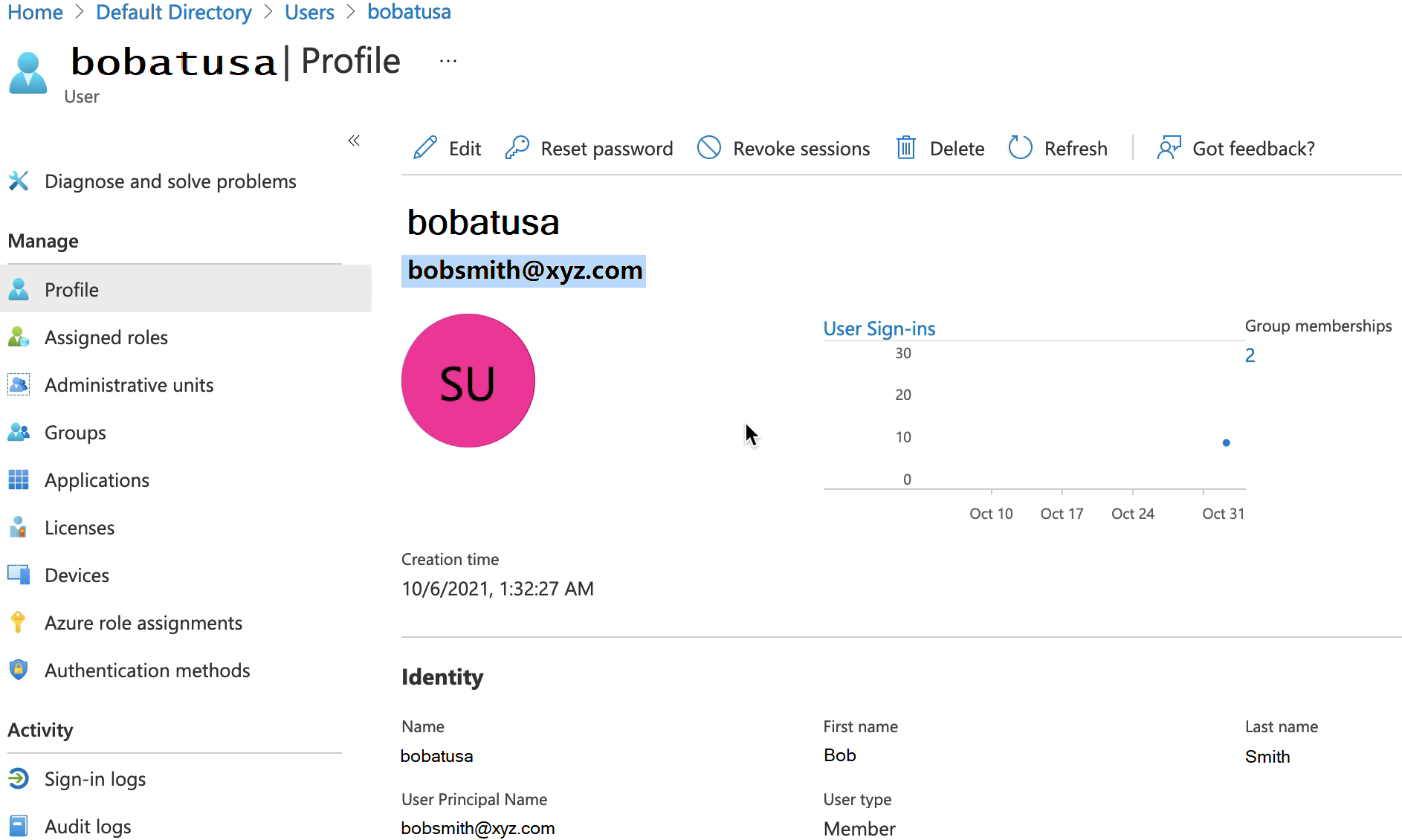

Etapa 2: Criar uma conta de serviço

O Entra deve ter uma conta de serviço que faça parte de um grupo de administradores no Entra DS. Essa conta é usada com o conector do AWS Active Directory. Certifique-se de que essa conta esteja sincronizada com o Entra DS.

dica

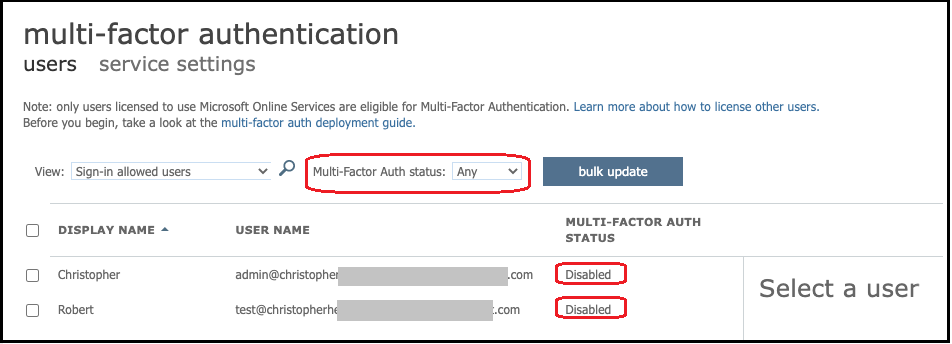

A autenticação multifator para o Entra ID não é suportada pelos servidores Transfer Family que usam o protocolo SFTP. O servidor do Transfer Family não pode fornecer o token MFA depois que um usuário se autentica no SFTP. Certifique-se de desativar o MFA antes de tentar se conectar.

Etapa 3: Configurando o AWS diretório usando o AD Connector

Depois de configurar o Entra DS e criar uma conta de serviço com túneis VPN IPSEC entre sua AWS VPC e a rede virtual Entra, você pode testar a conectividade fazendo ping no endereço IP DNS do Entra DS de qualquer instância. AWS EC2

Depois de verificar se a conexão está ativa, continue abaixo.

Para configurar seu AWS diretório usando o AD Connector

-

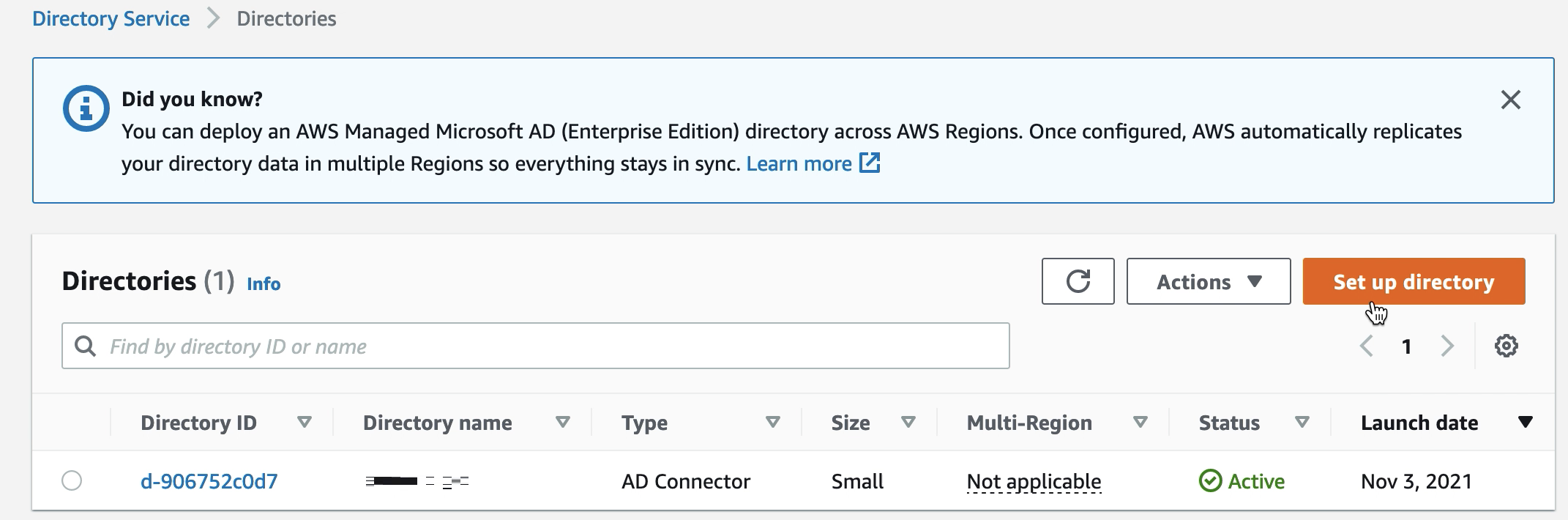

Abra o console do Directory Service

e selecione Diretórios. -

Selecione Configurar diretório.

-

Em tipo de diretório, escolha AD Connector.

-

Selecione um tamanho de diretório, selecione Avançar e, em seguida, selecione sua VPC e sub-redes.

-

Selecione Avançar e preencha os campos da seguinte forma:

-

Nome DNS do diretório: insira o nome de domínio que você está usando para o Entra DS.

-

Endereços IP DNS: insira seus endereços IP do Entra DS.

-

Nome de usuário da conta do servidor e senha: insira os detalhes da conta de serviço que você criou na Etapa 2: Crie uma conta de serviço.

-

-

Preencha as telas para criar o serviço de diretório.

Agora, o status do diretório deve estar Ativo e está pronto para ser usado com um servidor de transferência SFTP.

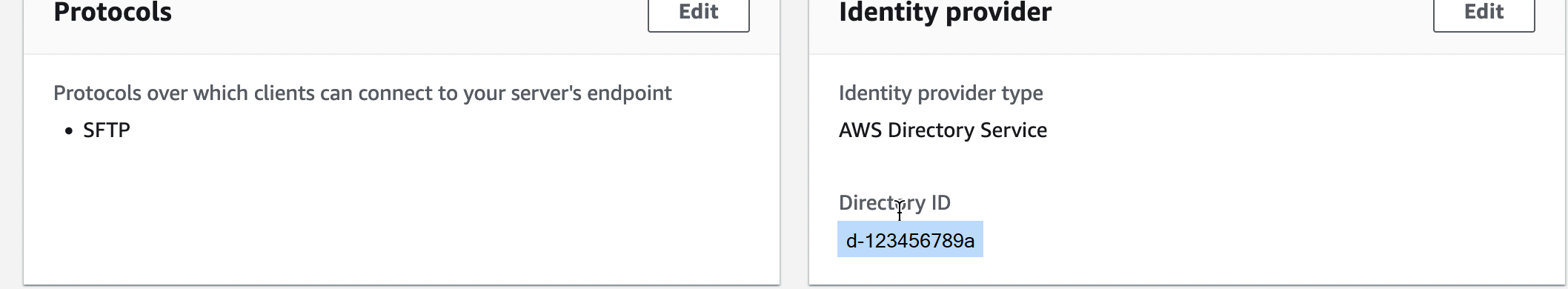

Etapa 4: Configurar o AWS Transfer Family servidor

Crie um servidor Transfer Family com o protocolo SFTP e o tipo de provedor de identidade do AWS Directory Service. Na lista suspensa Diretórios, selecione o diretório que você adicionou na Etapa 3: Configurar o AWS Directory usando o AD Connector.

nota

Você não pode excluir um diretório do Microsoft AD no AWS Directory Service se o tiver usado em um servidor Transfer Family. Primeiro, você deve excluir o servidor e, em seguida, excluir o diretório.

Etapa 5: Conceder acesso a grupos

Depois de criar o servidor, você deve escolher quais grupos no diretório devem ter acesso para carregar e baixar arquivos usando os protocolos habilitados AWS Transfer Family. Você faz isso criando um acesso.

nota

Os usuários devem pertencer diretamente ao grupo ao qual você está concedendo acesso. Por exemplo, suponha que Bob seja um usuário e pertença ao Grupo A, e que o próprio Grupo A esteja incluído no Grupo B.

-

Se você conceder acesso ao Grupo A, Bob terá acesso.

-

Se você conceder acesso ao Grupo B (e não ao Grupo A), Bob não terá acesso.

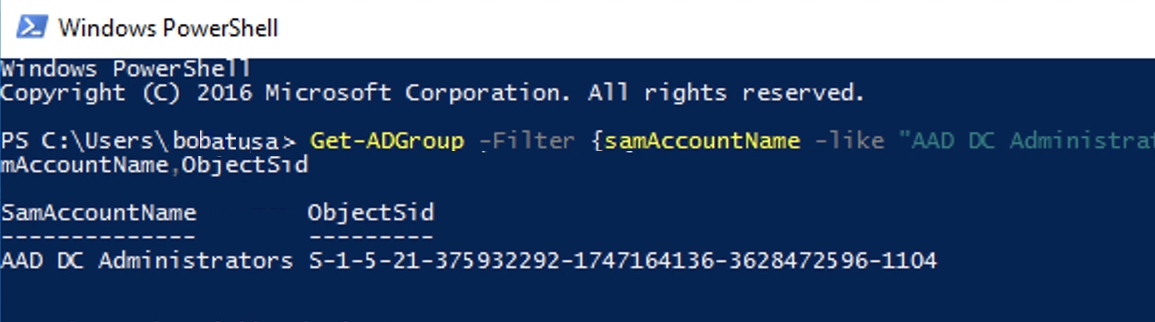

Para conceder acesso, você precisa recuperar o SID do grupo.

Use o seguinte PowerShell comando do Windows para recuperar o SID de um grupo, YourGroupName substituindo-o pelo nome do grupo.

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

Conceder acesso a grupos

-

Abra o https://console.aws.amazon.com/transfer/

. -

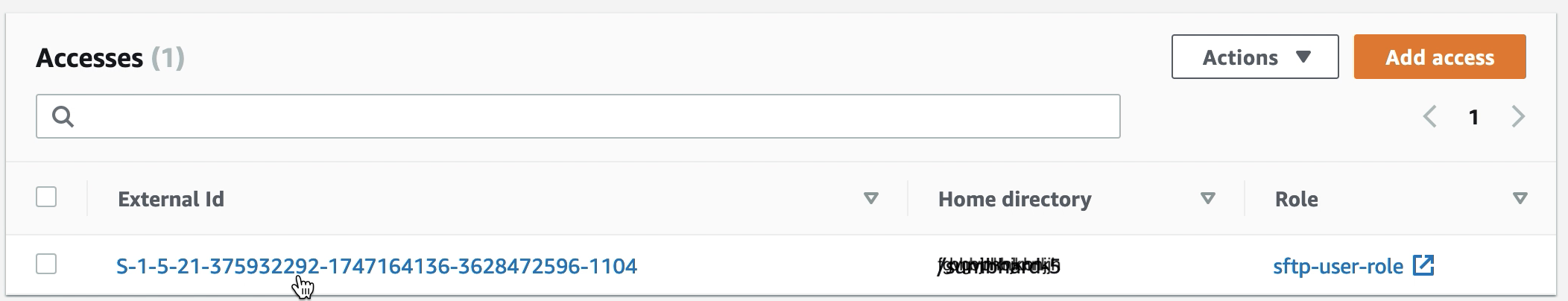

Navegue até a página de detalhes do servidor e, na seção Acessos, escolha Adicionar acesso.

-

Insira o SID que você recebeu da saída do procedimento anterior.

-

Para Access, escolha uma AWS Identity and Access Management função para o grupo.

-

Na seção Política, escolha uma política. O valor padrão é Nenhum.

-

Para o diretório inicial, escolha um bucket do Amazon S3 que corresponda ao diretório inicial do grupo.

-

Escolha Adicionar para criar a associação.

Os detalhes do servidor de transferência devem ser semelhantes aos seguintes:

Etapa 6: Testar usuários

É possível testar (Testando usuários) se um usuário tem acesso ao diretório AWS Managed Microsoft AD do seu servidor. Um usuário deve estar em exatamente um grupo (uma ID externa) listado na seção Acesso da página de Configuração do Endpoint. Se o usuário não estiver em nenhum grupo ou estiver em mais de um único grupo, esse usuário não receberá acesso.