As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Criptografia de dados

A criptografia de dados refere-se à proteção de dados em trânsito e em repouso. Você pode proteger seus dados usando chaves Amazon S3 gerenciadas ou KMS keys em repouso, juntamente com o Transport Layer Security (TLS) padrão enquanto estão em trânsito.

Criptografia em repouso

Amazon Transcribeusa a Amazon S3 chave padrão (SSE-S3) para criptografia do lado do servidor das transcrições colocadas em seu bucket. Amazon S3

Ao usar a StartTranscriptionJoboperação, você pode especificar a sua própria KMS key para criptografar a saída de um trabalho de transcrição.

Amazon Transcribeusa um Amazon EBS volume criptografado com a chave padrão.

Criptografia em trânsito

Amazon Transcribeusa TLS 1.2 com AWS certificados para criptografar dados em trânsito. Isso inclui transcrições de streaming.

Gerenciamento de chaves

Amazon Transcribetrabalha com ela KMS keys para fornecer criptografia aprimorada para seus dados. ComAmazon S3, você pode criptografar sua mídia de entrada ao criar um trabalho de transcrição. A integração com AWS KMS permite a criptografia da saída de uma StartTranscriptionJobsolicitação.

Se você não especificar aKMS key, a saída do trabalho de transcrição será criptografada com a Amazon S3 chave padrão (SSE-S3).

Para obter mais informações sobreAWS KMS, consulte o Guia do AWS Key Management Service desenvolvedor.

Para criptografar a saída do seu trabalho de transcrição, você pode escolher entre usar um KMS key para quem Conta da AWS está fazendo a solicitação ou um KMS key de outro. Conta da AWS

Se você não especificar aKMS key, a saída do trabalho de transcrição será criptografada com a Amazon S3 chave padrão (SSE-S3).

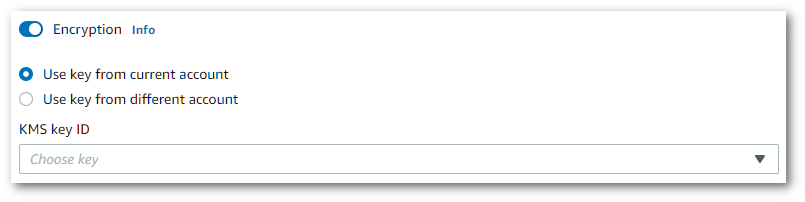

Para habilitar a criptografia de saída:

-

Em Output data (Dados de saída), escolha Encryption (Criptografia).

-

Escolha se KMS key é do Conta da AWS que você está usando atualmente ou de um diferenteConta da AWS. Se você quiser usar uma chave da atualConta da AWS, escolha a chave em KMS keyID. Se você estiver usando uma chave de outroConta da AWS, deverá inserir o ARN da chave. Para usar uma chave de outraConta da AWS, o chamador deve ter

kms:Encryptpermissões para o. KMS key Consulte Creating a key policy para obter mais informações.

Para usar a criptografia de saída com a API, você deve especificar o KMS key uso do OutputEncryptionKMSKeyId parâmetro da StartTranscriptionJoboperação StartCallAnalyticsJobStartMedicalTranscriptionJob, ou.

Se estiver usando uma chave localizada na atualConta da AWS, você pode especificar sua KMS key de uma das quatro maneiras:

-

Use o KMS key ID em si. Por exemplo, .

1234abcd-12ab-34cd-56ef-1234567890ab -

Use um alias para o KMS key ID. Por exemplo, .

alias/ExampleAlias -

Use o Amazon Resource Name (ARN) como ID. KMS key Por exemplo, .

arn:aws:kms:region:account-ID:key/1234abcd-12ab-34cd-56ef-1234567890ab -

Use o ARN para o aliasKMS key. Por exemplo, .

arn:aws:kms:region:account-ID:alias/ExampleAlias

Se estiver usando uma chave localizada em uma chave Conta da AWSdiferente da atualConta da AWS, você pode especificar sua KMS key de duas maneiras:

-

Use o ARN para o KMS key ID. Por exemplo, .

arn:aws:kms:region:account-ID:key/1234abcd-12ab-34cd-56ef-1234567890ab -

Use o ARN para o aliasKMS key. Por exemplo, .

arn:aws:kms:region:account-ID:alias/ExampleAlias

Observe que a entidade que está fazendo a solicitação deve ter permissão para usar a KMS key especificada.

AWS KMScontexto de criptografia

AWS KMSo contexto de criptografia é um mapa de pares chave-valor em texto simples e não secretos. Esse mapa representa dados autenticados adicionais, conhecidos como pares de contexto de criptografia, que fornecem uma camada adicional de segurança para seus dados. Amazon Transcriberequer uma chave de criptografia simétrica para criptografar a saída da transcrição em um bucket especificado pelo cliente. Amazon S3 Para saber mais, consulte Asymmetric keys in AWS KMS.

Ao criar pares de contexto de criptografia, não inclua informações confidenciais. O contexto de criptografia não é secreto — ele é visível em texto simples em seus CloudTrail registros (para que você possa usá-lo para identificar e categorizar suas operações criptográficas).

O par de contexto de criptografia pode incluir caracteres especiais, como sublinhados (_), traços (-), barras (/, \) e dois-pontos (:).

dica

Pode ser útil relacionar os valores do par de contexto de criptografia aos dados que estão sendo criptografados. Embora não seja obrigatório, recomendamos que você use metadados não confidenciais relacionados ao conteúdo criptografado, como nomes de arquivos, valores de cabeçalho ou campos de banco de dados não criptografados.

Para usar a criptografia de saída com a API, defina o parâmetro KMSEncryptionContext na operação StartTranscriptionJob. Para fornecer contexto de criptografia para a operação de criptografia de saída, o parâmetro OutputEncryptionKMSKeyId deve fazer referência a um ID de KMS key simétrica.

Você pode usar chaves de AWS KMS condição com IAM políticas para controlar o acesso a uma criptografia simétrica KMS key com base no contexto de criptografia usado na solicitação de uma operação criptográfica. Para obter um exemplo de política de contexto de criptografia, consulte AWS KMS política de contexto de criptografia.

O uso do contexto de criptografia é opcional, mas recomendado. Para obter mais informações, consulte Encryption context.