As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

AWSSupport-TroubleshootEC2InstanceConnect

Descrição

AWSSupport-TroubleshootEC2InstanceConnecta automação ajuda a analisar e detectar erros que impedem a conexão com uma instância do Amazon Elastic Compute Cloud (Amazon EC2) usando o Amazon EC2 Instance Connect. Ele identifica problemas causados por uma Amazon Machine Image (AMI) não suportada, falta de instalação ou configuração de pacotes no nível do sistema operacional, permissões ausentes AWS Identity and Access Management

(IAM) ou problemas de configuração de rede.

Como funciona?

O runbook usa o ID da EC2 instância Amazon, nome de usuário, modo de conexão, IP CIDR de origem, porta SSH e nome de recurso da Amazon (ARN) para a função do IAM ou usuário com problemas com o Amazon Instance Connect. EC2 Em seguida, ele verifica os pré-requisitos para se conectar a uma instância da Amazon EC2 usando o Amazon Instance EC2 Connect:

-

A instância está em execução e em um estado íntegro.

-

A instância está localizada em uma AWS região suportada pelo Amazon EC2 Instance Connect.

-

A AMI da instância é suportada pelo Amazon EC2 Instance Connect.

-

A instância pode acessar o Instance Metadata Service (IMDSv2).

-

O pacote Amazon EC2 Instance Connect está devidamente instalado e configurado no nível do sistema operacional.

-

A configuração da rede (grupos de segurança, ACL de rede e regras da tabela de rotas) permite a conexão com a instância por meio do Amazon EC2 Instance Connect.

-

A função ou o usuário do IAM que é usado para aproveitar o Amazon EC2 Instance Connect tem acesso às chaves push para a EC2 instância da Amazon.

Importante

-

Para verificar a AMI da instância, a IMDSv2 acessibilidade e a instalação do pacote Amazon Instance EC2 Connect, a instância deve ser gerenciada por SSM. Caso contrário, ele pula essas etapas. Para obter mais informações, consulte Por que minha EC2 instância da Amazon não está sendo exibida como um nó gerenciado.

-

A verificação de rede detectará somente se o grupo de segurança e as regras de ACL de rede bloquearem o tráfego quando o SourceIp CIDR for fornecido como um parâmetro de entrada. Caso contrário, ele exibirá apenas regras relacionadas ao SSH.

-

As conexões usando o Amazon EC2 Instance Connect Endpoint não são validadas neste runbook.

-

Para conexões privadas, a automação não verifica se o cliente SSH está instalado na máquina de origem e se ele pode acessar o endereço IP privado da instância.

Tipo de documento

Automação

Proprietário

Amazon

Plataformas

Linux

Parâmetros

Permissões obrigatórias do IAM

O parâmetro AutomationAssumeRole requer as seguintes ações para usar o runbook com êxito.

-

ec2:DescribeInstances -

ec2:DescribeSecurityGroups -

ec2:DescribeNetworkAcls -

ec2:DescribeRouteTables -

ec2:DescribeInternetGateways -

iam:SimulatePrincipalPolicy -

ssm:DescribeInstanceInformation -

ssm:ListCommands -

ssm:ListCommandInvocations -

ssm:SendCommand

Instruções

Siga estas etapas para configurar a automação:

-

Navegue até o

AWSSupport-TroubleshootEC2InstanceConnectno AWS Systems Manager console. -

Selecione Execute automation (Executar automação).

-

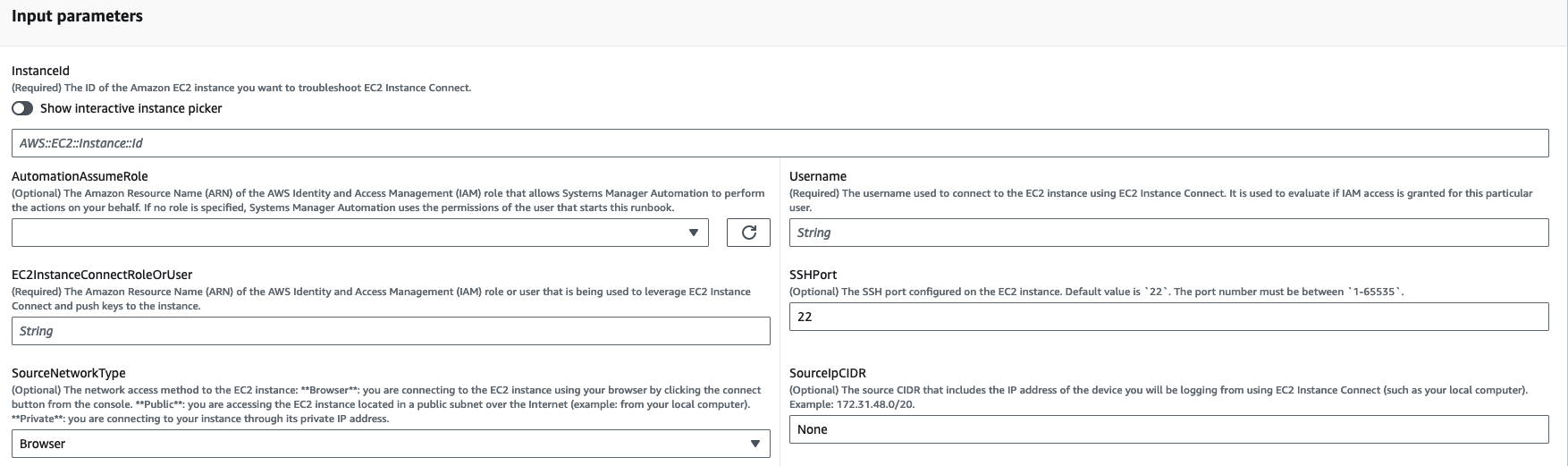

Para os parâmetros de entrada, insira o seguinte:

-

InstanceId (Obrigatório):

O ID da EC2 instância de destino da Amazon à qual você não conseguiu se conectar usando o Amazon EC2 Instance Connect.

-

AutomationAssumeRole (Opcional):

O ARN da função do IAM que permite que o Systems Manager Automation execute as ações em seu nome. Se nenhuma função for especificada, o Systems Manager Automation usa as permissões do usuário que inicia esse runbook.

-

Nome de usuário (obrigatório):

O nome de usuário usado para se conectar à EC2 instância da Amazon usando o Amazon EC2 Instance Connect. Ele é usado para avaliar se o acesso do IAM foi concedido para esse usuário específico.

-

EC2InstanceConnectRoleOrUser(Obrigatório):

O ARN da função ou do usuário do IAM que está utilizando o Amazon EC2 Instance Connect para enviar chaves para a instância.

-

SSHPort (Opcional):

A porta SSH configurada na EC2 instância da Amazon. O valor padrão é

22. O número da porta deve estar entre1-65535. -

SourceNetworkType (Opcional):

O método de acesso à rede para a EC2 instância da Amazon:

-

Navegador: você se conecta a partir do AWS Management Console.

-

Público: você se conecta à instância localizada em uma sub-rede pública pela Internet (por exemplo, seu computador local).

-

Privado: você se conecta por meio do endereço IP privado da instância.

-

-

SourceIpCIDR (opcional):

O CIDR de origem que inclui o endereço IP do dispositivo (como seu computador local) do qual você se conectará usando o Amazon EC2 Instance Connect. Exemplo: 172.31.48.6/32. Se nenhum valor for fornecido com o modo de acesso público ou privado, o runbook não avaliará se o grupo de segurança da EC2 instância da Amazon e as regras de ACL de rede permitem tráfego SSH. Em vez disso, ele exibirá regras relacionadas ao SSH.

-

-

Selecione Executar.

-

A automação é iniciada.

-

O bucket realiza as seguintes etapas:

-

AssertInitialState:

Garante que o status da EC2 instância da Amazon esteja em execução. Caso contrário, a automação termina.

-

GetInstanceProperties:

Obtém as propriedades atuais da EC2 instância Amazon (PlatformDetails PublicIpAddress, VpcId,, SubnetId e MetadataHttpEndpoint).

-

GatherInstanceInformationFromSMS:

Obtém o status de ping da instância do Systems Manager e os detalhes do sistema operacional se a instância for gerenciada por SSM.

-

CheckIfAWSRegionSuportado:

Verifica se a EC2 instância da Amazon está localizada em uma AWS região compatível com o Amazon EC2 Instance Connect.

-

BranchOnIfAWSRegionSuportado:

Continua a execução se a AWS região for suportada pelo Amazon EC2 Instance Connect. Caso contrário, ele cria a saída e sai da automação.

-

CheckIfInstanceAMIIsSuportado:

Verifica se a AMI associada à instância é compatível com o Amazon EC2 Instance Connect.

-

BranchOnIfInstanceAMIIsSuportado:

Se a AMI da instância for compatível, ela executa as verificações no nível do sistema operacional, como a acessibilidade dos metadados e a instalação e configuração do pacote Amazon EC2 Instance Connect. Caso contrário, ele verifica se os metadados HTTP estão habilitados usando a AWS API e, em seguida, avança para a etapa de verificação de rede.

-

Confira IMDSReachabilityFromOs:

Executa um script Bash na instância de destino do Amazon EC2 Linux para verificar se ela é capaz de acessar o. IMDSv2

-

Verifique EICPackage a instalação:

Executa um script Bash na instância de destino do Amazon EC2 Linux para verificar se o pacote Amazon EC2 Instance Connect está instalado e configurado corretamente.

-

Confira SSHConfigFromOs:

Executa um script Bash na instância de destino do Amazon EC2 Linux para verificar se a porta SSH configurada corresponde ao parâmetro de entrada `. SSHPort `

-

CheckMetadataHTTPEndpointIsEnabled:

Verifica se o endpoint HTTP do serviço de metadados da instância está ativado.

-

Verifique o EICNetwork acesso:

Verifica se a configuração da rede (grupos de segurança, ACL de rede e regras da tabela de rotas) permite a conexão com a instância por meio do Amazon EC2 Instance Connect.

-

Confira IAMRoleOrUserPermissions:

Verifica se a função do IAM ou o usuário usado para utilizar o Amazon EC2 Instance Connect tem acesso às chaves push para a EC2 instância da Amazon usando o nome de usuário fornecido.

-

MakeFinalOutput:

Consolida a saída de todas as etapas anteriores.

-

-

Depois de concluído, revise a seção Saídas para obter os resultados detalhados da execução:

Execução em que a instância de destino tem todos os pré-requisitos necessários:

Execução em que a AMI da instância de destino não é suportada:

Referências

Automação do Systems Manager

AWS documentação de serviço