As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

O que é criptografia no lado do servidor para o Kinesis Data Streams?

A criptografia do lado do servidor é um recurso do Amazon Kinesis Data Streams que criptografa automaticamente os dados antes que estejam em repouso AWS KMS usando uma chave mestra de cliente (CMK) especificada por você. Os dados são criptografados antes de serem gravados na camada de armazenamento do fluxo do Kinesis e descriptografados depois de recuperados do armazenamento. Como resultado, os dados são criptografados em repouso no serviço Kinesis Data Streams. Isso permite atender a requisitos normativos rígidos e aprimorar a segurança dos dados.

Com a criptografia no lado do servidor, seus produtores e consumidores de fluxos do Kinesis não precisam gerenciar chaves mestras ou operações de criptografia. Seus dados são criptografados automaticamente quando entram e saem do serviço Kinesis Data Streams, então seus dados em repouso são criptografados. AWS KMS fornece todas as chaves mestras usadas pelo recurso de criptografia do lado do servidor. AWS KMS facilita o uso de uma CMK for Kinesis gerenciada AWS por, uma CMK AWS KMS especificada pelo usuário ou uma chave mestra importada para o serviço. AWS KMS

nota

Criptografia no lado do servidor criptografa os dados de entrada somente após a criptografia ser ativada. Os dados preexistentes em um fluxo não criptografado não são criptografados após a ativação da criptografia no lado do servidor.

Ao criptografar seus fluxos de dados e compartilhar o acesso a outros diretores, você deve conceder permissão na política de chaves da AWS KMS chave e nas políticas do IAM na conta externa. Para ter mais informações, consulte o tópico sobre como Permitir que usuários de outras contas utilizem uma chave do KMS.

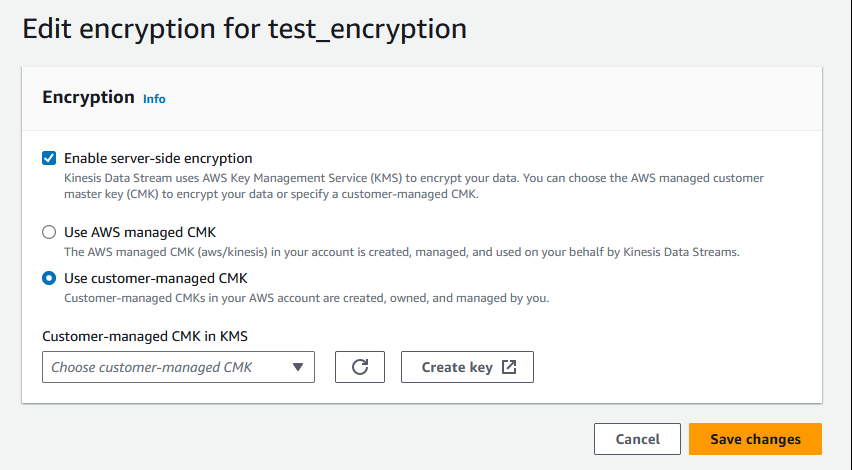

Se você tiver habilitado a criptografia do lado do servidor para um fluxo de dados com chave KMS AWS gerenciada e quiser compartilhar o acesso por meio de uma política de recursos, deverá passar a usar a chave gerenciada pelo cliente (CMK), conforme mostrado a seguir:

Além disso, deve-se permitir que as entidades principais de compartilhamento tenham acesso à sua CMK, usando os recursos de compartilhamento entre contas do KMS. Certifique-se também de fazer a alteração nas políticas do IAM para as entidades principais de compartilhamento. Para ter mais informações, consulte o tópico sobre como Permitir que usuários de outras contas utilizem uma chave do KMS.