As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Segurança

Quando você cria sistemas na infraestrutura da AWS, as responsabilidades de segurança são compartilhadas entre você e a AWS. Esse modelo de responsabilidade compartilhada

AWS KMS

A solução cria uma chave gerenciada pelo cliente gerenciada pela AWS, que é usada para configurar a criptografia do lado do servidor para o tópico do SNS e as tabelas do DynamoDB.

Amazon IAM

As funções Lambda da solução exigem permissões para acessar os recursos da conta do hub e acessar os parâmetros do get/put Systems Manager, acessar grupos de CloudWatch log, encryption/decryption, and publish messages to SNS. In addition, Instance Scheduler will also create Scheduling Roles in all managed accounts that will provide access to start/stop EC2 chave do AWS KMS, RDS, recursos de escalonamento automático, instâncias de banco de dados, modificar atributos de instância e atualizar tags para esses recursos. Todas as permissões necessárias são fornecidas pela solução para o perfil de serviço do Lambda criado como parte do modelo de solução.

Na implantação, o Instance Scheduler implantará funções do IAM com escopo reduzido para cada uma de suas funções do Lambda, juntamente com funções do Scheduler que só podem ser assumidas por Lambdas de agendamento específicos no modelo de hub implantado. Esses perfis de agendamento terão nomes seguindo o padrão {namespace}-Scheduler-Role e {namespace}-ASG-Scheduling-Role.

Para obter informações detalhadas sobre a permissão fornecida para cada função de serviço, consulte os CloudFormation modelos.

Volumes criptografados EC2 do EBS

Ao programar EC2 instâncias anexadas a volumes do EBS criptografados pelo AWS KMS, você deve conceder permissão ao Instance Scheduler para usar a (s) chave (s) associada (s) do AWS KMS. Isso permite que EC2 a Amazon decifre os volumes anexados do EBS durante a função iniciada. Essa permissão deve ser concedida à função de agendamento na mesma conta da (s) EC2 instância (s) usando a chave.

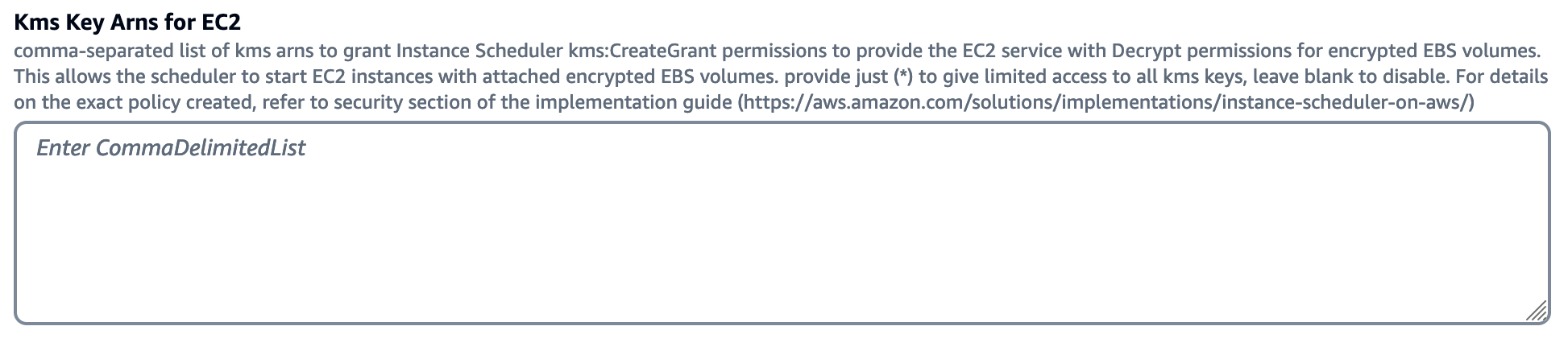

Para conceder permissão para usar uma chave do AWS KMS com o Instance Scheduler, adicione o ARN da chave do AWS KMS à pilha do Instance Scheduler (hub ou spoke) na mesma conta da (s) instância (s) usando a (s) chave (s): EC2

Arns de chave do KMS para EC2

Isso gerará automaticamente a seguinte política e a adicionará ao perfil de agendamento dessa conta:

{ "Version": "2012-10-17", "Statement": [ { "Condition": { "StringLike": { "kms:ViaService": "ec2.*.amazonaws.com" }, "Null": { "kms:EncryptionContextKeys": "false", "kms:GrantOperations": "false" }, "ForAllValues:StringEquals": { "kms:EncryptionContextKeys": [ "aws:ebs:id" ], "kms:GrantOperations": [ "Decrypt" ] }, "Bool": { "kms:GrantIsForAWSResource": "true" } }, "Action": "kms:CreateGrant", "Resource": [ "Your-KMS-ARNs-Here" ], "Effect": "Allow" } ] }

EC2 License Manager

Ao programar EC2 instâncias que são gerenciadas no AWS License Manager, você deve conceder permissão ao Instance Scheduler para usar as configurações de licença associadas. Isso permite que a solução inicie e interrompa adequadamente as instâncias, mantendo a conformidade com as licenças. Essa permissão deve ser concedida à função de agendamento na mesma conta da (s) EC2 instância (s) usando o License Manager.

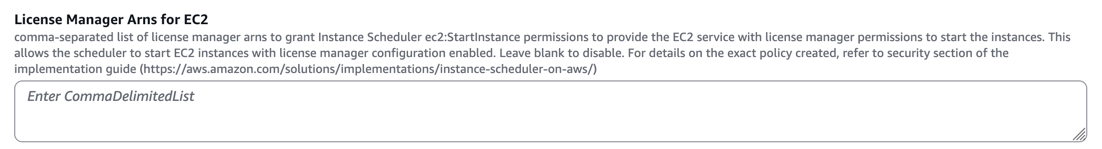

Para conceder permissão para usar o AWS License Manager com o Instance Scheduler, adicione a configuração do License Manager ARNs à pilha do Instance Scheduler (hub ou spoke) na mesma conta das EC2 instâncias usando o License Manager:

Configuração do License Manager ARNs para EC2

Isso gerará automaticamente a seguinte política e a adicionará ao perfil de agendamento dessa conta:

{ "Version": "2012-10-17", "Statement": [ { "Action": "ec2:StartInstances", "Resource": [ "Your-License-Manager-ARNs-Here" ], "Effect": "Allow" } ] }

Para obter mais informações sobre as permissões do License Manager, consulte Gerenciamento de identidade e acesso para o AWS License Manager no Guia do usuário do AWS License Manager.