As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Permita remediações totalmente automatizadas

O outro modo de operação da solução é corrigir automaticamente as descobertas à medida que elas chegam ao Security Hub.

Importante

Antes de ativar correções totalmente automatizadas, certifique-se de que a solução esteja configurada nas contas e regiões em que você está em conformidade com a solução fazendo alterações automatizadas. Se você quiser restringir o escopo das remediações automatizadas da solução, consulte a seção abaixo sobre como filtrar remediações totalmente automatizadas.

Exemplo: habilite remediações totalmente automatizadas para o Lambda.1

A ativação de remediações automáticas iniciará as remediações em todos os recursos correspondentes ao controle que você habilita (Lambda.1).

Importante

Confirme que você deseja que todas as Funções Lambda públicas dentro do escopo da solução tenham essa permissão revogada. As remediações totalmente automatizadas não serão limitadas em escopo à Função que você criou. A solução remediará esse controle se ele for detectado em qualquer uma das contas e regiões nas quais está instalado.

| Conta | Finalidade | Ação em us-east-1 | Ação em us-west-2 |

|---|---|---|---|

|

|

Administrador |

Confirme se não há funções públicas desejadas |

Confirme se não há funções públicas desejadas |

|

|

Membro |

Confirme se não há funções públicas desejadas |

Confirme se não há funções públicas desejadas |

Localize a tabela de configuração de remediação do DynamoDB

Na conta Admin, veja Outputs a pilha do Admin no CloudFormation console. Você verá uma saída intituladaRemediationConfigurationDynamoDBTable.

Esse é o nome da tabela do DynamoDB de configuração de remediação, que controla as configurações automatizadas de remediação da solução. Copie o valor dessa saída e localize a tabela correspondente do DynamoDB no console do DynamoDB.

| Conta | Finalidade | Ação em us-east-1 | Ação em us-west-2 |

|---|---|---|---|

|

|

Administrador |

Localize a tabela do DynamoDB de configuração de remediação. |

Nenhum |

|

|

Membro |

Nenhum |

Nenhum |

Modificar a tabela de configuração de remediação

No console do DynamoDB em que você localizou a tabela de configuração de remediação, selecione Explorar itens da tabela.

Cada item na tabela corresponde a um controle do Security Hub suportado pela solução. Cada item tem um automatedRemediationEnabled atributo que pode ser modificado para permitir correções totalmente automatizadas para o controle associado.

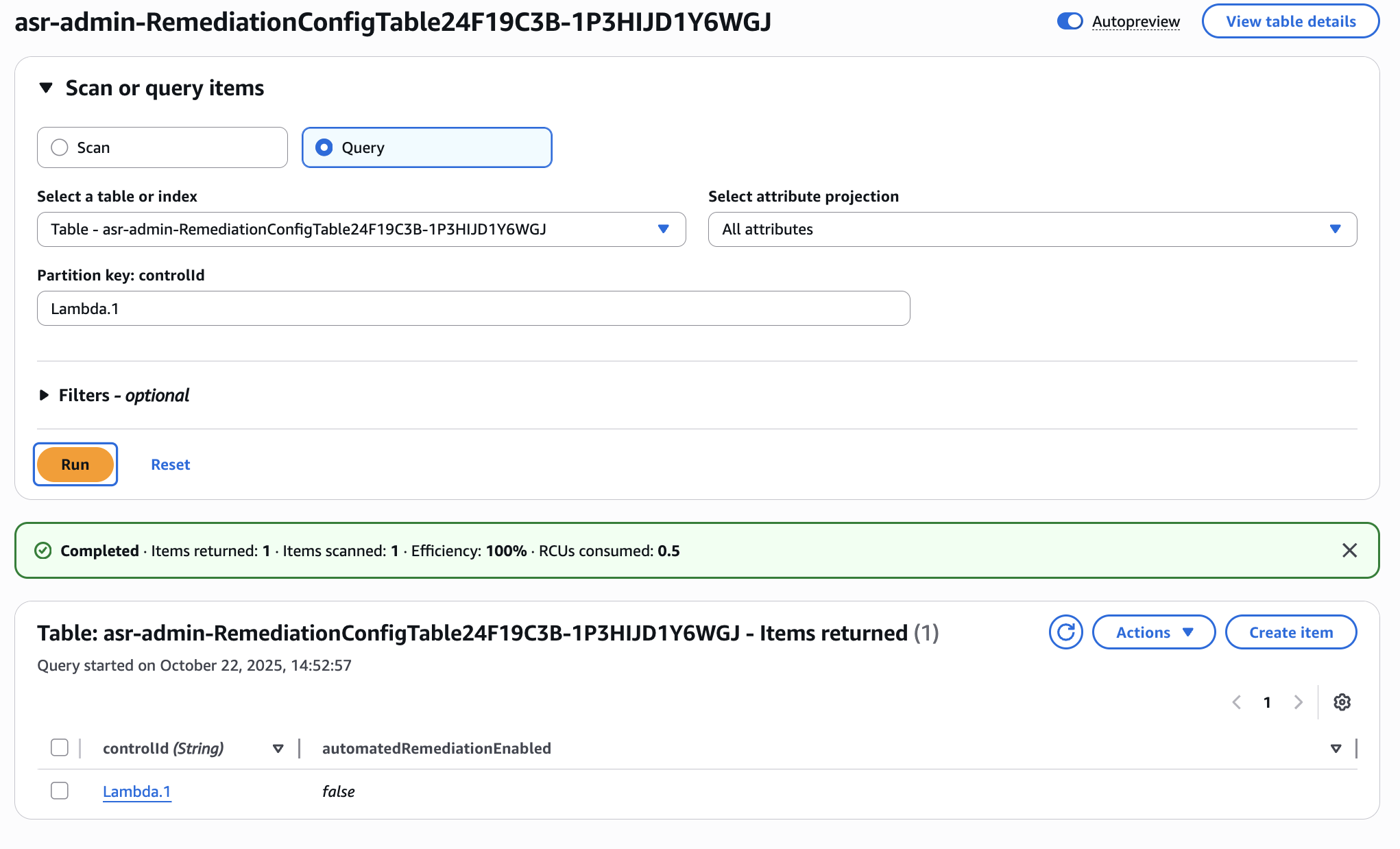

Para habilitar o Lambda.1, em Digitalizar ou consultar itens, selecione Consulta. Em Chave de partição: ControlID, digite Lambda.1 e clique em Executar. Você verá um único item retornado correspondente ao controle Lambda.1.

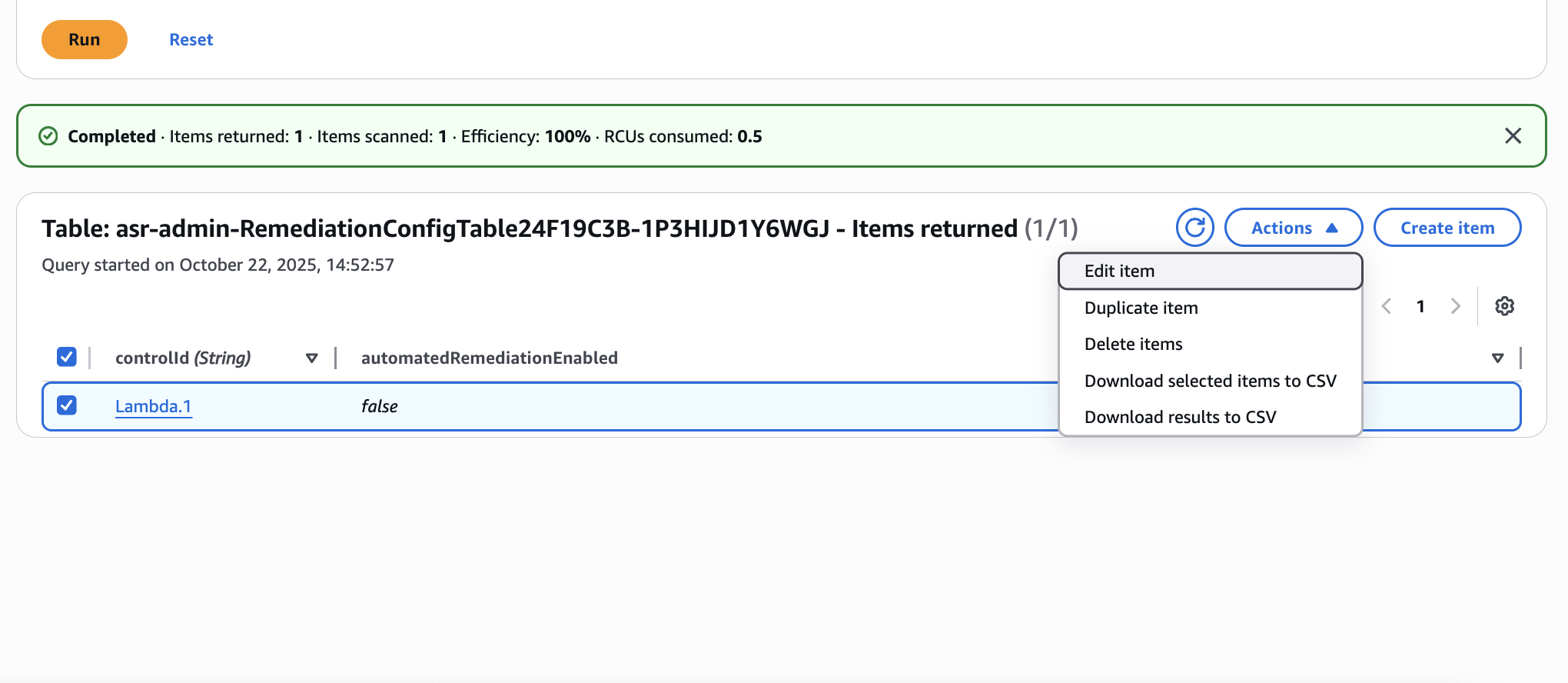

Agora, selecione o Lambda.1 item e clique em Ações > Editar item.

Por fim, altere o valor do automatedRemediationEnabled atributo para Verdadeiro. Clique em Salvar e fechar.

| Conta | Finalidade | Ação em us-east-1 | Ação em us-west-2 |

|---|---|---|---|

|

|

Administrador |

Modifique a tabela do DynamoDB de configuração de remediação. |

Nenhum |

|

|

Membro |

Nenhum |

Nenhum |

Configurar o recurso

Na conta do membro, reconfigure a Função Lambda para permitir o acesso público.

| Conta | Finalidade | Ação em us-east-1 | Ação em us-west-2 |

|---|---|---|---|

|

|

Administrador |

Nenhum |

Nenhum |

|

|

Membro |

Nenhum |

Configurar a função Lambda para permitir o acesso público |

Confirme se a remediação resolveu a descoberta

Pode levar algum tempo para que o Config detecte a configuração insegura novamente. Você deve receber duas notificações do SNS. O primeiro indicará que uma remediação foi iniciada. O segundo indicará que a remediação foi bem-sucedida. Depois de receber a segunda notificação, navegue até o console Lambda na conta do membro e confirme se o acesso público foi revogado.

| Conta | Finalidade | Ação em us-east-1 | Ação em us-west-2 |

|---|---|---|---|

|

|

Administrador |

Nenhum |

Nenhum |

|

|

Membro |

Nenhum |

Confirme se a correção foi bem-sucedida |

(Opcional) Configurar a filtragem para remediações totalmente automatizadas

Se você quiser limitar o escopo no qual a solução executa correções, você pode aplicar filtros. Esses filtros se aplicarão somente a remediações totalmente automatizadas e não afetarão as remediações invocadas manualmente.

A solução oferece filtragem nas seguintes dimensões:

-

IDs da conta

-

Unidades organizacionais (OUs)

-

Tags de recursos

Cada dimensão é configurável modificando os parâmetros do Systems Manager implantados pela solução correspondente à determinada dimensão. Todos os parâmetros de filtragem no Parameter Store podem estar localizados na conta Admin abaixo do /ASR/Filters/ caminho.

Cada dimensão tem dois parâmetros para configuração, um para o valor do filtro e outro para o modo de filtro. Por exemplo, a dimensão Account Ids tem dois parâmetros chamados /ASR/Filters/AccountFilters /ASR/Filters/AccountFilterMode e. Ambos devem ser modificados para configurar a filtragem em IDs de conta.

Por exemplo, para limitar a execução de remediações totalmente automatizadas somente em contas 111111111111222222222222, você alteraria o valor de para “111111111111, /ASR/Filters/AccountFilters 222222222222". Em seguida, altere o valor de /ASR/Filters/AccountFilterMode para “Incluir”. A solução então ignorará todas as descobertas geradas para contas que não sejam 111111111111 ou 2222222222.

Cada parâmetro de filtro usa uma lista de valores delimitada por vírgula para filtrar, e cada parâmetro de “modo” pode ser definido como Incluir, Excluir ou Desativado.