As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Configuração AWS Lake Formation com o IAM Identity Center

AWS Lake Formation é um serviço gerenciado que simplifica a criação e o gerenciamento de data lakes na AWS. Ele automatiza a coleta, catalogação e segurança de dados, fornecendo um repositório centralizado para armazenar e analisar diversos tipos de dados. O Lake Formation oferece controles de acesso refinados e se integra a vários serviços de AWS análise, permitindo que as organizações configurem, protejam e obtenham insights de seus data lakes com eficiência.

Siga estas etapas para permitir que o Lake Formation conceda permissões de dados com base na identidade do usuário usando o IAM Identity Center e a propagação de identidade confiável.

Pré-requisitos

Antes de começar este tutorial, você precisará configurar o seguinte:

-

Ative o IAM Identity Center. A instância de organização é recomendada. Para obter mais informações, consulte Pré-requisitos e considerações.

Etapas para configurar a propagação de identidade confiável

-

Integre o IAM Identity Center ao AWS Lake Formation seguindo as orientações em Como conectar o Lake Formation ao IAM Identity Center.

Importante

Se você não tiver tabelas AWS Glue Data Catalog , deverá criá-las para usar o AWS Lake Formation para conceder acesso aos usuários e grupos do IAM Identity Center. Consulte Como criar objetos no AWS Glue Data Catalog para obter mais informações.

-

Registre os locais de data lake.

Registre os locais do S3 em que os dados das tabelas Glue são armazenados. Ao fazer isso, o Lake Formation provisionará acesso temporário aos locais necessários do S3 quando as tabelas forem consultadas, eliminando a necessidade de incluir permissões do S3 na função de serviço (por exemplo, a função de serviço Athena configurada no). WorkGroup

-

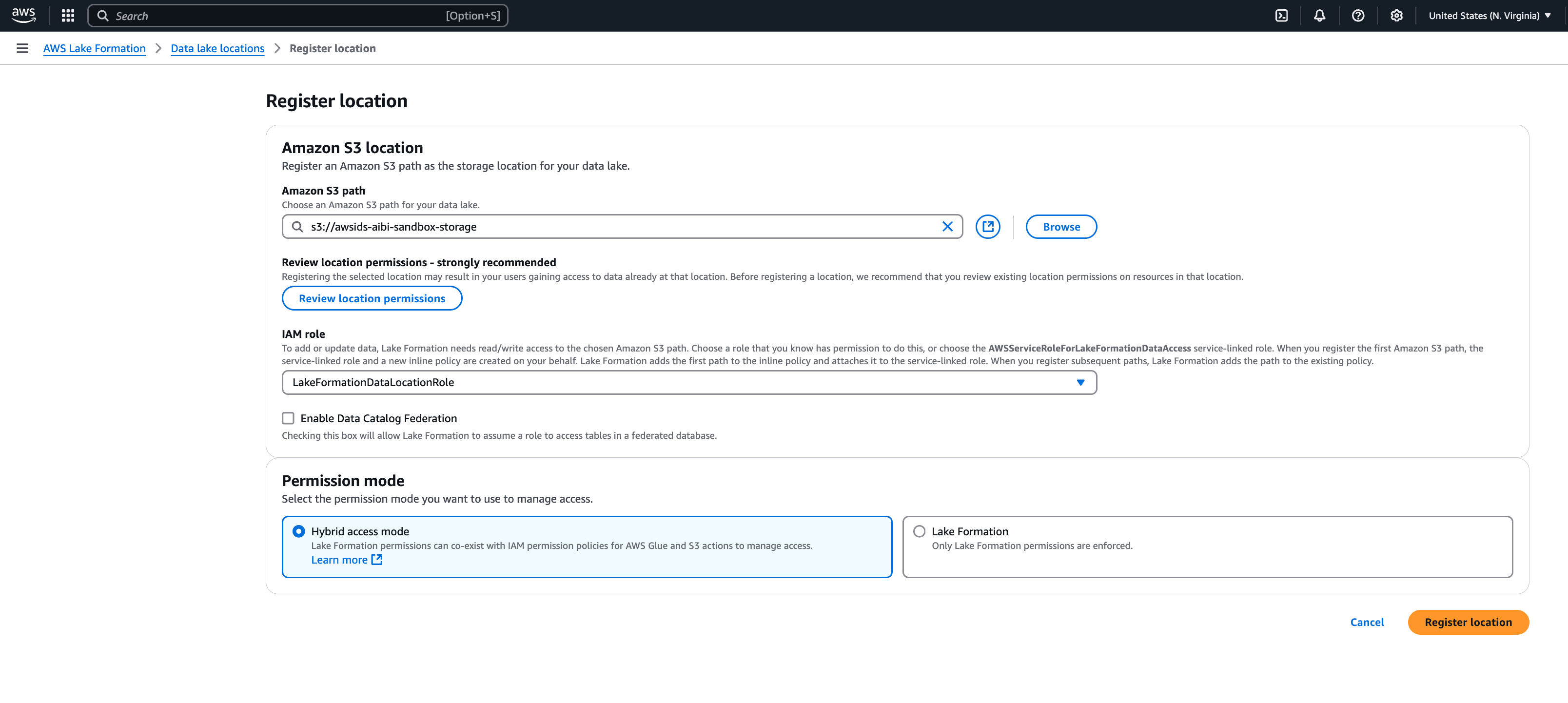

Navegue até os locais do Data Lake na seção Administração no painel de navegação do AWS Lake Formation console. Selecione Registrar local.

Isso permitirá que o Lake Formation provisione credenciais temporárias do IAM com as permissões necessárias para acessar os locais de dados do S3.

-

Insira o caminho S3 dos locais de dados das tabelas AWS Glue no campo Caminho do Amazon S3.

-

Na seção Perfil do IAM, não selecione o perfil vinculado ao serviço se quiser usá-lo com a propagação de identidade confiável. Crie um perfil separado com as seguintes permissões.

Para usar essas políticas, substitua a política

italicized placeholder textno exemplo por suas próprias informações. Para obter instruções adicionais, consulte Criar uma política ou Editar uma política. A política de permissão deve conceder acesso ao local do S3 especificado no caminho:-

Política de permissão:

-

Relação de confiança: deve incluir

sts:SectContext, exigido para a propagação de identidade confiável.nota

O perfil do IAM criado pelo assistente é um perfil vinculado ao serviço e não inclui

sts:SetContext.

-

-

Depois de criar o perfil do IAM, selecione Registrar local.

-

Propagação de identidade confiável com Lake Formation em todo o lado Contas da AWS

AWS Lake Formation suporta o uso AWS Resource Access Manager (RAM) para compartilhar tabelas Contas da AWS e funciona com propagação de identidade confiável quando a conta do concedente e a conta do beneficiário estão na mesma Região da AWS, na mesma e compartilham a mesma AWS Organizations instância organizacional do IAM Identity Center. Consulte Compartilhamento de dados entre contas no Lake Formation para obter mais informações.