As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Como configurar a propagação de identidade confiável com o Editor de Consultas V2 do Amazon Redshift

O procedimento a seguir explica como obter uma propagação de identidade confiável do Editor de Consultas V2 do Amazon Redshift para o Amazon Redshift.

Pré-requisitos

Antes de começar este tutorial, você precisará configurar o seguinte:

-

Ative o IAM Identity Center. A instância de organização é recomendada. Para obter mais informações, consulte Pré-requisitos e considerações.

-

Provisione os usuários e grupos da fonte de identidades no IAM Identity Center.

A habilitação da propagação de identidade confiável inclui tarefas executadas por um administrador do IAM Identity Center no console do IAM Identity Center e tarefas executadas por um administrador do Amazon Redshift no console do Amazon Redshift.

Tarefas executadas pelo administrador do IAM Identity Center

As seguintes tarefas precisavam ser concluídas pelo administrador do IAM Identity Center:

Crie um perfil do IAM na conta em que existe o cluster do Amazon Redshift ou a instância Serverless com a seguinte política de permissão. Para obter mais informações, consulte Criação do Perfil do IAM.

-

Os exemplos de políticas a seguir incluem as permissões necessárias para concluir este tutorial. Para usar essa política, substitua

italicized placeholder texta política do exemplo por suas próprias informações. Para obter instruções adicionais, consulte Criar uma política ou Editar uma política.Política de permissão:

Política de confiança:

-

Crie um conjunto de permissões na conta gerencial do AWS Organizations em que o IAM Identity Center está habilitado. Você o usará na próxima etapa para permitir que usuários federados acessem o Editor de Consultas V2 do Redshift.

-

Acesse o console do IAM Identity Center e, em Permissões de várias contas, escolha Conjuntos de permissões.

-

Escolha Create permission set (Criar conjunto de permissões).

-

Escolha Conjunto de permissões personalizado e, em seguida, escolha Avançar.

-

Em Políticas gerenciadas pela AWS , escolha

AmazonRedshiftQueryEditorV2ReadSharing. -

Em Política embutida, adicione a seguinte política:

-

Selecione Avançar e forneça um nome para o nome do conjunto de permissões. Por exemplo, .

Redshift-Query-Editor-V2 -

Em Estado de retransmissão — opcional, defina o estado de retransmissão padrão para o URL do Editor de Consultas V2, usando o formato:

https://.your-region.console.aws.amazon.com/sqlworkbench/home -

Revise as configurações e escolha Criar.

-

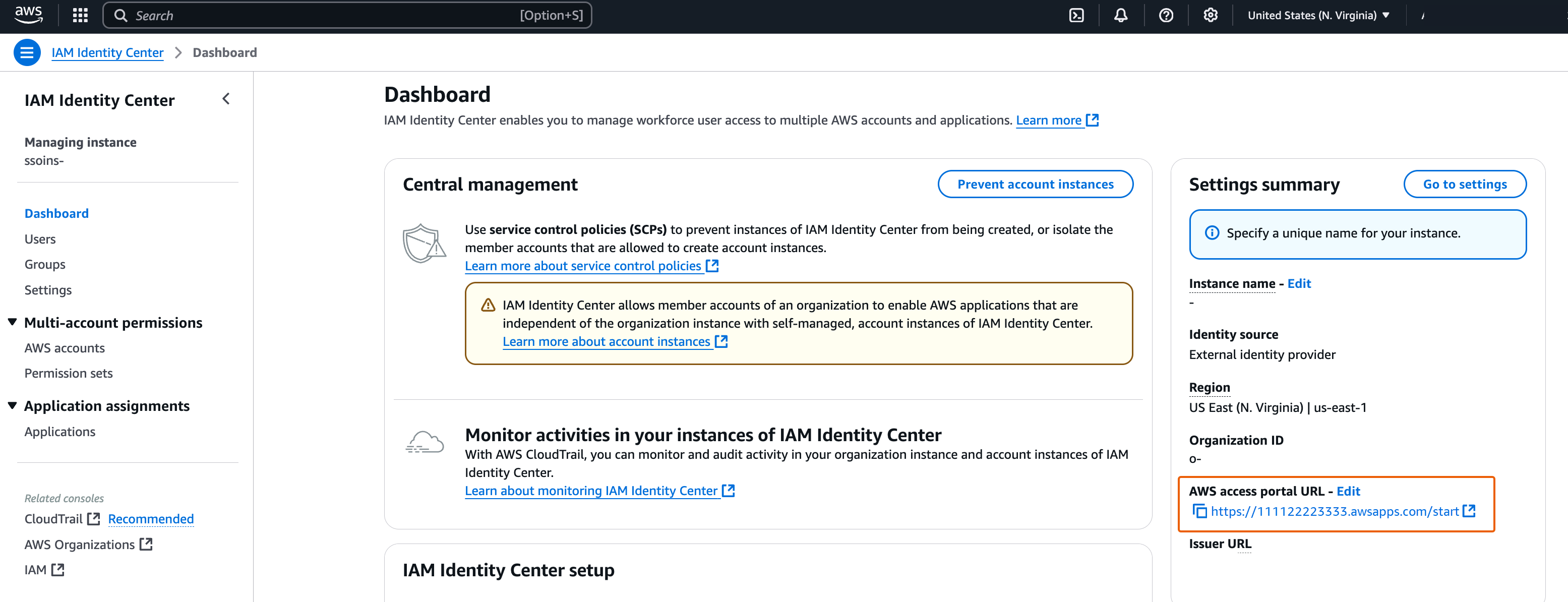

Navegue até o painel do IAM Identity Center e copie o URL do portal de acesso do AWS da seção Resumo da configuração.

-

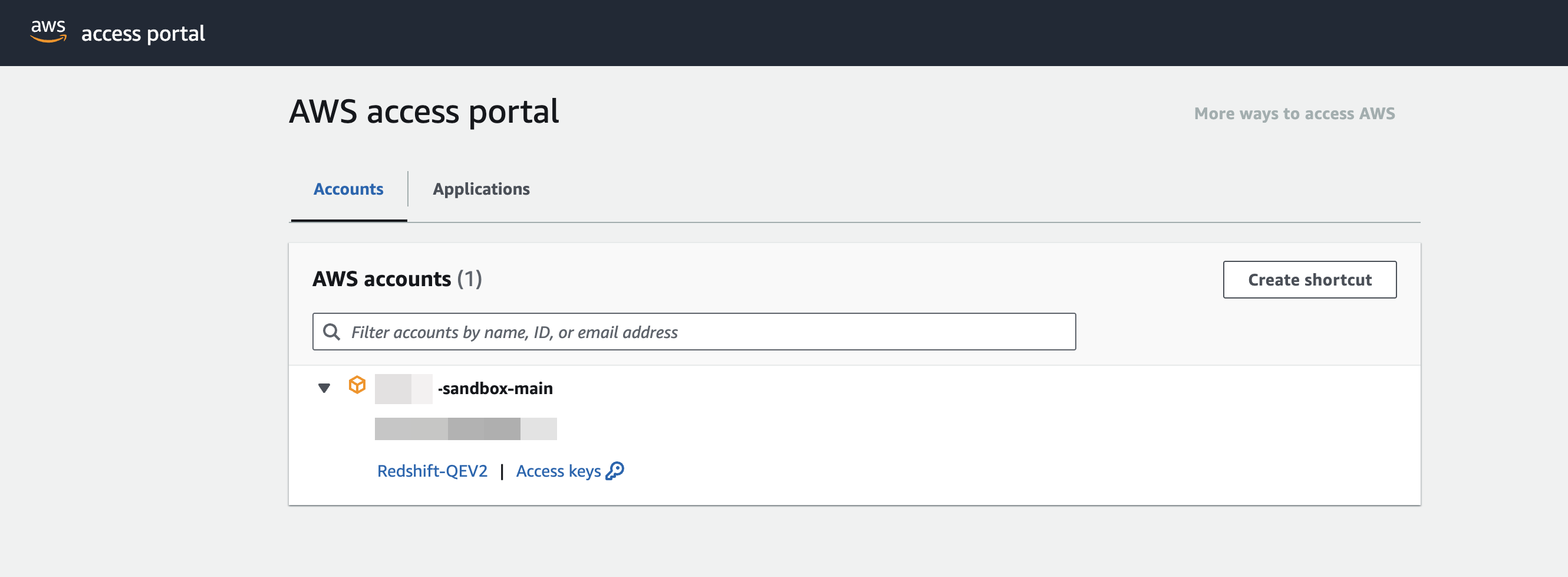

Abra uma nova janela de navegador anônimo e cole o URL.

Isso o levará ao seu portal de AWS acesso, garantindo que você esteja fazendo login com um usuário do IAM Identity Center.

Para obter mais informações sobre o conjunto de permissões, consulte Gerencie Contas da AWS com conjuntos de permissões.

-

Permita que usuários federados acessem o Editor de Consultas V2 do Redshift.

-

Na conta AWS Organizations de gerenciamento, abra o console do IAM Identity Center.

-

No painel de navegação, em Permissões de várias contas, escolha Contas da AWS.

-

Na Contas da AWS página, selecione Conta da AWS aquele ao qual você deseja atribuir acesso.

-

Escolha Atribuir usuários ou grupos.

-

Na página Atribuir usuários e grupos, escolha os usuários e/ou grupos para os quais deseja criar o conjunto de permissões. Em seguida, escolha Próximo.

-

Na página Atribuir conjuntos de permissões, escolha o conjunto de permissões que você criou na etapa anterior. Em seguida, escolha Próximo.

-

Na página Revisar e enviar atribuições, revise as seleções e escolha Enviar.

-

Tarefas executadas por um administrador do Amazon Redshift

A habilitação da propagação de identidade confiável para o Amazon Redshift exige que um administrador de cluster do Amazon Redshift ou administrador do Amazon Redshift sem servidor execute várias tarefas no console do Amazon Redshift. Para obter mais informações, consulte Integrar o provedor de identidades (IdP) com o Editor de Consultas V2 do Amazon Redshift e o cliente SQL usando o IAM Identity Center para um login único direto