As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Configuração única de um aplicativo de federação direta do IAM no Okta

Uma conta da Okta com a qual você possa fazer login como usuário com permissões administrativas.

No Okta Admin Console, em Applications, escolha Applications,

Escolha Browse App Catalog. Pesquise e escolha AWS Account Federation. Escolha Add integration.

Configure a federação direta do IAM AWS seguindo as etapas em Como configurar o SAML 2.0 para federação de AWS contas

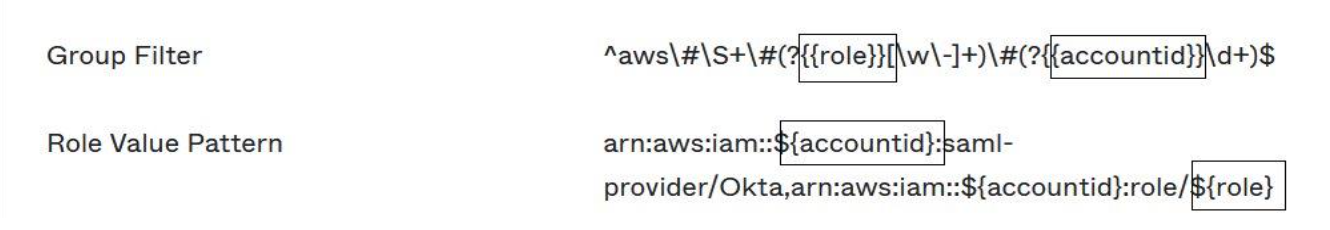

. Na guia Sign-On Options, selecione SAML 2.0 e insira as configurações de Group Filter e Role Value Pattern. O nome do grupo para o diretório do usuário depende do filtro que você configura.

Na figura acima, a

rolevariável é para o perfil de operações de emergência em sua conta de acesso de emergência. Por exemplo, se você criar aEmergencyAccess_Role1_ROfunção (conforme descrito na tabela de mapeamento) em Conta da AWS123456789012, e se a configuração do filtro de grupo estiver configurada conforme mostrado na figura acima, o nome do seu grupo deverá seraws#EmergencyAccess_Role1_RO#123456789012.Em seu diretório (por exemplo, seu diretório no Active Directory), crie o grupo de acesso de emergência e especifique um nome para o diretório (por exemplo,

aws#EmergencyAccess_Role1_RO#123456789012). Atribua seus usuários a esse grupo usando seu mecanismo de provisionamento existente.Na conta de acesso de emergência, configure uma política de confiança personalizada que forneça as permissões necessárias para que o perfil de acesso de emergência seja assumido durante uma interrupção. Veja a seguir um exemplo de declaração de uma política de confiança personalizada anexada ao

EmergencyAccess_Role1_ROperfil. Para ver uma ilustração, consulte a conta de emergência no diagrama em Como criar um mapeamento emergencial de funções, contas e grupos.Veja a seguir um exemplo de declaração de uma política de confiança personalizada anexada ao perfil

EmergencyAccess_Role1_RO. Para ver uma ilustração, consulte a conta de emergência no diagrama em Como criar um mapeamento emergencial de funções, contas e grupos.Nas contas de workload, configure uma política de confiança personalizada. Veja a seguir um exemplo de declaração de uma política de confiança personalizada anexada ao perfil

EmergencyAccess_RO. Neste exemplo, a conta123456789012é a conta de acesso de emergência. Para ver uma ilustração, consulte a conta de workload no diagrama abaixo Como criar um mapeamento emergencial de funções, contas e grupos.nota

A maioria IdPs permite que você mantenha a integração de aplicativos desativada até que seja necessária. Recomendamos que você mantenha o aplicativo de federação direta do IAM desativado em seu IdP até que seja necessário para acesso de emergência.