As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Selecionar atributos para controle de acesso

Use o procedimento a seguir para configurar atributos para sua configuração de ABAC.

Para selecionar seus atributos usando o console do IAM Identity Center

-

Abra o console do IAM Identity Center

. -

Escolha Configurações.

-

Na página Configurações, escolha a guia Atributos para controle de acesso e, em seguida, escolha Gerenciar atributos.

-

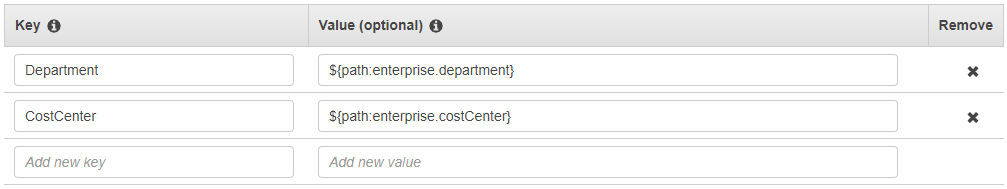

Na página Atributos para controle de acesso, escolha Adicionar atributo e insira os detalhes da Chave e do Valor. É aqui que você mapeará o atributo proveniente da sua origem de identidade para um atributo que o IAM Identity Center passa como uma tag de sessão.

A chave representa o nome que você está dando ao atributo para uso em políticas. Pode ser qualquer nome arbitrário, mas você precisa especificar esse nome exato nas políticas que você cria para controle de acesso. Por exemplo, digamos que você esteja usando Okta (um IdP externo) como sua fonte de identidade e precise transmitir os dados do centro de custos da sua organização como tags de sessão. Em Chave, você inseriria um nome com a mesma correspondência, CostCentercomo o nome da sua chave. É importante observar que, seja qual for o nome que você escolher aqui, ele também deve ter o mesmo nome em seu

Chave da condição aws:PrincipalTag(ou seja,"ec2:ResourceTag/CostCenter": "${aws:PrincipalTag/CostCenter}").nota

Use um atributo de valor único para sua chave, por exemplo,

Manager. O IAM Identity Center não oferece suporte a atributos de vários valores para ABAC, por exemplo,Manager, IT Systems.O valor representa o conteúdo do atributo proveniente da sua fonte de identidade configurada. Aqui você pode inserir qualquer valor da tabela de origem de identidade apropriada listada em Mapeamento de atributos entre o IAM Identity Center e o diretório de provedores de identidades externos. Por exemplo, usando o contexto fornecido no exemplo mencionado acima, você analisaria a lista de atributos de IdP suportados e determinaria que a correspondência mais próxima de um atributo suportado seria

${path:enterprise.costCenter}e, em seguida, iria inseri-la no campo Valor. Consulte a captura de tela fornecida acima para referência. Observe que você não pode usar valores de atributos externos do IdP fora dessa lista para o ABAC, a menos que use a opção de transmitir atributos por meio da asserção SAML. -

Escolha Salvar alterações.

Agora que você configurou o mapeamento de seus atributos de controle de acesso, você precisa concluir o processo de configuração do ABAC. Para fazer isso, crie suas regras ABAC e adicione-as às políticas baseadas em and/or recursos de seus conjuntos de permissões. Isso é necessário para que você possa conceder acesso aos recursos AWS às identidades dos usuários. Para obter mais informações, consulte Criar políticas de permissão para ABAC no IAM Identify Center.