As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Buckets do Amazon S3

Tópicos

Monte um bucket Amazon S3

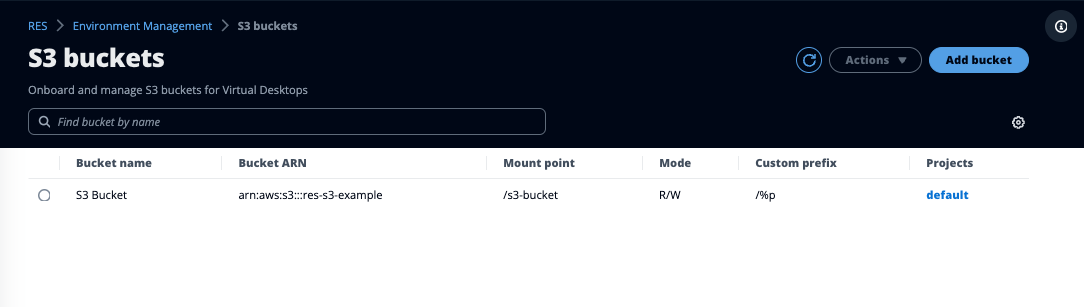

O Research and Engineering Studio (RES) suporta a montagem de buckets do Amazon S3 em instâncias de infraestrutura de desktop virtual (VDI) Linux. Os administradores do RES podem integrar buckets do S3 ao RES, anexá-los aos projetos, editar suas configurações e remover buckets na guia buckets do S3 em Gerenciamento do ambiente.

O painel de buckets S3 fornece uma lista de buckets S3 integrados disponíveis para você. No painel de buckets do S3, você pode:

-

Use Adicionar bucket para integrar um bucket S3 ao RES.

-

Selecione um bucket do S3 e use o menu Ações para:

-

Editar um bucket

-

Remova um balde

-

-

Use o campo de pesquisa para pesquisar pelo nome do bucket e encontrar buckets S3 integrados.

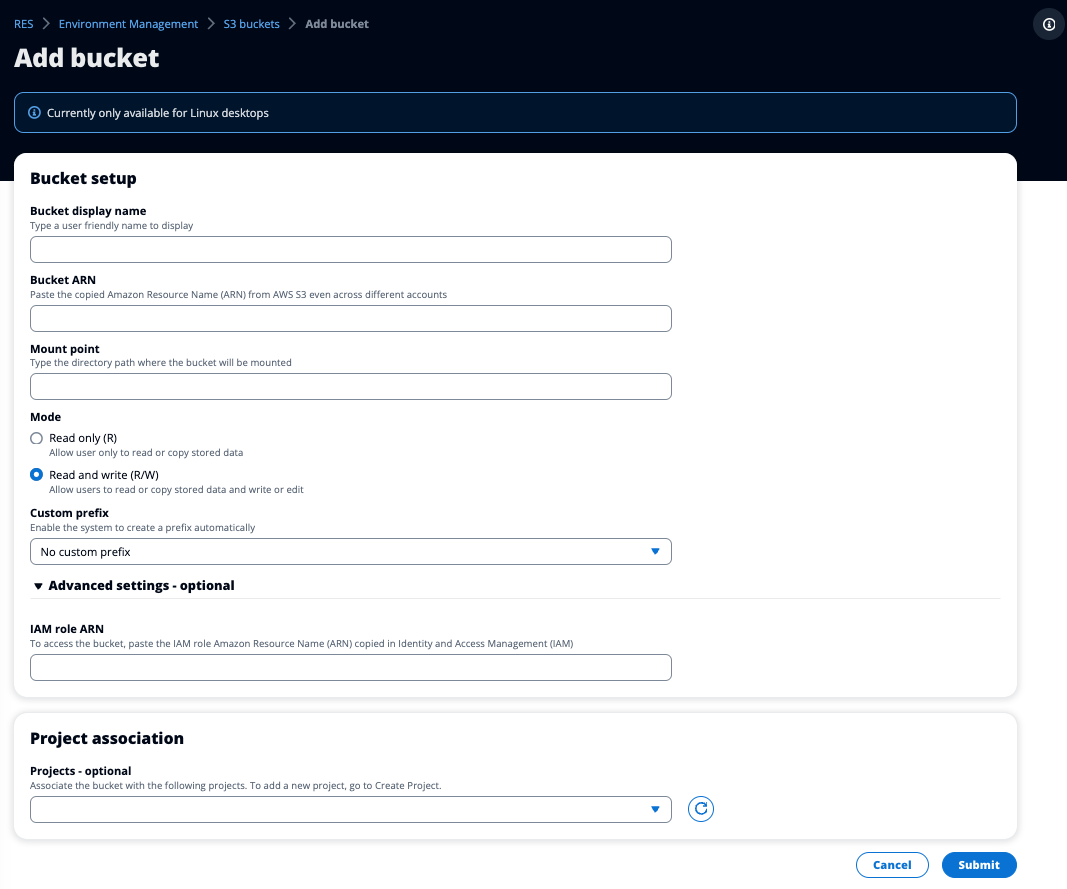

Adicionar um bucket do Amazon S3

Para adicionar um bucket S3 ao seu ambiente RES:

-

Escolha Add bucket (Adicionar bucket).

-

Insira os detalhes do bucket, como nome do bucket, ARN e ponto de montagem.

Importante

-

O ARN do bucket, o ponto de montagem e o modo fornecidos não podem ser alterados após a criação.

-

O ARN do bucket pode conter um prefixo que isolará o bucket S3 integrado desse prefixo.

-

-

Selecione um modo para integrar seu bucket.

Importante

-

Consulte Isolamento de dados para obter mais informações relacionadas ao isolamento de dados com modos específicos.

-

-

Em Opções avançadas, você pode fornecer um ARN de função do IAM para montar os buckets para acesso entre contas. Siga as etapas Acesso ao bucket entre contas para criar a função do IAM necessária para acesso entre contas.

-

(Opcional) Associe o bucket aos projetos, que podem ser alterados posteriormente. No entanto, um bucket do S3 não pode ser montado nas sessões de VDI existentes de um projeto. Somente as sessões iniciadas após o projeto ter sido associado ao bucket montarão o bucket.

-

Selecione Enviar.

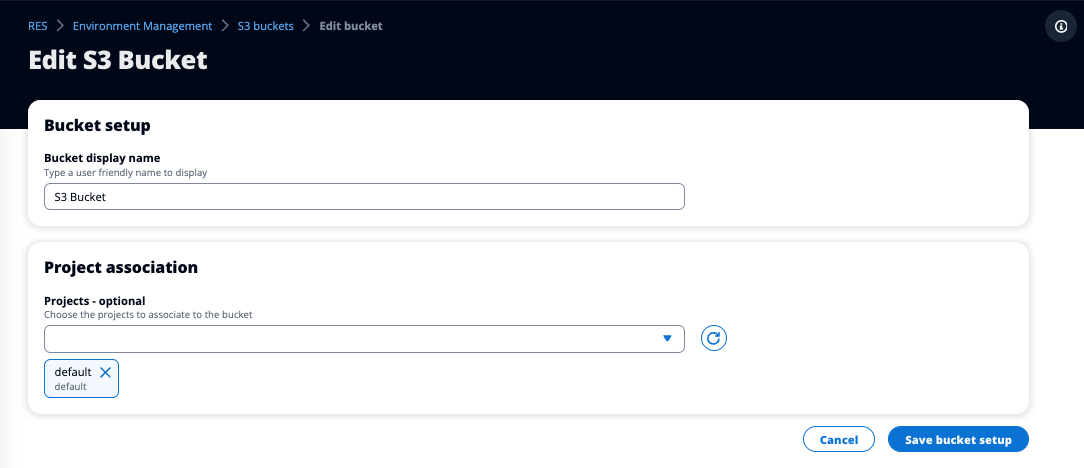

Editar um bucket do Amazon S3

-

Selecione um bucket do S3 na lista de buckets do S3.

-

No menu Ações, escolha Editar.

-

Insira suas atualizações.

Importante

-

Associar um projeto a um bucket S3 não montará o bucket nas instâncias existentes da infraestrutura de desktop virtual (VDI) desse projeto. O bucket só será montado em sessões de VDI iniciadas em um projeto após o bucket ter sido associado a esse projeto.

-

Desassociar um projeto de um bucket do S3 não afetará os dados no bucket do S3, mas fará com que os usuários de desktop percam o acesso a esses dados.

-

-

Escolha Salvar configuração do bucket.

Remover um bucket do Amazon S3

-

Selecione um bucket do S3 na lista de buckets do S3.

-

No menu Ações, escolha Remover.

Importante

-

Primeiro, você deve remover todas as associações de projetos do bucket.

-

A operação de remoção não afeta os dados no bucket do S3. Ele remove apenas a associação do bucket do S3 com o RES.

-

A remoção de um bucket fará com que as sessões de VDI existentes percam o acesso ao conteúdo desse bucket quando as credenciais da sessão expirarem (aproximadamente 1 hora).

-

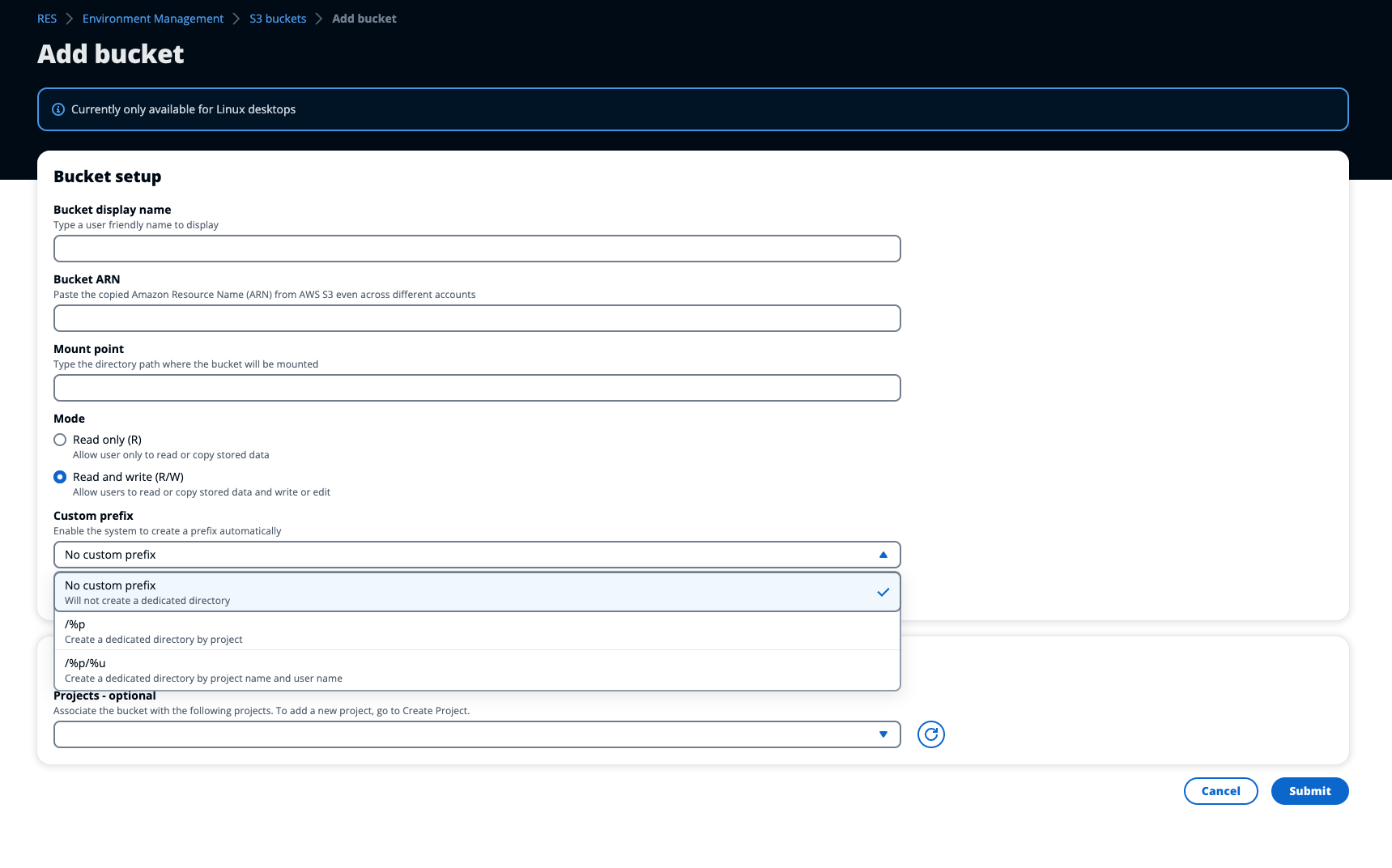

Isolamento de dados

Ao adicionar um bucket do S3 ao RES, você tem opções para isolar os dados dentro do bucket para projetos e usuários específicos. Na página Adicionar bucket, você pode escolher um modo de Somente leitura (R) ou Leitura e gravação (R/W).

Somente leitura

Se Read Only (R) for selecionado, o isolamento de dados será imposto com base no prefixo do ARN do bucket (Amazon Resource Name). Por exemplo, se um administrador adicionar um bucket ao RES usando o ARN arn:aws:s3::: e associar esse bucket ao Projeto A e ao Projeto B, os usuários que iniciam a VDIs partir do Projeto A e do Projeto B só poderão ler os dados localizados bucket-name/example-data/bucket-name abaixo do caminho. /example-data Eles não terão acesso aos dados fora desse caminho. Se não houver prefixo anexado ao ARN do bucket, todo o bucket será disponibilizado para qualquer projeto associado a ele.

Ler e escrever

Se Read and Write (R/W) for selecionado, o isolamento de dados ainda será aplicado com base no prefixo do ARN do bucket, conforme descrito acima. Esse modo tem opções adicionais para permitir que os administradores forneçam prefixos baseados em variáveis para o bucket do S3. Quando Read and Write (R/W) selecionada, fica disponível uma seção de prefixo personalizado que oferece um menu suspenso com as seguintes opções:

Sem prefixo personalizado

/%p

/%p/%u

- Sem isolamento de dados personalizado

-

Quando

No custom prefixselecionado para Prefixo personalizado, o bucket é adicionado sem nenhum isolamento de dados personalizado. Isso permite que qualquer projeto associado ao bucket tenha acesso de leitura e gravação. Por exemplo, se um administrador adicionar um bucket ao RES usando o ARNarn:aws:s3:::bucket-nameNo custom prefixselecionado e associar esse bucket ao Projeto A e ao Projeto B, os usuários que iniciarem a VDIs partir do Projeto A e do Projeto B terão acesso irrestrito de leitura e gravação ao bucket. - Isolamento de dados em um nível por projeto

-

Quando

/%pselecionado para Prefixo personalizado, os dados no bucket são isolados para cada projeto específico associado a ele. A%pvariável representa o código do projeto. Por exemplo, se um administrador adicionar um bucket ao RES usando o ARNarn:aws:s3:::combucket-name/%pselecionado e um ponto de montagem de/bucket, e associar esse bucket ao Projeto A e ao Projeto B, o usuário A no Projeto A poderá gravar um arquivo no./bucketO usuário B no Projeto A também pode ver o arquivo no qual o usuário A escreveu/bucket. No entanto, se o usuário B iniciar uma VDI no Projeto B e examinar/bucket, ele não verá o arquivo que o usuário A escreveu, pois os dados são isolados pelo projeto. O arquivo que o usuário A escreveu é encontrado no bucket do S3 sob o prefixo,/ProjectAenquanto o usuário B só pode acessar usando/ProjectBo arquivo VDIs do Projeto B. - Isolamento de dados em nível por projeto e por usuário

-

Quando

/%p/%uselecionado para Prefixo personalizado, os dados no bucket são isolados para cada projeto específico e usuário associado a esse projeto. A%pvariável representa o código do projeto e%urepresenta o nome de usuário. Por exemplo, um administrador adiciona um bucket ao RES usando o ARNarn:aws:s3:::combucket-name/%p/%uselecionado e um ponto de montagem de./bucketEsse bucket está associado ao Projeto A e ao Projeto B. O usuário A no Projeto A pode gravar um arquivo no/bucket. Ao contrário do cenário anterior, com apenas%pisolamento, o usuário B, nesse caso, não verá o arquivo que o usuário A escreveu no Projeto A/bucket, pois os dados são isolados pelo projeto e pelo usuário. O arquivo que o usuário A escreveu é encontrado no bucket do S3 sob o prefixo,/ProjectA/UserAenquanto o usuário B só pode acessá-lo/ProjectA/UserBao usá-lo VDIs no Projeto A.

Acesso ao bucket entre contas

O RES tem a capacidade de montar buckets de outras AWS contas, desde que esses buckets tenham as permissões corretas. No cenário a seguir, um ambiente RES na Conta A deseja montar um bucket S3 na Conta B.

Etapa 1: Crie uma função do IAM na conta na qual o RES está implantado (isso será chamado de Conta A):

-

Faça login no console AWS de gerenciamento da conta RES que precisa acessar o bucket do S3 (Conta A).

-

Abra o console do IAM:

-

Navegue até o painel do IAM.

-

No painel de navegação, selecione Políticas.

-

-

Crie uma política:

-

Selecione Criar política.

-

Selecione a guia JSON.

-

Cole a seguinte política JSON (

<BUCKET-NAME>substitua pelo nome do bucket do S3 localizado na Conta B): -

Escolha Próximo.

-

-

Analise e crie a política:

-

Forneça um nome para a política (por exemplo, “S3 AccessPolicy “).

-

Adicione uma descrição opcional para explicar a finalidade da política.

-

Revise a política e selecione Criar política.

-

-

Abra o console do IAM:

-

Navegue até o painel do IAM.

-

No painel de navegação, selecione Settings (Configurações).

-

-

Crie uma função:

-

Selecione Criar perfil.

-

Escolha Política de confiança personalizada como o tipo de entidade confiável.

-

Cole a seguinte política JSON (

<ACCOUNT_ID>substitua pelo ID da conta real da Conta A,<ENVIRONMENT_NAME>pelo nome do ambiente da implantação do RES e<REGION>pela AWS região em que o RES é implantado): -

Selecione “Avançar”.

-

-

Anexe políticas de permissões:

-

Pesquise e selecione a política que você criou anteriormente.

-

Selecione “Avançar”.

-

-

Marque, revise e crie a função:

-

Insira um nome de função (por exemplo, “S3 AccessRole “).

-

Na Etapa 3, selecione Adicionar tag e, em seguida, insira a chave e o valor a seguir:

-

Chave:

res:Resource -

Valor:

s3-bucket-iam-role

-

-

Revise a função e selecione Criar função.

-

-

Use a função do IAM no RES:

-

Copie o ARN da função do IAM que você criou.

-

Faça login no console RES.

-

No painel de navegação esquerdo, selecione S3 Bucket.

-

Selecione Adicionar bucket e preencha o formulário com o ARN do bucket S3 entre contas.

-

Selecione o menu suspenso Configurações avançadas - opcional.

-

Insira o ARN da função no campo ARN da função do IAM.

-

Selecione Adicionar bucket.

-

Etapa 2: modificar a política de bucket na Conta B

-

Faça login no console AWS de gerenciamento da conta B.

-

Abra o console S3:

-

Navegue até o painel do S3.

-

Selecione o bucket ao qual você deseja conceder acesso.

-

-

Edite a política do bucket:

-

Escolha a guia Permissões e selecione Política de bucket.

-

Adicione a política a seguir para conceder à função do IAM da Conta A acesso ao bucket (

<AccountA_ID>substitua pelo ID real da conta A e<BUCKET-NAME>pelo nome do bucket S3): -

Selecione Salvar.

-

Evitando a exfiltração de dados em uma VPC privada

Para evitar que os usuários extraiam dados de buckets S3 seguros para seus próprios buckets S3 em suas contas, você pode anexar um VPC endpoint para proteger sua VPC privada. As etapas a seguir mostram como criar um VPC endpoint para o serviço S3 que ofereça suporte ao acesso aos buckets do S3 em sua conta, bem como a quaisquer contas adicionais que tenham buckets entre contas.

-

Abra o console da Amazon VPC:

-

Faça login no AWS Management Console.

-

Abra o console da Amazon VPC em. https://console.aws.amazon.com/vpc/

-

-

Crie um VPC Endpoint para S3:

-

No painel de navegação esquerdo, selecione Endpoints.

-

Selecione Criar endpoint.

-

Em Service category (Categoria de serviços), certifique-se de que a opção serviços AWS esteja selecionada.

-

No campo Nome do serviço, insira

com.amazonaws.(<region>.s3<region>substitua pela sua AWS região) ou pesquise por “S3". -

Selecione o serviço S3 na lista.

-

-

Defina as configurações do endpoint:

-

Para VPC, selecione a VPC em que você deseja criar o endpoint.

-

Para sub-redes, selecione as duas sub-redes privadas usadas para as sub-redes VDI durante a implantação.

-

Em Habilitar nome DNS, verifique se a opção está marcada. Isso permite que o nome do host DNS privado seja resolvido nas interfaces de rede do endpoint.

-

-

Configure a política para restringir o acesso:

-

Em Política, selecione Personalizado.

-

No editor de políticas, insira uma política que restrinja o acesso aos recursos em sua conta ou em uma conta específica. Aqui está um exemplo de política (

mybucketsubstitua pelo nome do bucket do S3111122223333e444455556666pela AWS conta apropriada IDs que você deseja acessar):

-

-

Crie o endpoint:

-

Examine suas configurações.

-

Selecione Criar endpoint.

-

-

Verifique o endpoint:

-

Depois que o endpoint for criado, navegue até a seção Endpoints no console da VPC.

-

Selecione o endpoint recém-criado.

-

Verifique se o estado está disponível.

-

Seguindo essas etapas, você cria um VPC endpoint que permite acesso ao S3 restrito aos recursos da sua conta ou a um ID de conta especificado.

Solução de problemas

Como verificar se um bucket não consegue ser montado em uma VDI

Se um bucket não for montado em uma VDI, há alguns locais onde você pode verificar se há erros. Siga as etapas abaixo.

-

Verifique os registros do VDI:

-

Faça login no console AWS de gerenciamento.

-

Abra o EC2 console e navegue até Instâncias.

-

Selecione a instância de VDI que você executou.

-

Conecte-se à VDI por meio do Gerenciador de Sessões.

-

Execute os seguintes comandos :

sudo su cd ~/bootstrap/logsAqui, você encontrará os registros do bootstrap. Os detalhes de qualquer falha estarão localizados no

configure.log.{time}arquivo.Além disso, verifique o

/etc/messageregistro para obter mais detalhes.

-

-

Verifique os registros personalizados do CloudWatch Lambda do Credential Broker:

-

Faça login no console AWS de gerenciamento.

-

Abra o CloudWatch console e navegue até Grupos de registros.

-

Pesquise o grupo de registros

/aws/lambda/.<stack-name>-vdc-custom-credential-broker-lambda -

Examine o primeiro grupo de registros disponível e localize quaisquer erros nos registros. Esses registros conterão detalhes sobre possíveis problemas, fornecendo credenciais personalizadas temporárias para montagem de buckets do S3.

-

-

Verifique os CloudWatch registros personalizados do API Gateway do Credential Broker:

-

Faça login no console AWS de gerenciamento.

-

Abra o CloudWatch console e navegue até Grupos de registros.

-

Pesquise o grupo de registros

<stack-name>-vdc-custom-credential-broker-lambdavdccustomcredentialbrokerapigatewayaccesslogs<nonce> -

Examine o primeiro grupo de registros disponível e localize quaisquer erros nos registros. Esses registros conterão detalhes sobre todas as solicitações e respostas ao API Gateway para obter as credenciais personalizadas necessárias para montar os buckets do S3.

-

Como editar a configuração da função do IAM de um bucket após a integração

-

Faça login no AWS DynamoDB Console

. -

Selecione a tabela:

-

No painel de navegação esquerdo, selecione Tabelas.

-

Encontre e selecione

<stack-name>.cluster-settings

-

-

Digitalize a tabela:

-

Selecione Explorar itens da tabela.

-

Verifique se a opção Escanear está selecionada.

-

-

Adicionar um filtro:

-

Selecione Filtros para abrir a seção de entrada do filtro.

-

Defina o filtro para corresponder à sua chave-

-

Atributo: insira a chave.

-

Condição: Escolha Começa com.

-

Valor: insira

shared-storage.<filesystem_id>.s3_bucket.iam_role_arn<filesystem_id>substituindo pelo valor do sistema de arquivos que precisa ser modificado.

-

-

-

Execute o escaneamento:

Selecione Executar para executar o escaneamento com o filtro.

-

Confira o valor:

Se a entrada existir, verifique se o valor está definido corretamente com o ARN correto da função do IAM.

Se a entrada não existir:

-

Selecione Criar item.

-

Insira os detalhes do item:

-

Para o atributo-chave, insira

shared-storage..<filesystem_id>.s3_bucket.iam_role_arn -

Adicione o ARN correto da função do IAM.

-

-

Selecione Salvar para adicionar o item.

-

-

Reinicie as instâncias de VDI:

Reinicialize a instância para garantir VDIs que os ARN afetados pela função incorreta do IAM sejam montados novamente.

Habilitando CloudTrail

Para ativar CloudTrail sua conta usando o CloudTrail console, siga as instruções fornecidas em Criação de uma trilha com o CloudTrail console no Guia do AWS CloudTrail usuário. CloudTrail registrará o acesso aos buckets do S3 registrando a função do IAM que os acessou. Isso pode ser vinculado a um ID de instância, que está vinculado a um projeto ou usuário.