As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Personalize o URL OCSP para AWS Private CA

nota

Este tópico é para clientes que desejam personalizar a URL pública do endpoint do respondente do Online Certificate Status Protocol (OCSP) para fins de identidade visual ou outros fins. Se você planeja usar a configuração padrão do OCSP CA privada da AWS gerenciado, pode ignorar este tópico e seguir as instruções de configuração em Configurar revogação.

Por padrão, quando você habilita o OCSP para CA privada da AWS, cada certificado emitido contém a URL do respondente AWS OCSP. Isso permite que os clientes que solicitam uma conexão criptograficamente segura enviem consultas de validação OCSP diretamente à AWS. Porém, em alguns casos, pode ser preferível indicar uma URL diferente em seus certificados e, ao mesmo tempo, enviar consultas OCSP à AWS.

nota

Para obter informações sobre como usar uma lista de revogação de certificados (CRL) como alternativa ou suplemento ao OCSP, consulte Configurar a revogação e Planejar uma lista de revogação de certificados (CRL).

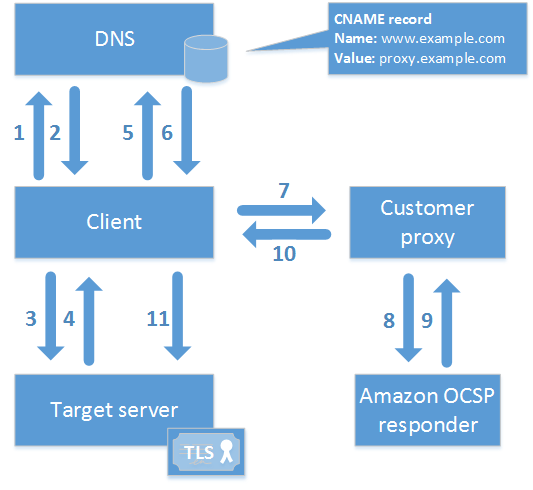

Três elementos estão envolvidos na configuração de um URL personalizado para o OCSP.

-

Configuração da CA: especifique um URL OCSP personalizado no

RevocationConfigurationpara sua CA, conforme descrito no Exemplo 2: criar uma CA com o OCSP e um CNAME personalizado habilitado em Crie uma CA privada em AWS Private CA. -

DNS: adicione um registro CNAME à configuração do domínio para mapear o URL que aparece nos certificados para o URL de um servidor proxy. Para obter mais informações, consulte Exemplo 2: criar uma CA com o OCSP e um CNAME personalizado habilitado em Crie uma CA privada em AWS Private CA.

-

Servidor proxy de encaminhamento: configure um servidor proxy que possa encaminhar de maneira transparente o tráfego OCSP recebido ao agente de resposta OCSP da AWS .

O diagrama a seguir ilustra como esses elementos funcionam em conjunto.

Conforme mostrado no diagrama, o processo de validação personalizado do OCSP envolve as etapas a seguir:

-

O cliente consulta o DNS para o domínio de destino.

-

O cliente recebe o IP de destino.

-

O cliente abre uma conexão TCP com o destino.

-

O cliente recebe o certificado TLS de destino.

-

O cliente consulta o DNS para o domínio OCSP listado no certificado.

-

O cliente recebe o IP do proxy.

-

O cliente envia a consulta OCSP para o proxy.

-

O proxy encaminha a consulta ao agente de resposta OCSP.

-

O agente de resposta retorna o status do certificado para o proxy.

-

O proxy encaminha o status do certificado ao cliente.

-

Se o certificado for válido, o cliente iniciará o handshake de TLS.

dica

Esse exemplo pode ser implementado usando a Amazon CloudFront e o Amazon Route 53 depois de configurar uma CA conforme descrito acima.

-

Em CloudFront, crie uma distribuição e configure-a da seguinte forma:

-

Crie um nome alternativo que corresponda ao CNAME personalizado.

-

Vincule o certificado a ele.

-

ocsp.acm-pca.Definido como origem.<region>.amazonaws.com.rproxy.govskope.ca-

Para usar IPv6 conexões, use o endpoint dualstack

acm-pca-ocsp.<region>.api.aws

-

-

Aplique a política

Managed-CachingDisabled. -

Defina Política de protocolo do visualizador para HTTP e HTTPS.

-

Defina Métodos HTTP permitidos como GET, HEAD, OPTIONS, PUT, POST, PATCH, DELETE.

-

-

No Route 53, crie um registro DNS que mapeie seu CNAME personalizado para a URL da CloudFront distribuição.

Usando o OCSP sobre IPv6

O URL padrão do respondente CA privada da AWS OCSP é IPv4 -only. Para usar o OCSP over IPv6, configure um URL OCSP personalizado para sua CA. O URL pode ser:

-

O FQDN do respondente PCA OCSP de pilha dupla, que assume o formato

acm-pca-ocsp.region-name.api.aws -

Um registro CNAME que você configurou para apontar para o respondente OCSP de pilha dupla, conforme explicado acima.