As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Exemplo de equipe de aplicação: criação de uma regra do AWS Config

A seguir estão alguns controles do padrão de segurança CSPM Foundational Security Best Practices (FSBP) do Security Hub pelos quais o aplicativo ou a equipe de desenvolvimento podem ser responsáveis:

-

[CloudFront.1] CloudFront as distribuições devem ter um objeto raiz padrão configurado

-

[EC2.19] Grupos de segurança não devem permitir acesso irrestrito a portas com alto risco

-

[CodeBuild.1] CodeBuild GitHub ou o repositório de origem do Bitbucket deve usar URLs OAuth

-

[ECS.4] Os contêineres do ECS devem ser executados sem privilégios

Neste exemplo, a equipe de aplicação está abordando uma descoberta para o controle EC2 FSBP .19. Esse controle verifica se o tráfego de entrada irrestrito dos grupos de segurança é acessível para as portas especificadas que o maior risco. Esse controle falhará se alguma das regras em um grupo de segurança permitir tráfego de entrada de 0.0.0.0/0 ou ::/0 para essas portas. A documentação desse controle recomenda excluir as regras que permitem esse tráfego.

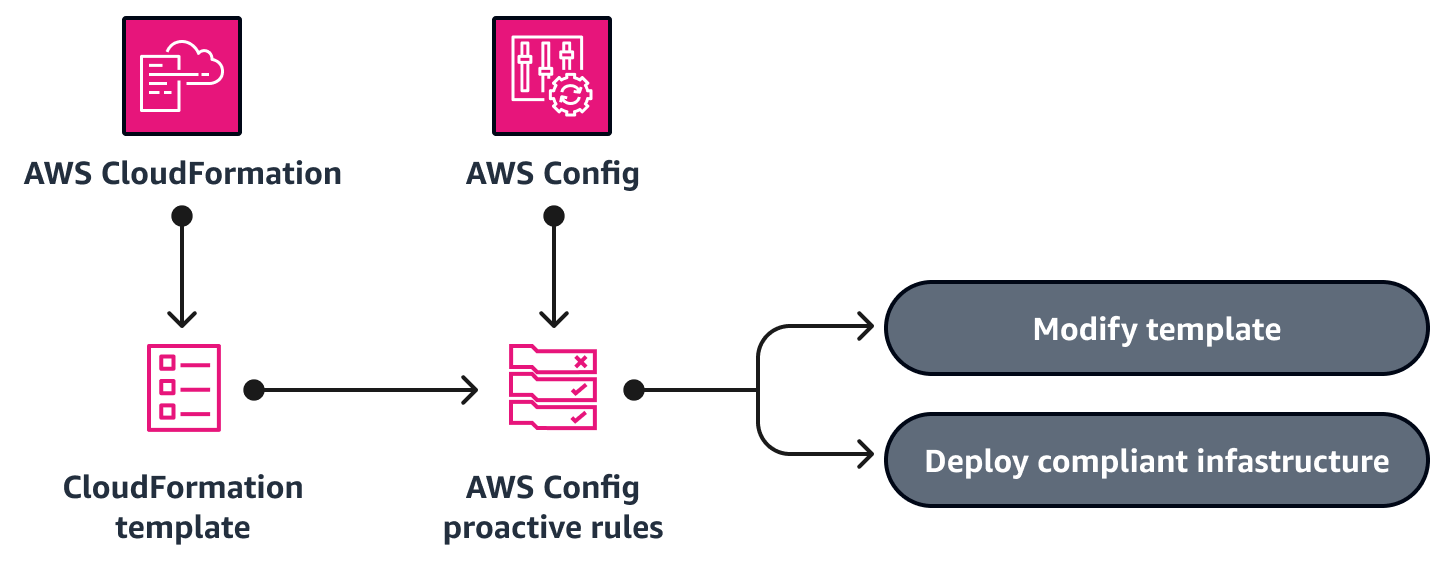

Além de abordar a regra do grupo de segurança individual, esse é um ótimo exemplo de uma descoberta que deve resultar em uma nova AWS Config regra. Ao usar o modo de avaliação proativa, você pode ajudar a evitar a implantação de regras arriscadas de grupos de segurança no futuro. O modo proativo avalia os recursos antes de serem implantados para que você possa evitar recursos mal configurados e suas descobertas de segurança associadas. Ao implementar um novo serviço ou uma nova funcionalidade, as equipes de aplicações podem executar regras no modo proativo como parte do pipeline de integração e entrega contínua (CI/CD) para identificar recursos não compatíveis. A imagem a seguir mostra como você pode usar uma AWS Config regra proativa para confirmar se a infraestrutura definida em um AWS CloudFormation modelo está em conformidade.

Outra eficiência importante pode ser obtida neste exemplo. Quando uma equipe de aplicativos cria uma AWS Config regra proativa, ela pode compartilhá-la em um repositório de código comum para que outras equipes de aplicativos possam usá-la.

Cada descoberta associada a um controle CSPM do Security Hub contém detalhes sobre a descoberta e um link para as instruções para remediar o problema. Embora as equipes da nuvem possam encontrar descobertas que exijam uma remediação manual e única, quando apropriado, recomendamos criar verificações proativas que identifiquem os problemas o mais cedo possível no processo de desenvolvimento.