As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Conta gerencial da organização

Pesquisa

Gostaríamos muito de ouvir você. Forneça feedback sobre o AWS PRA respondendo a uma breve pesquisa

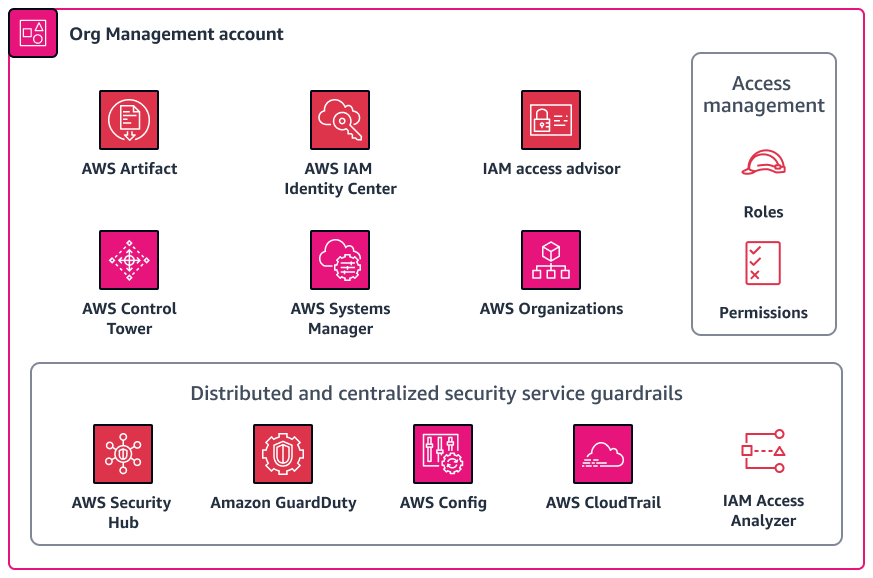

A conta gerencial da organização é usada principalmente para gerenciar a variação da configuração de recursos dos controles básicos de privacidade em todas as contas da sua organização, que é gerenciada pelo AWS Organizations. Essa conta também é onde você pode implantar novas contas de membros de forma consistente, com muitos dos mesmos controles de segurança e privacidade. Para obter mais informações sobre essa conta, consulte a Arquitetura AWS de Referência de Segurança (AWS SRA). O diagrama a seguir ilustra os serviços de AWS segurança e privacidade configurados na conta de gerenciamento da organização.

Esta seção fornece informações mais detalhadas sobre os seguintes Serviços da AWS que são usados nessa conta:

AWS Artifact

O AWS Artifact pode ajudar você com auditorias fornecendo downloads sob demanda de documentos e segurança e conformidade da AWS . Para obter mais informações sobre como esse serviço é usado em um contexto de segurança, consulte o AWS Security Reference Architecture.

Isso AWS service (Serviço da AWS) ajuda você a entender os controles que você herda AWS e a determinar quais controles podem estar faltando para você implementar em seu ambiente. AWS Artifact fornece acesso a relatórios AWS de segurança e conformidade, como relatórios de controles do sistema e da organização (SOC) e relatórios do setor de cartões de pagamento (PCI). Ele também fornece acesso a certificações de órgãos de credenciamento em todas as regiões e setores de conformidade que validam a implementação e a eficácia operacional dos controles. AWS Usando AWS Artifact, você pode fornecer os artefatos de AWS auditoria aos seus auditores ou reguladores como evidência dos controles de AWS segurança e privacidade. Os relatórios a seguir podem ser úteis para demonstrar a eficácia dos controles de privacidade da AWS :

-

Relatório de privacidade SOC 2 tipo 2 — Este relatório demonstra a eficácia dos AWS controles sobre como os dados pessoais são coletados, usados, retidos, divulgados e descartados. Há também um relatório SOC 3 Privacidade,

que é uma descrição menos detalhada dos controles de privacidade do SOC 2. Para obter mais informações, consulte as Perguntas frequentes sobre o SOC . -

Catálogo de controles de conformidade de computação em nuvem (C5): este relatório foi criado pela autoridade nacional de segurança cibernética da Alemanha, Bundesamt für Sicherheit in der Informationstechnik (BSI). Ele detalha os controles de segurança que a AWS implementou para atender aos requisitos do C5. Também inclui requisitos adicionais de controle de privacidade relacionados à localização de dados, ao provisionamento de serviços, ao local de jurisdição e às obrigações de divulgação de informações.

-

Relatório de certificação ISO/IEC 27701:2019: a ISO/IEC 27701:2019

descreve os requisitos e as diretrizes para estabelecer e melhorar continuamente um sistema de gerenciamento de informações de privacidade (PIMS). Esse relatório detalha o escopo dessa certificação e pode servir como prova de AWS certificação. Para obter mais informações sobre esse padrão, consulte ISO/IEC 27701:2019 (site da ISO).

AWS Control Tower

AWS Control Towerajuda você a configurar e controlar um ambiente de AWS várias contas que segue as práticas prescritivas recomendadas de segurança. Para obter mais informações sobre como esse serviço é usado em um contexto de segurança, consulte o AWS Security Reference Architecture.

Em AWS Control Tower, você também pode automatizar a implantação de muitos controles proativos, preventivos e de deteção, também conhecidos como grades de proteção, que se alinham aos seus requisitos de privacidade de dados, especificamente para residência e soberania de dados. Por exemplo, você pode especificar barreiras de proteção que limitam a transferência de dados somente às Regiões da AWS aprovadas. Para um controle ainda mais granular, você pode escolher entre mais de 17 grades de proteção projetadas para controlar a residência dos dados, como Proibir conexões Amazon Virtual Private Network (VPN), Proibir o acesso à Internet para uma instância do Amazon VPC e Negar acesso com base na solicitação. AWS Região da AWS Essas grades de proteção consistem em vários AWS CloudFormation ganchos, políticas de controle de serviços e AWS Config regras que podem ser implantadas uniformemente em sua organização. Para obter mais informações, consulte Controles que aprimoram a proteção da residência de dados na AWS Control Tower documentação.

Para soberania de dados, AWS Control Tower atualmente fornece controles preventivos, como Exigir que um volume anexado do Amazon EBS esteja configurado para criptografar dados em repouso e Exigir que uma política AWS KMS chave tenha uma declaração que limite a criação de concessões a. AWS KMS Serviços da AWS Os controles de soberania são mais amplos do que apenas controles de residência de dados. Eles ajudam a evitar ações que possam violar a residência de dados, a restrição granular de acesso, a criptografia e os requisitos de resiliência. Para obter mais informações, consulte Preventive controls that assist with digital sovereignty na documentação do AWS Control Tower .

Se você precisar implantar barreiras de privacidade além dos controles de residência e soberania de dados, AWS Control Tower inclua vários controles obrigatórios. Esses controles são implantados por padrão em todas as UO quando você configura a zona de pouso. Muitos desses são controles preventivos projetados para proteger os registros, como não permitir a exclusão do arquivo de registros e ativar a validação de integridade do arquivo de log. CloudTrail

AWS Control Tower também é integrado AWS Security Hub CSPM para fornecer controles de detetive. Esses controles são conhecidos como Service-Managed Standard:. AWS Control Tower Você pode usar esses controles para monitorar o desvio de configuração de controles de suporte à privacidade, como criptografia em repouso para as instâncias de banco de dados do Amazon Relational Database Service (Amazon RDS).

AWS Organizations

O AWS PRA usa AWS Organizations para gerenciar centralmente todas as contas dentro da arquitetura. Para obter mais informações, consulte O AWS Organizations e a estrutura de contas dedicadas neste guia. Em AWS Organizations, você pode usar políticas de controle de serviços (SCPs) e políticas de gerenciamento para ajudar a proteger os dados pessoais e a privacidade.

Políticas de controle de serviços (SCPs)

As políticas de controle de serviço (SCPs) são um tipo de política organizacional que você pode usar para gerenciar permissões em sua organização. Eles fornecem controle centralizado sobre o máximo de permissões disponíveis para funções e usuários AWS Identity and Access Management (IAM) na conta de destino, na unidade organizacional (OU) ou na organização inteira. Você pode criar e se inscrever a SCPs partir da conta de gerenciamento da organização.

Você pode usar AWS Control Tower para implantar SCPs uniformemente em suas contas. Para obter mais informações sobre os controles de residência de dados pelos quais você pode se inscrever AWS Control Tower, consulte AWS Control Tower este guia. AWS Control Tower inclui um complemento completo de medidas preventivas SCPs. Se o AWS Control Tower não for usado atualmente em sua organização, você também pode implantar esses controles manualmente.

Usando SCPs para atender aos requisitos de residência de dados

É comum gerenciar os requisitos de residência de dados pessoais armazenando e processando dados em uma região geográfica específica. Para verificar se os requisitos exclusivos de residência de dados de uma jurisdição foram atendidos, recomendamos que você trabalhe em estreita colaboração com sua equipe regulatória para confirmar seus requisitos. Quando esses requisitos são determinados, há vários controles AWS básicos de privacidade que podem ajudar no suporte. Por exemplo, você pode usar SCPs para limitar o que Regiões da AWS pode ser usado para processar e armazenar dados. Para ver um exemplo de política, consulte Restringir as transferências de dados entre Regiões da AWS neste guia.

Usando SCPs para restringir chamadas de API de alto risco

É importante entender quais controles de segurança e privacidade são responsáveis e pelos quais você AWS é responsável. Por exemplo, você é responsável pelos resultados das chamadas de API que podem ser feitas em relação aos Serviços da AWS que você usa. Você também é responsável por entender quais dessas chamadas podem resultar em alterações em sua postura de segurança ou privacidade. Se você está preocupado em manter uma certa postura de segurança e privacidade, você pode habilitar SCPs essa negação de determinadas chamadas de API. Essas chamadas de API podem ter implicações, como divulgação não intencional de dados pessoais ou violações de transferências transfronteiriças específicas de dados. Por exemplo, você pode querer proibir as seguintes chamadas de API:

-

Habilitação do acesso público aos buckets do Amazon Simple Storage Service (Amazon S3)

-

Desabilitar a Amazon GuardDuty ou criar regras de supressão para descobertas de exfiltração de dados, como a descoberta de Trojan://Exfiltration EC2 DNSData

-

Excluindo regras de AWS WAF exfiltração de dados

-

Compartilhamento público de snapshots do Amazon Elastic Block Store (Amazon EBS).

-

Remoção de uma conta de membro da organização

-

Desassociando o Amazon CodeGuru Reviewer de um repositório

Políticas de gerenciamento

As políticas de gerenciamento do AWS Organizations podem ajudá-lo a configurar Serviços da AWS e gerenciar centralmente seus recursos. Os tipos de política de gerenciamento que você escolhe determinam como as políticas afetam OUs as contas que as herdam. As políticas de tags são um exemplo de política de AWS Organizations gerenciamento diretamente relacionada à privacidade.

Uso das políticas de marcação

As tags são pares de valores-chave que ajudam você a gerenciar, identificar, organizar, pesquisar e filtrar AWS recursos. Pode ser útil aplicar tags que diferenciem os recursos na sua organização que lidam com dados pessoais. O uso de tags é compatível com muitas das soluções de privacidade deste guia. Por exemplo, talvez você queira aplicar uma tag que indique a classificação geral dos dados que estão sendo processados ou armazenados no recurso. Você pode escrever políticas de controle de acesso por atributo (ABAC) que limitem o acesso a recursos que têm uma tag ou um conjunto de tags específicas. Por exemplo, sua política pode especificar que o perfil SysAdmin não pode acessar recursos que tenham a tag dataclassification:4. Para obter mais informações e um tutorial, consulte Definir permissões para acessar AWS recursos com base em tags na documentação do IAM. Além disso, se sua organização usa o AWS Backup para aplicar políticas de retenção de dados amplamente em seus backups em muitas contas, você pode aplicar uma tag que coloque esse recurso dentro do escopo dessa política de backup.

As políticas de marcação ajudam você a manter as tags consistentes em toda a organização. Em uma política de marcação, você especifica regras que se aplicam aos recursos quando eles são marcados. Por exemplo, você pode exigir que os recursos sejam marcados com chaves específicas, como DataClassification ou DataSteward, e você pode especificar tratamentos de caso ou valores válidos para chaves. Você também pode usar a imposição para impedir que solicitações de marcação não compatíveis sejam concluídas.

Ao usar tags como um componente principal da sua estratégia de controle de privacidade, considere o seguinte:

-

Considere as implicações de colocar dados pessoais ou outros tipos de dados sensíveis em chaves ou valores de tags. Quando você entra em contato AWS para obter assistência técnica, AWS pode analisar tags e outros identificadores de recursos para ajudar a resolver o problema. Os dados da tag não são criptografados e Serviços da AWS, por exemplo Gerenciamento de Faturamento e Custos da AWS, podem lê-los. Portanto, talvez você queira desidentificar os valores das tags e depois reidentificá-los usando um sistema que você controla, como um sistema de gerenciamento de serviços de TI (ITSM). AWS recomenda não incluir informações de identificação pessoal nas etiquetas.

-

Considere que alguns valores de tags precisam ser imutáveis (não modificáveis) para evitar a evasão de controles técnicos, como condições ABAC que dependem de tags.