As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Conta de segurança OU — Log Archive

Pesquisa

Gostaríamos muito de ouvir de você. Forneça feedback sobre o AWS PRA respondendo a uma breve pesquisa

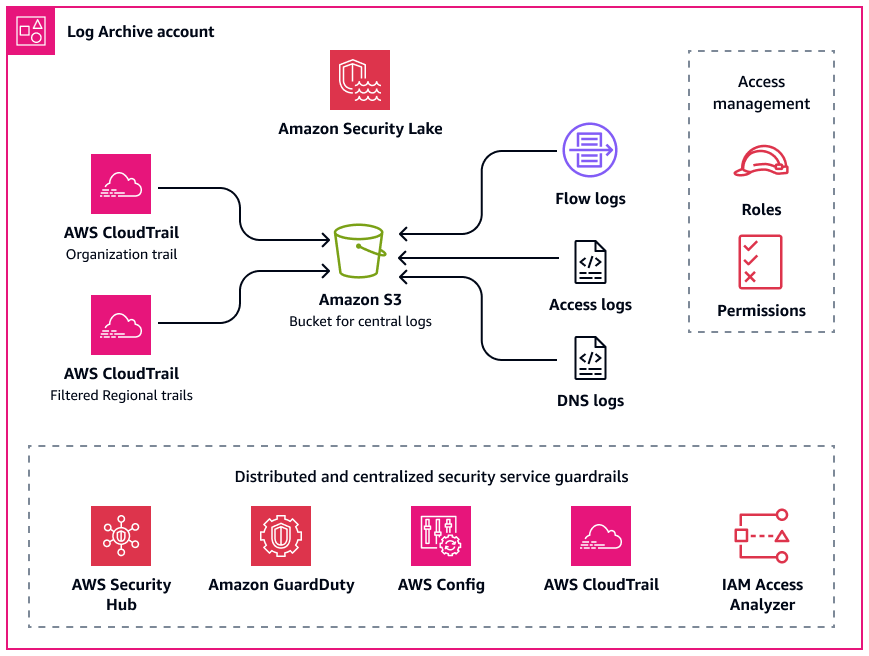

A conta Log Archive é onde você centraliza os tipos de log de infraestrutura, serviços e aplicativos. Para obter mais informações sobre essa conta, consulte a Arquitetura AWS de Referência de Segurança (AWS SRA). Com uma conta dedicada para registros, você pode aplicar alertas consistentes em todos os tipos de registros e confirmar que os respondentes a incidentes podem acessar um conjunto desses registros em um só lugar. Você também pode configurar controles de segurança e políticas de retenção de dados em um só lugar, o que pode simplificar a sobrecarga operacional de privacidade. O diagrama a seguir ilustra os serviços AWS de segurança e privacidade configurados na conta do Log Archive.

Armazenamento centralizado de registros

Arquivos de log (como AWS CloudTrail registros) podem conter informações que podem ser consideradas dados pessoais. Algumas organizações optam por usar uma trilha organizacional para agregar CloudTrail registros entre Regiões da AWS contas em um local central, para fins de visibilidade. Para obter mais informações, consulte AWS CloudTrail neste guia. Ao implementar a centralização de CloudTrail registros, os registros normalmente são armazenados em um bucket do Amazon Simple Storage Service (Amazon S3) em uma única região.

Dependendo da definição de dados pessoais de sua organização, de suas obrigações contratuais com seus clientes e dos regulamentos de privacidade regionais aplicáveis, talvez seja necessário considerar transferências de dados internacionais quando se trata de agregação de registros. Determine se os dados pessoais nos vários tipos de registro se enquadram nessas restrições. Por exemplo, CloudTrail os registros podem conter dados de funcionários de sua organização, mas podem não conter dados pessoais de seus clientes. Se sua organização precisar aderir aos requisitos restritos de transferência de dados, as seguintes opções podem ajudar no suporte:

-

Se sua organização estiver fornecendo serviços Nuvem AWS para titulares de dados em vários países, você pode optar por agregar todos os registros no país que tenha os requisitos de residência de dados mais rigorosos. Por exemplo, se você estiver operando na Alemanha e ela tiver os requisitos mais rigorosos, você pode agregar dados em um bucket do S3 para que

eu-central-1Região da AWS os dados coletados na Alemanha não saiam das fronteiras da Alemanha. Para essa opção, você pode configurar uma única trilha organizacional CloudTrail que agregue registros de todas as contas e Regiões da AWS da região de destino. -

Redija os dados pessoais que precisam permanecer Região da AWS antes de serem copiados e agregados em outra região. Por exemplo, você pode mascarar os dados pessoais na região anfitriã do aplicativo antes de transferir os registros para uma região diferente. Para obter mais informações sobre como mascarar dados pessoais, consulte a Amazon Data Firehose seção deste guia.

-

Se você tiver preocupações rigorosas com a soberania de dados, poderá manter uma landing zone separada com várias contas que imponha esses requisitos Região da AWS . Dessa forma, você pode simplificar a configuração do landing zone na região para o registro centralizado. Ele também fornece benefícios adicionais de segregação de infraestrutura e ajuda a manter o registro local em sua própria região. Trabalhe com seu advogado para determinar quais dados pessoais estão no escopo e quais Region-to-Region transferências são permitidas. Para obter mais informações, consulte Elaboração de estratégias para expansão global neste guia.

Por meio de registros de serviços, registros de aplicativos e registros do sistema operacional (SO), você pode usar CloudWatch a Amazon para monitorar Serviços da AWS nossos recursos em sua conta e região correspondentes por padrão. Muitos optam por centralizar esses registros e métricas de várias contas e regiões em uma única conta. Por padrão, esses registros persistem na conta correspondente e na região de origem. Para centralização, você pode usar filtros de assinatura e tarefas de exportação do Amazon S3 para compartilhar dados em um local centralizado. Talvez seja importante incluir os filtros e as tarefas de exportação adequados ao agregar registros de uma carga de trabalho que tenha requisitos de transferência de dados transfronteiriça. Se os registros de acesso de uma carga de trabalho contiverem dados pessoais, talvez seja necessário garantir que eles sejam transferidos ou retidos em contas e regiões específicas.

Amazon Security Lake

Conforme recomendado no AWS SRA, talvez você queira usar a conta do Log Archive como a conta de administrador delegado do Amazon Security Lake. Quando você faz isso, o Security Lake coleta registros compatíveis em buckets dedicados do Amazon S3 na mesma conta que outros registros de segurança recomendados pela SRA.

Do ponto de vista da privacidade, é importante que seus respondentes a incidentes tenham acesso aos registros de seus AWS ambientes, provedores de SaaS, locais, fontes na nuvem e fontes de terceiros. Isso os ajuda a bloquear e corrigir mais rapidamente o acesso não autorizado aos dados pessoais. As mesmas considerações sobre o armazenamento de registros provavelmente se aplicam à residência de registros e à movimentação regional dentro do Amazon Security Lake. Isso ocorre porque o Security Lake coleta registros e eventos de segurança do local Regiões da AWS em que você ativou o serviço. Para cumprir os requisitos de residência de dados, considere sua configuração de regiões cumulativas.Uma região cumulativa é uma região em que o Security Lake consolida dados de uma ou mais regiões contribuintes, que você seleciona. Talvez sua organização precise se alinhar aos requisitos regionais de conformidade para residência de dados antes que você possa configurar o Security Lake e agrupar regiões.