As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Implemente a autenticação SAML 2.0 para a Amazon WorkSpaces usando Auth0 e AWS Managed Microsoft AD

Siva Vinnakota e Shantanu Padhye, da Amazon Web Services

Resumo

Esse padrão explora como você pode integrar o Auth0 AWS Directory Service for Microsoft Active Directory para criar uma solução robusta de autenticação SAML 2.0 para seu ambiente Amazon. WorkSpaces Ele explica como estabelecer uma federação entre eles Serviços da AWS para habilitar recursos avançados, como autenticação multifator (MFA) e fluxos de login personalizados, preservando o acesso contínuo ao desktop. AWS Managed Microsoft AD Se você está gerenciando apenas alguns usuários ou milhares, essa integração ajuda a fornecer flexibilidade e segurança para sua organização. Esse padrão fornece as etapas do processo de configuração para que você possa implementar essa solução em seu próprio ambiente.

Pré-requisitos e limitações

Pré-requisitos

Um ativo Conta da AWS

AWS Managed Microsoft AD

Um desktop provisionado no Amazon WorkSpaces Personal que está associado ao AWS Managed Microsoft AD

Uma instância do Amazon Elastic Compute Cloud (Amazon EC2)

Uma conta Auth0

Limitações

Alguns Serviços da AWS não estão disponíveis em todos Regiões da AWS. Para ver a disponibilidade da região, consulte Serviços da AWS por região

Arquitetura

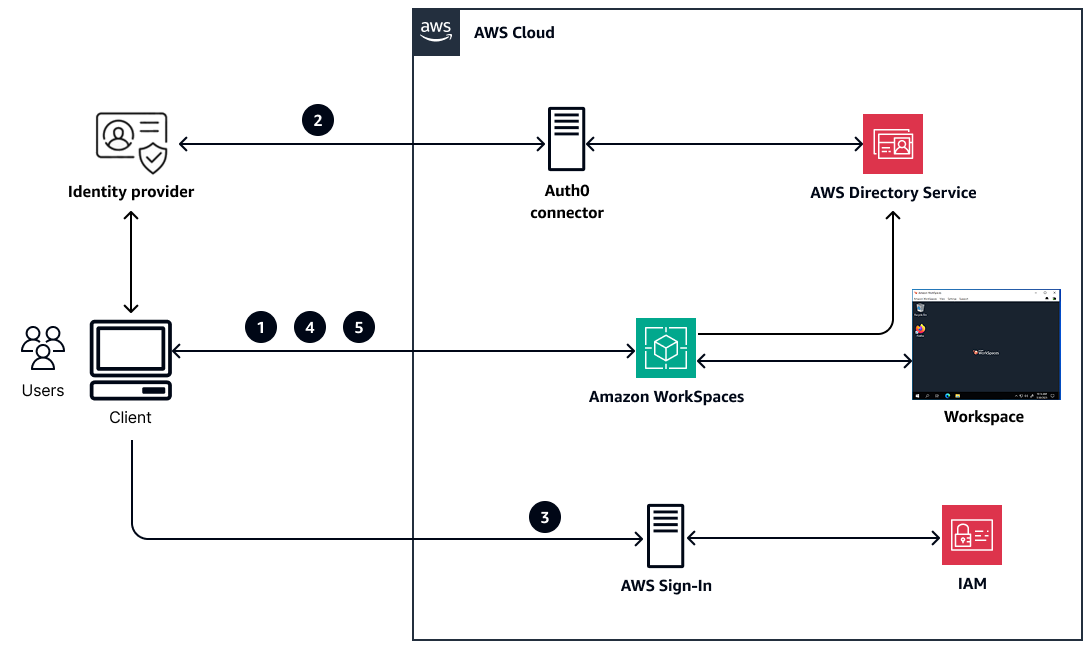

O processo de autenticação SAML 2.0 para um aplicativo WorkSpaces cliente consiste em cinco etapas que são ilustradas no diagrama a seguir. Essas etapas representam um fluxo de trabalho típico para fazer login. Você pode usar essa abordagem distribuída para autenticação depois de seguir as instruções desse padrão, para ajudar a fornecer um método estruturado e seguro para o acesso do usuário.

Fluxo de trabalho:

Registro. O usuário inicia o aplicativo cliente WorkSpaces e insere o código de WorkSpaces registro do diretório habilitado para SAML WorkSpaces . WorkSpaces retorna a URL do provedor de identidade Auth0 (IdP) para o aplicativo cliente.

Login.O WorkSpaces cliente redireciona para o navegador da web do usuário usando o URL Auth0. O usuário se autentica com seu nome de usuário e senha. Auth0 retorna uma declaração SAML para o navegador do cliente. A declaração SAML é um token criptografado que afirma a identidade do usuário.

Autenticar. O navegador do cliente publica a declaração SAML no Início de Sessão da AWS endpoint para validá-la. Início de Sessão da AWS permite que o chamador assuma uma função AWS Identity and Access Management (IAM). Isso retorna um token que contém credenciais temporárias para a função do IAM.

WorkSpaces logar. O WorkSpaces cliente apresenta o token ao endpoint do WorkSpaces serviço. WorkSpaces troca o token por um token de sessão e retorna o token de sessão ao WorkSpaces cliente com uma URL de login. Quando o WorkSpaces cliente carrega a página de login, o valor do nome de usuário é preenchido pelo

NameIdvalor passado na resposta do SAML.Streaming. O usuário insere sua senha e se autentica no WorkSpaces diretório. Após a autenticação, WorkSpaces retorna um token para o cliente. O cliente redireciona de volta para o WorkSpaces serviço e apresenta o token. Isso intermedia uma sessão de streaming entre o WorkSpaces cliente e o. WorkSpace

nota

Para configurar uma experiência perfeita de login único que não exija uma solicitação de senha, consulte Autenticação baseada em certificado e Pessoal na documentação. WorkSpaces WorkSpaces

Ferramentas

Serviços da AWS

WorkSpacesA Amazon é um serviço de infraestrutura de desktop virtual (VDI) totalmente gerenciado que fornece aos usuários desktops baseados em nuvem sem precisar adquirir e implantar hardware ou instalar software complexo.

AWS Directory Service for Microsoft Active Directorypermite que suas cargas de trabalho e AWS recursos com reconhecimento de diretório usem o Microsoft Active Directory no. Nuvem AWS

Outras ferramentas

O Auth0

é uma plataforma de autenticação e autorização que ajuda você a gerenciar o acesso aos seus aplicativos.

Épicos

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Instale o conector LDAP do Active Directory no Auth0 com. AWS Managed Microsoft AD |

| Administrador de nuvem, arquiteto de nuvem |

Crie um aplicativo no Auth0 para gerar o arquivo de manifesto de metadados SAML. |

| Administrador de nuvem, arquiteto de nuvem |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Crie um IdP SAML 2.0 no IAM. | Para configurar o SAML 2.0 como um IdP, siga as etapas descritas em Criar um provedor de identidade SAML no IAM na documentação do IAM. | Administrador de nuvem |

Crie uma função e uma política do IAM para a federação SAML 2.0. |

| Administrador de nuvem |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Configure as asserções Auth0 e SAML. | Você pode usar ações Auth0 para configurar afirmações nas respostas do SAML 2.0. Uma declaração SAML é um token criptografado que afirma a identidade do usuário.

Isso conclui a configuração da autenticação SAML 2.0 para desktops WorkSpaces pessoais. A seção Arquitetura ilustra o processo de autenticação após a configuração. | Administrador de nuvem |

Solução de problemas

| Problema | Solução |

|---|---|

Problemas de autenticação do SAML 2.0 em WorkSpaces

| Se você encontrar algum problema ao implementar a autenticação SAML 2.0 para WorkSpaces Personal, siga as etapas e os links descritos no artigo AWS re:POST Para obter informações adicionais sobre como investigar erros do SAML 2.0 durante o acesso WorkSpaces, consulte: |

Recursos relacionados

Configurar o SAML 2.0 for WorkSpaces Personal (WorkSpaces documentação)