Automatização do gerenciamento dinâmico de pipelines para implantar soluções de hotfix em ambientes Gitflow usando o AWS Service Catalog e o AWS CodePipeline

Balaji Vedagiri, Faisal Shahdad, Shanmugam Shanker e Vivek Thangamuthu, Amazon Web Services

Resumo

nota

O AWS CodeCommit não está mais disponível para novos clientes. Os clientes atuais do AWS CodeCommit podem continuar usando o serviço normalmente. Saiba mais

Este padrão aborda um cenário de gerenciamento de um pipeline dinâmico de hotfix dedicado exclusivamente à implantação segura de soluções de hotfix em um ambiente de produção. A solução é implementada e gerenciada usando um portfólio e um produto do AWS Service Catalog. Uma regra do Amazon EventBridge é usada para automação de eventos. As restrições são aplicadas usando as restrições do portfólio do Service Catalog e os perfis do AWS Identity and Access Management (IAM) para desenvolvedores. Somente uma função do AWS Lambda tem permissão para iniciar o produto do Service Catalog, acionada pela regra do EventBridge. Este padrão foi projetado para ambientes com uma configuração específica do Gitflow, descrita em Informações adicionais.

Normalmente, um hotfix é implantado para resolver problemas críticos ou de segurança relatados em um ambiente ativo, como de produção. Os hotfixes devem ser implantados diretamente somente nos ambientes de preparação e produção. Os pipelines de preparação e produção são usados extensivamente para solicitações regulares de desenvolvimento. Esses pipelines não podem ser usados para implantar hotfixes porque há atributos contínuos de garantia de qualidade que não podem ser promovidos à produção. Para lançar hotfixes, este padrão descreve um pipeline dinâmico e de curta duração com os seguintes atributos de segurança:

Criação automática: um pipeline de hotfix é criado automaticamente sempre que uma ramificação de hotfix é criada em um repositório do AWS CodeCommit.

Restrições de acesso: os desenvolvedores não têm acesso para criar esse pipeline fora do processo de hotfix.

Estágio controlado: o pipeline tem um estágio controlado com um token de acesso especial, garantindo que uma solicitação de pull (PR) só possa ser criada uma vez.

Estágios de aprovação: os estágios de aprovação são incluídos no pipeline para obter as aprovações necessárias das partes interessadas relevantes.

Exclusão automática: o pipeline de hotfix é excluído automaticamente sempre que uma ramificação

hotfixé excluída no repositório do CodeCommit após ser mesclada com uma PR.

Pré-requisitos e limitações

Pré-requisitos

São necessárias três Contas da AWS ativas da seguinte forma:

Conta de ferramentas: para a configuração de integração contínua e entrega contínua (CI/CD).

Conta de preparação: para testes de aceitação do usuário.

Conta de produção: para um usuário final comercial.

(Opcional) Adicione uma Conta da AWS para atuar como uma conta de controle de qualidade. Essa conta é necessária se você quiser uma configuração de pipeline principal, incluindo controle de qualidade, e uma solução de pipeline de hotfix para testes.

Uma pilha do AWS CloudFormation com uma condição opcional para ser implantada na conta de controle de qualidade usando o pipeline principal, se necessário. O padrão ainda pode ser testado sem a configuração do pipeline principal, criando e excluindo uma ramificação

hotfix.Um bucket do Amazon Simple Storage Service (Amazon S3) para armazenar os modelos do CloudFormation que são usados para criar produtos do Service Catalog.

Crie regras de aprovação para uma PR no repositório do CodeCommit de acordo com os requisitos de conformidade (depois de criar o repositório).

Restrinja as permissões do IAM de desenvolvedores e líderes de equipe para negar a execução da função do Lambda prcreation-lambda

, pois ela deve ser invocada somente pelo pipeline.

Limitações

O provedor do CloudFormation é usado no estágio de implantação, e a aplicação é implantada usando um conjunto de alterações do CloudFormation. Se você quiser usar uma opção de implantação diferente, modifique a pilha do CodePipeline conforme necessário.

O padrão usa o AWS CodeBuild e outros arquivos de configuração para implantar um microsserviço de amostra. Se você tiver um tipo de workload diferente (por exemplo, workloads com tecnologia sem servidor), deverá atualizar todas as configurações relevantes.

Este padrão implanta a aplicação em uma única Região da AWS (por exemplo, Leste dos EUA (Norte da Virgínia) us-east-1) em todas as Contas da AWS. Para implantar em várias regiões, altere a referência da região em comandos e pilhas.

Alguns Serviços da AWS não estão disponíveis em todas as Regiões da AWS. Para conferir a disponibilidade de uma região, consulte AWS Services by Region

. Para endpoints específicos, consulte Service endpoints and quotas e clique no link correspondente ao serviço desejado.

Arquitetura

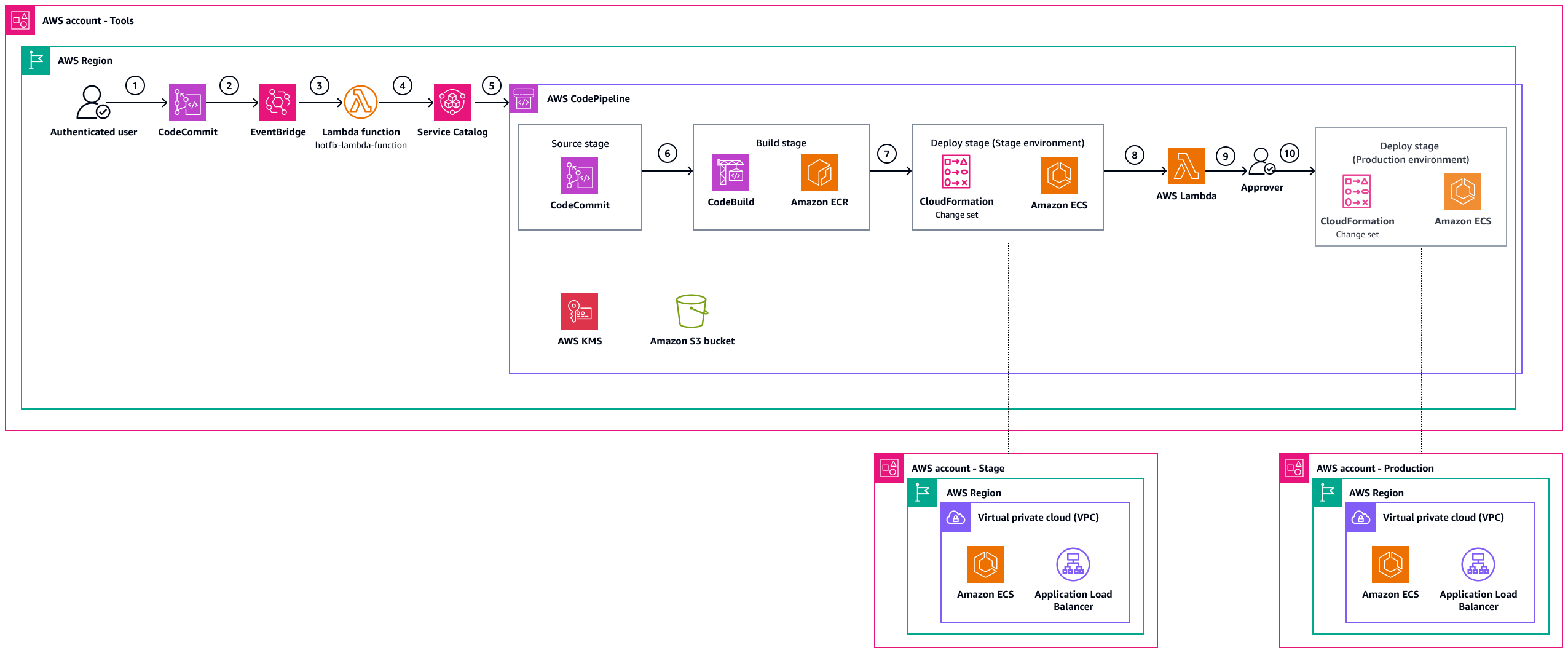

Os diagramas nesta seção fornecem fluxos de trabalho para um evento do ciclo de vida de criação e para um evento do ciclo de vida de exclusão.

O diagrama anterior para criar um evento de ciclo de vida mostra o seguinte:

O desenvolvedor cria uma ramificação

hotfix-*no repositório do CodeCommit para desenvolver uma solução relacionada ao hotfix.O evento de criação da ramificação

hotfix-*é capturado por meio da regra do EventBridge. Os detalhes do evento incluem o nome do repositório e o nome da ramificação.A regra do EventBridge invoca a função

hotfix-lambda-functiondo AWS Lambda. A regra do EventBridge passa as informações do evento para a função do Lambda como entrada.A função do Lambda processa a entrada para recuperar o nome do repositório e o nome da ramificação. Ele lança o produto do Service Catalog com valores recuperados da entrada processada.

O produto do Service Catalog inclui uma configuração de pipeline que implantará a solução nos ambientes de preparação e produção. O bloco de pipeline inclui estágios de origem, compilação e implantação. Além disso, há um estágio de aprovação manual para promover a implantação no ambiente de produção.

O estágio de origem recupera o código do repositório e da ramificação

hotfix-*que foram criados na primeira etapa. O código é passado para o estágio de compilação por meio de um bucket do Amazon S3 para artefatos. No estágio de compilação, é criada uma imagem de contêiner que inclui o hotfix que é desenvolvido na ramificaçãohotfix-*e enviado ao Amazon Elastic Container Registry (Amazon ECR).O estágio de implantação ao ambiente de estágio atualiza o Amazon Elastic Container Service (Amazon ECS) com a imagem de contêiner mais recente que inclui o hotfix. O hotfix é implantado criando e executando um conjunto de alterações do CloudFormation.

A função

prcreation-lambdado Lambda é invocada após a implantação bem-sucedida no ambiente de preparação. Essa função do Lambda cria uma PR com base na ramificaçãohotfix-*para as ramificaçõesdevelopemaindo repositório. A função do Lambda garante que a correção desenvolvida na ramificaçãohotfix-*seja mesclada novamente e incluída nas implantações subsequentes.Um estágio de aprovação manual ajuda a garantir que as partes interessadas necessárias revisem a correção e aprovem a implantação na produção.

O estágio de implantação ao ambiente de produção atualiza o Amazon ECS com a imagem de contêiner mais recente que inclui o hotfix. O hotfix é implantado criando e executando um conjunto de alterações do CloudFormation.

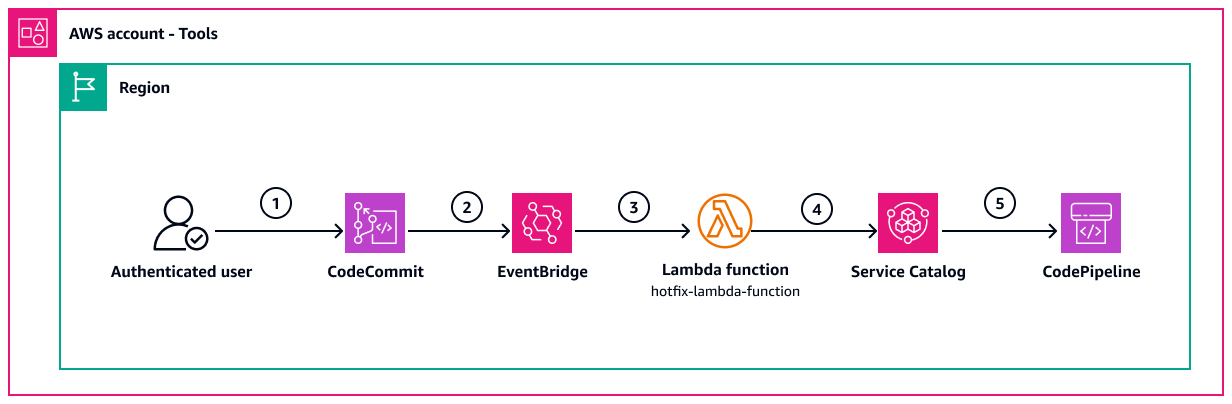

O diagrama anterior para excluir um evento de ciclo de vida mostra o seguinte:

O desenvolvedor exclui a ramificação

hotfix-*após a implantação bem-sucedida do hotfix no ambiente de produção.O evento de exclusão da ramificação

hotfix-*é capturado por meio de uma regra do EventBridge. Os detalhes do evento incluem o nome do repositório e o nome da ramificação.A regra do EventBridge invoca a função do Lambda. A regra do EventBridge passa as informações do evento para a função do Lambda como entrada.

A função do Lambda processa a entrada para recuperar o nome do repositório e o nome da ramificação. A função do Lambda determina o respectivo produto do Service Catalog com base na entrada passada e, em seguida, encerra o produto.

O encerramento do produto provisionado pelo Service Catalog exclui o pipeline e os recursos relevantes que foram criados anteriormente nesse produto.

Automação e escala

O padrão inclui uma regra do EventBridge e uma função do Lambda, que podem lidar com várias solicitações de criação de ramificações de hotfix em paralelo. A função do Lambda provisiona o produto do Service Catalog para a regra de evento correspondente.

A configuração do pipeline é feita usando o produto do Service Catalog, que fornece recursos de controle de versão. A solução também se expande automaticamente para lidar com vários desenvolvimentos de hotfix para a mesma aplicação em paralelo.

A função prcreation-lambda

garante que essas alterações de hotfix também sejam mescladas novamente nas ramificações mainedeveloppor meio de uma criação automática de solicitação de pull. Essa abordagem é essencial para manter as ramificaçõesmainedevelopatualizadas com todas as correções e evitar possíveis regressões de código. Esse processo ajuda a manter a consistência entre as ramificações e evitar regressões de código, garantindo que todas as ramificações de longa duração tenham as correções mais recentes.

Ferramentas

Serviços da AWS

O AWS CloudFormation permite configurar recursos da AWS, provisioná-los com rapidez e consistência e administrá-los durante todo o ciclo de vida, abrangendo Contas da AWS e Regiões da AWS.

O AWS CodeBuild é um serviço de compilação totalmente gerenciado que permite compilar o código-fonte, realizar testes de unidade e produzir artefatos preparados para a implantação.

O AWS CodeCommit é um serviço de controle de versão que ajuda no armazenamento e no gerenciamento de repositórios Git de forma privada, sem a necessidade de administrar o próprio sistema de controle de origem. O AWS CodeCommit não está mais disponível para novos clientes. Os clientes atuais do AWS CodeCommit podem continuar usando o serviço normalmente. Para obter mais informações, consulte How to migrate your AWS CodeCommit repository to another Git provider

. O AWS CodePipeline ajuda você a modelar e configurar rapidamente os diferentes estágios de uma versão de software, além de automatizar as etapas necessárias para a implantação contínua de alterações.

O Amazon Elastic Container Registry (Amazon ECR) é um serviço gerenciado de registro de imagens de contêineres seguro, escalável e confiável.

O Amazon Elastic Container Service (Amazon ECS) é um serviço de gerenciamento de contêineres escalável e rápido que facilita a execução, a interrupção e o gerenciamento de contêineres em um cluster.

O AWS Key Management Service (AWS KMS) ajuda na criação e no controle de chaves criptográficas, contribuindo para a proteção dos seus dados.

O AWS Service Catalog permite gerenciar de forma centralizada catálogos de serviços de TI que têm aprovação para uso na AWS. Os usuários finais podem implantar rapidamente somente os serviços de TI aprovados de que precisam, seguindo as restrições definidas pela organização.

O Amazon Simple Storage Service (Amazon S3) é um serviço de armazenamento de objetos baseado na nuvem que ajuda você a armazenar, proteger e recuperar qualquer quantidade de dados.

Outras ferramentas

O CloudFormation Linter (cfn-lint)

é um linter que verifica os modelos YAML ou JSON do CloudFormation em relação à especificação de recursos do CloudFormation. Ele também executa outras verificações, como a verificação de valores válidos para as propriedades dos recursos e a adesão às práticas recomendadas. cfn-nag

é uma ferramenta de código aberto que identifica possíveis problemas de segurança nos modelos do CloudFormation por meio de uma busca de padrões. O Docker

é um conjunto de produtos de plataforma como serviço (PaaS) que usam a virtualização no nível do sistema operacional para fornecer software em contêineres. Esse padrão usa o Docker para compilar e testar imagens de contêiner localmente. O Git

é um sistema de controle de versão distribuído e de código aberto.

Repositório de código

O código para este padrão está disponível no repositório dynamic_hotfix_codepipeline

Práticas recomendadas

Analise e ajuste os perfis do IAM e as políticas de controle de serviços (SCP) em seu ambiente para garantir que elas restrinjam o acesso de forma adequada. Isso é crucial para evitar quaisquer ações que possam anular as medidas de segurança incluídas neste padrão. Respeite o princípio de privilégio mínimo, garantindo somente as permissões estritamente necessárias para a execução de uma tarefa. Para obter mais informações, consulte Concessão de privilégio mínimo e Práticas recomendadas de segurança na documentação do IAM.

Épicos

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Clonar o repositório. | Para clonar o repositório

| AWS DevOps |

Exporte variáveis de ambiente para implantação de pilha do CloudFormation. | Defina as variáveis de ambiente que serão usadas como entrada para as pilhas do CloudFormation posteriormente neste padrão.

| AWS DevOps |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Crie os recursos necessários para CI/CD na conta de ferramentas. | Para implantar a pilha do CloudFormation na conta de ferramentas, use os comandos a seguir. (Remova o parâmetro

Anote os recursos que o repositório do CodeCommit e o Amazon ECR criaram com base na pilha anterior. Esses parâmetros são necessários para configurar a ramificação | AWS DevOps |

Crie os recursos necessários para CI/CD nas contas de workload. |

| AWS DevOps |

Atualize a política de bucket de artefatos do S3 para permitir o acesso às contas de workload. | Para atualizar os pré-requisitos da pilha do CloudFormation na conta de ferramentas, use os comandos a seguir para adicionar todas as permissões necessárias às contas de workload de preparação e produção. (Remova o parâmetro

| AWS DevOps |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Configure o portfólio e os produtos do Service Catalog. | Para configurar o portfólio e os produtos do Service Catalog, faça o seguinte:

| AWS DevOps |

Configure as funções do Lambda. | Essa solução usa as seguintes funções do Lambda para gerenciar fluxos de trabalho de hotfix:

Para permitir que as funções do Lambda provisionem e encerrem produtos do Service Catalog quando ramificações

| AWS DevOps |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Configure o pipeline da ramificação | Para configurar o pipeline da ramificação principal, execute o comando a seguir na conta de ferramentas. Substitua os parâmetros de

| AWS DevOps |

Implante a aplicação usando a ramificação |

| AWS DevOps |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Crie uma ramificação | Para criar um pipeline para a ramificação

| AWS DevOps |

Exclua a ramificação | Para excluir a ramificação

| AWS DevOps |

| Tarefa | Descrição | Habilidades necessárias |

|---|---|---|

Limpe os recursos implantados. | Para limpar os recursos que foram implantados anteriormente, faça o seguinte:

Para obter mais informações, consulte Deleting provisioned products na documentação do Service Catalog. | AWS DevOps |

Solução de problemas

| Problema | Solução |

|---|---|

As alterações que você confirmou no repositório do CodeCommit não estão sendo implantadas. | Verifique se há erros nos logs do CodeBuild na ação de compilação do Docker. Para obter mais informações, consulte a documentação do CodeBuild. |

O produto do Service Catalog não está sendo provisionado. | Analise as pilhas relacionadas do CloudFormation em busca de eventos com falha. Para obter mais informações, consulte a documentação do CloudFormation. |

Recursos relacionados

Mais informações

Este padrão foi projetado para ambientes com uma configuração do Gitflow que é adotada para o fluxo de trabalho de desenvolvimento no processo de CI/CD. Os pipelines seguem o ciclo de implantação que começa no desenvolvimento e passa pelos ambientes de garantia de qualidade (QA), preparação e produção. A configuração de CI/CD inclui duas ramificações do git com implantações promocionais em ambientes da seguinte forma:

A ramificação

developé implantada no ambiente de desenvolvimento.A ramificação

mainé implantada nos ambientes de controle de qualidade, preparação e produção.

Nessa configuração, é um desafio aplicar um hotfix ou um patch de segurança mais rápido do que o ciclo normal de implantação enquanto o desenvolvimento ativo de novos recursos está em andamento. É necessário um processo dedicado para atender às solicitações de hotfix ou segurança, garantindo que os ambientes ativos permaneçam funcionando adequadamente e com segurança.

No entanto, você pode usar outras opções disponíveis sem precisar de um processo de implantação dedicado se:

O processo de CI/CD está bem equipado com testes automatizados, como testes funcionais e de ponta a ponta, que eliminam a necessidade de testes manuais e evitam atrasos nas implantações na produção. No entanto, se o teste automatizado não estiver bem integrado ao processo de CI/CD, enviar uma pequena correção para o ambiente de produção pode se tornar complexo e complicado para os desenvolvedores. Isso ocorre porque é possível que novos recursos estejam no ambiente de controle de qualidade aguardando aprovação e liberação. Um hotfix ou correção de segurança não pode ser colocado em produção de forma direta e simultânea.

As equipes de desenvolvimento implantam continuamente novos recursos no ambiente de produção, integrando hotfixes ou patches de segurança na implantação programada de cada novo recurso. Em outras palavras, a próxima atualização de recursos para o ambiente de produção compreende dois componentes: a adição de um novo recurso e a inclusão do hotfix ou patch de segurança. No entanto, se o ciclo de implantação não for contínuo, pode haver vários novos recursos já aguardando aprovação no ambiente de controle de qualidade. Gerenciar versões diferentes e garantir que as alterações corretas sejam reaplicadas pode se tornar um trabalho complexo e propenso a erros.

nota

Se você estiver usando a versão 2 do AWS CodePipeline com os gatilhos adequados configurados na ramificação hotfix, ainda precisará de um processo dedicado para atender às solicitações não programadas. Na versão 2, você pode configurar gatilhos para solicitações de push ou pull. A execução será colocada em fila ou executada imediatamente, dependendo do estado anterior do pipeline. No entanto, com um pipeline dedicado, as correções são aplicadas imediatamente ao ambiente de produção, garantindo que problemas urgentes sejam resolvidos sem demora.