As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Segurança na borda

No Nuvem AWS, a segurança é a principal prioridade. À medida que as organizações adotam a escalabilidade e a flexibilidade da nuvem, AWS ajuda-as a adotar segurança, identidade e conformidade como fatores-chave de negócios. AWS integra a segurança em sua infraestrutura principal e oferece serviços para ajudá-lo a atender aos seus requisitos exclusivos de segurança na nuvem. Ao expandir o escopo de sua arquitetura para o Nuvem AWS, você se beneficia da integração de infraestruturas como Locais Zones e Outposts no Regiões da AWS. Essa integração permite AWS estender um grupo seleto dos principais serviços de segurança até a borda.

A segurança é uma responsabilidade compartilhada entre você AWS e você. O modelo de responsabilidade AWS compartilhada

-

Segurança da nuvem — AWS é responsável por proteger a infraestrutura que funciona Serviços da AWS no Nuvem AWS. AWS também fornece serviços que você pode usar com segurança. Auditores terceirizados testam e verificam regularmente a eficácia da AWS segurança como parte dos programas de AWS conformidade

. -

Segurança na nuvem — Sua responsabilidade é determinada pelo AWS service (Serviço da AWS) que você usa. Você também é responsável por outros fatores, incluindo a confidencialidade dos dados, os requisitos da empresa e as leis e regulamentos aplicáveis.

Proteção de dados

O modelo de responsabilidade AWS compartilhada se aplica à proteção de dados em AWS Outposts Zonas locais da AWS e. Conforme descrito neste modelo, AWS é responsável por proteger a infraestrutura global que executa a Nuvem AWS (segurança da nuvem). Você é responsável por manter o controle sobre o conteúdo hospedado nessa infraestrutura (segurança na nuvem). Esse conteúdo inclui as tarefas de configuração e gerenciamento de segurança do Serviços da AWS que você usa.

Para fins de proteção de dados, recomendamos que você proteja Conta da AWS as credenciais e configure usuários individuais com AWS Identity and Access Management (IAM) ou AWS IAM Identity Center. Isso concede a cada usuário apenas as permissões necessárias para cumprir suas tarefas.

Criptografia em repouso

Criptografia em volumes do EBS

Com isso AWS Outposts, todos os dados são criptografados em repouso. O material da chave é embalado com uma chave externa, a Nitro Security Key (NSK), que é armazenada em um dispositivo removível. O NSK é necessário para descriptografar os dados em seu rack Outpost. Você pode usar a criptografia do Amazon EBS para volumes do EBS e snapshots. A criptografia do Amazon EBS usa AWS Key Management Service (AWS KMS) e chaves KMS.

No caso de Zonas Locais, todos os volumes do EBS são criptografados por padrão em todas as Zonas Locais, exceto na lista documentada nas Zonas locais da AWS Perguntas Frequentes

Criptografia no Amazon S3 em Outposts

Por padrão, todos os dados armazenados no Amazon S3 on Outposts são criptografados usando criptografia no lado do servidor com chaves de criptografia gerenciadas pelo Amazon S3 (SSE-S3). Você também pode optar por usar a criptografia no lado do servidor com chaves de criptografia fornecidas pelo cliente (SSE-C). Para usar o SSE-C, especifique uma chave de criptografia como parte das solicitações da API de objeto. A criptografia no lado do servidor criptografa somente os dados de objeto, não os metadados de objeto.

nota

O Amazon S3 on Outposts não oferece suporte à criptografia do lado do servidor com chaves KMS (SSE-KMS).

Criptografia em trânsito

Pois AWS Outposts, o link de serviço é uma conexão necessária entre o servidor do Outposts e a região escolhida Região da AWS (ou de origem) e permite o gerenciamento do Outpost e a troca de tráfego de e para o. Região da AWS O link do serviço usa uma VPN AWS gerenciada para se comunicar com a região de origem. Cada host interno AWS Outposts cria um conjunto de túneis VPN para dividir o tráfego do plano de controle e o tráfego de VPC. Dependendo da conectividade do link de serviço (internet ou Direct Connect) AWS Outposts, esses túneis exigem que portas de firewall sejam abertas para que o link de serviço crie a sobreposição sobre ele. Para obter informações técnicas detalhadas sobre a segurança AWS Outposts e o link do serviço, consulte Conectividade por meio do link de serviço e Segurança da infraestrutura AWS Outposts na AWS Outposts documentação.

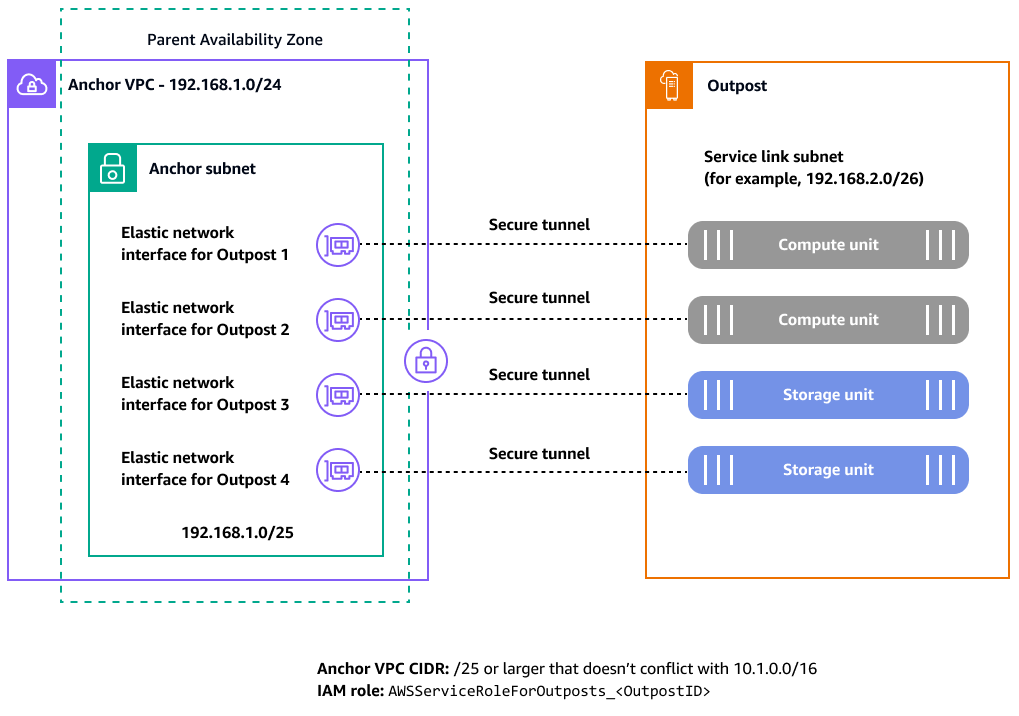

O link AWS Outposts de serviço cria túneis criptografados que estabelecem a conectividade do plano de controle e do plano de dados com o pai Região da AWS, conforme ilustrado no diagrama a seguir.

Cada AWS Outposts host (computação e armazenamento) requer esses túneis criptografados em portas TCP e UDP conhecidas para se comunicar com sua região principal. A tabela a seguir mostra as portas e endereços de origem e destino dos protocolos UDP e TCP.

Protocolo |

Porta de origem |

Endereço de origem |

Porta de destino |

Endereço de destino |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts link de serviço /26 |

443 |

AWS Outposts Rotas públicas da região ou VPC CIDR âncora |

TCP |

1025-65535 |

AWS Outposts link de serviço /26 |

443 |

AWS Outposts Rotas públicas da região ou VPC CIDR âncora |

As Zonas Locais também são conectadas à região principal por meio do backbone privado global redundante e de altíssima largura de banda da Amazon. Essa conexão fornece aos aplicativos que estão sendo executados em Zonas Locais acesso rápido, seguro e contínuo a outros Serviços da AWS. Desde que as Zonas Locais façam parte da infraestrutura AWS global, todos os dados que fluem pela rede AWS global são criptografados automaticamente na camada física antes de saírem das instalações AWS protegidas. Se você tiver requisitos específicos para criptografar os dados em trânsito entre seus locais locais e Direct Connect PoPs acessar uma zona local, você pode habilitar a Segurança MAC (MACsec) entre seu roteador ou switch local e o endpoint. Direct Connect Para obter mais informações, consulte a postagem do AWS blog Adicionar MACsec segurança às Direct Connect conexões

Exclusão de dados

Quando você interrompe ou encerra uma EC2 instância AWS Outposts, a memória alocada a ela é limpa (definida como zero) pelo hipervisor antes de ser alocada para uma nova instância, e cada bloco de armazenamento é redefinido. A exclusão de dados do hardware do Outpost envolve o uso de hardware especializado. O NSK é um pequeno dispositivo, ilustrado na fotografia a seguir, que se conecta à frente de cada unidade de computação ou armazenamento em um Posto Avançado. Ele foi projetado para fornecer um mecanismo para evitar que seus dados sejam expostos do seu data center ou site de colocation. Os dados no dispositivo Outpost são protegidos embalando o material de chaveamento usado para criptografar o dispositivo e armazenando o material embalado no NSK. Ao retornar um host do Outpost, você destrói o NSK girando um pequeno parafuso no chip que esmaga o NSK e destrói fisicamente o chip. Destruir o NSK destrói os dados criptograficamente em seu Posto Avançado.

Gerenciamento de identidade e acesso

AWS Identity and Access Management (IAM) é uma ferramenta AWS service (Serviço da AWS) que ajuda o administrador a controlar com segurança o acesso aos AWS recursos. Os administradores do IAM controlam quem pode ser autenticado (conectado) e autorizado (tem permissões) a usar AWS Outposts os recursos. Se você tiver um Conta da AWS, poderá usar o IAM sem custo adicional.

A tabela a seguir lista os recursos do IAM com os quais você pode usar AWS Outposts.

Recurso do IAM |

AWS Outposts apoio |

|---|---|

Políticas baseadas em identidade |

Sim |

Políticas baseadas em recurso |

Sim* |

Ações de políticas |

Sim |

Recursos de políticas |

Sim |

Chaves de condição de política (específicas do serviço) |

Sim |

Listas de controle de acesso (ACLs) |

Não |

Controle de acesso baseado em atributos (ABAC) (tags em políticas) |

Sim |

Credenciais temporárias |

Sim |

Permissões de entidade principal |

Sim |

Perfis de serviço |

Não |

Funções vinculadas ao serviço |

Sim |

* Além das políticas baseadas em identidade do IAM, o Amazon S3 on Outposts oferece suporte a políticas de bucket e de ponto de acesso. Essas são políticas baseadas em recursos anexadas ao recurso Amazon S3 on Outposts.

Para obter mais informações sobre como esses recursos são suportados no AWS Outposts, consulte o guia AWS Outposts do usuário.

Segurança da infraestrutura

A proteção da infraestrutura é elemento essencial de um programa de segurança da informação. Ele garante que os sistemas e serviços de carga de trabalho estejam protegidos contra acesso não intencional e não autorizado e possíveis vulnerabilidades. Por exemplo, você define limites de confiança (por exemplo, limites de rede e conta), configuração e manutenção da segurança do sistema (por exemplo, fortalecimento, minimização e aplicação de patches), autenticação e autorizações do sistema operacional (por exemplo, usuários, chaves e níveis de acesso) e outros pontos apropriados de aplicação de políticas (por exemplo, firewalls de aplicativos web ou gateways de API).

AWS fornece várias abordagens para a proteção da infraestrutura, conforme discutido nas seções a seguir.

Proteção de redes

Seus usuários podem fazer parte de sua força de trabalho ou de seus clientes e podem estar localizados em qualquer lugar. Por esse motivo, você não pode confiar em todos que têm acesso à sua rede. Ao seguir o princípio de aplicar segurança em todas as camadas, você emprega uma abordagem de confiança zero

-

Crie camadas de rede. As redes em camadas ajudam a agrupar logicamente componentes de rede semelhantes. Eles também reduzem o escopo potencial de impacto do acesso não autorizado à rede.

-

Controle as camadas de tráfego. Aplique vários controles com uma defense-in-depth abordagem para tráfego de entrada e saída. Isso inclui o uso de grupos de segurança (firewalls de inspeção de estado), rede ACLs, sub-redes e tabelas de rotas.

-

Implemente inspeção e proteção. Inspecione e filtre seu tráfego em cada camada. Você pode inspecionar suas configurações de VPC em busca de possíveis acessos não intencionais usando o Network Access Analyzer. Você pode especificar seus requisitos de acesso à rede e identificar possíveis caminhos de rede que não os atendam.

Protegendo os recursos computacionais

Os recursos computacionais incluem EC2 instâncias, contêineres, AWS Lambda funções, serviços de banco de dados, dispositivos de IoT e muito mais. Cada tipo de recurso computacional exige uma abordagem diferente de segurança. No entanto, esses recursos compartilham estratégias comuns que você precisa considerar: defesa em profundidade, gerenciamento de vulnerabilidades, redução na superfície de ataque, automação da configuração e operação e execução de ações à distância.

Aqui estão as orientações gerais para proteger seus recursos computacionais para os principais serviços:

-

Crie e mantenha um programa de gerenciamento de vulnerabilidades. Examine e corrija regularmente recursos como EC2 instâncias, contêineres do Amazon Elastic Container Service (Amazon ECS) e cargas de trabalho do Amazon Elastic Kubernetes Service (Amazon EKS).

-

Automatize a proteção computacional. Automatize seus mecanismos de proteção computacional, incluindo gerenciamento de vulnerabilidades, redução na superfície de ataque e gerenciamento de recursos. Essa automação libera tempo que você pode usar para proteger outros aspectos da sua carga de trabalho e ajuda a reduzir o risco de erro humano.

-

Reduza a superfície de ataque. Reduza sua exposição ao acesso não intencional fortalecendo seus sistemas operacionais e minimizando os componentes, bibliotecas e serviços consumíveis externos que você usa.

Além disso, para cada um AWS service (Serviço da AWS) que você usa, verifique as recomendações de segurança específicas na documentação do serviço.

Acesso à Internet

AWS Outposts Tanto as Zonas Locais quanto as Zonas Locais fornecem padrões de arquitetura que dão às suas cargas de trabalho acesso de e para a Internet. Ao usar esses padrões, considere o consumo de internet da região uma opção viável somente se você o usar para corrigir, atualizar, acessar repositórios Git externos e cenários semelhantes. AWS Para esse padrão arquitetônico, os conceitos de inspeção de entrada centralizada e saída centralizada da Internet se aplicam. Esses padrões de acesso usam AWS Transit Gateway gateways NAT, firewalls de rede e outros componentes que residem Regiões da AWS, mas estão conectados às AWS Outposts Zonas Locais por meio do caminho de dados entre a Região e a borda.

Local Zones adota uma construção de rede chamada grupo de borda de rede, que é usada em Regiões da AWS. AWS anuncia endereços IP públicos desses grupos exclusivos. Um grupo de bordas de rede consiste em Zonas de Disponibilidade, Zonas Locais ou Zonas de Wavelength. Você pode alocar explicitamente um pool de endereços IP públicos para uso em um grupo de borda de rede. Você pode usar um grupo de borda de rede para estender o gateway da Internet às Zonas Locais, permitindo que endereços IP elásticos sejam atendidos pelo grupo. Essa opção exige que você implante outros componentes para complementar os principais serviços disponíveis em Locais Zones. Esses componentes podem vir ISVs e ajudá-lo a criar camadas de inspeção em sua zona local, conforme descrito na postagem do AWS blog Arquiteturas de inspeção híbridas com Zonas locais da AWS

Em AWS Outposts, se você quiser usar o gateway local (LGW) para acessar a Internet a partir da sua rede, deverá modificar a tabela de rotas personalizada associada à AWS Outposts sub-rede. A tabela de rotas deve ter uma entrada de rota padrão (0.0.0.0/0) que use o LGW como o próximo salto. Você é responsável por implementar os controles de segurança restantes em sua rede local, incluindo defesas perimetrais, como firewalls e sistemas de prevenção de intrusões ou sistemas de detecção de intrusões (IPS/IDS). Isso se alinha ao modelo de responsabilidade compartilhada, que divide as tarefas de segurança entre você e o provedor de nuvem.

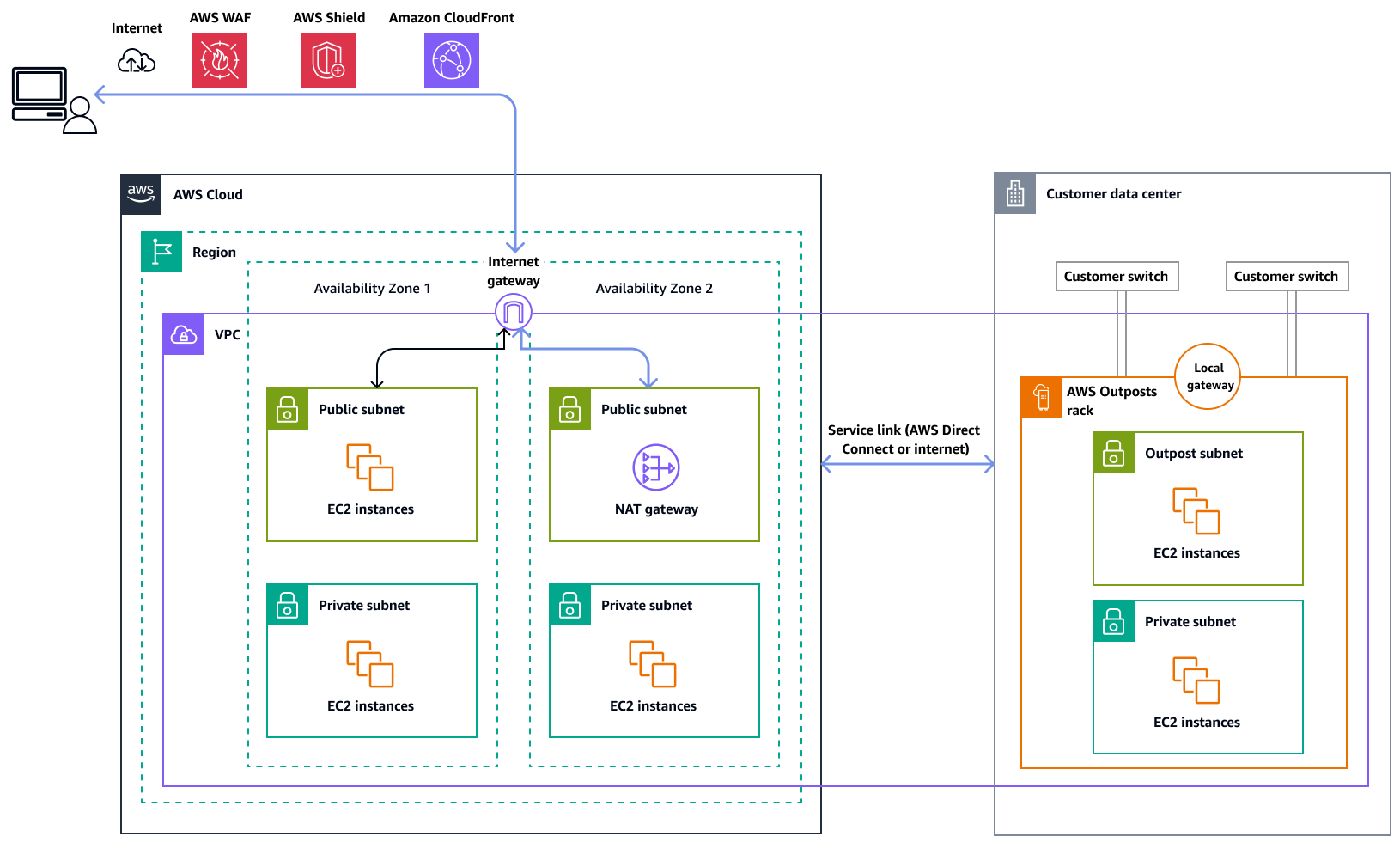

Acesso à Internet através dos pais Região da AWS

Nessa opção, as cargas de trabalho no Outpost acessam a Internet por meio do link de serviço e do gateway de Internet no principal. Região da AWS O tráfego de saída para a Internet pode ser roteado por meio do gateway NAT que é instanciado em sua VPC. Para obter segurança adicional para seu tráfego de entrada e saída, você pode usar serviços AWS de segurança como AWS WAF, AWS Shield, e Amazon CloudFront no. Região da AWS

O diagrama a seguir mostra o tráfego entre a carga de trabalho na AWS Outposts instância e a Internet passando pela principal Região da AWS.

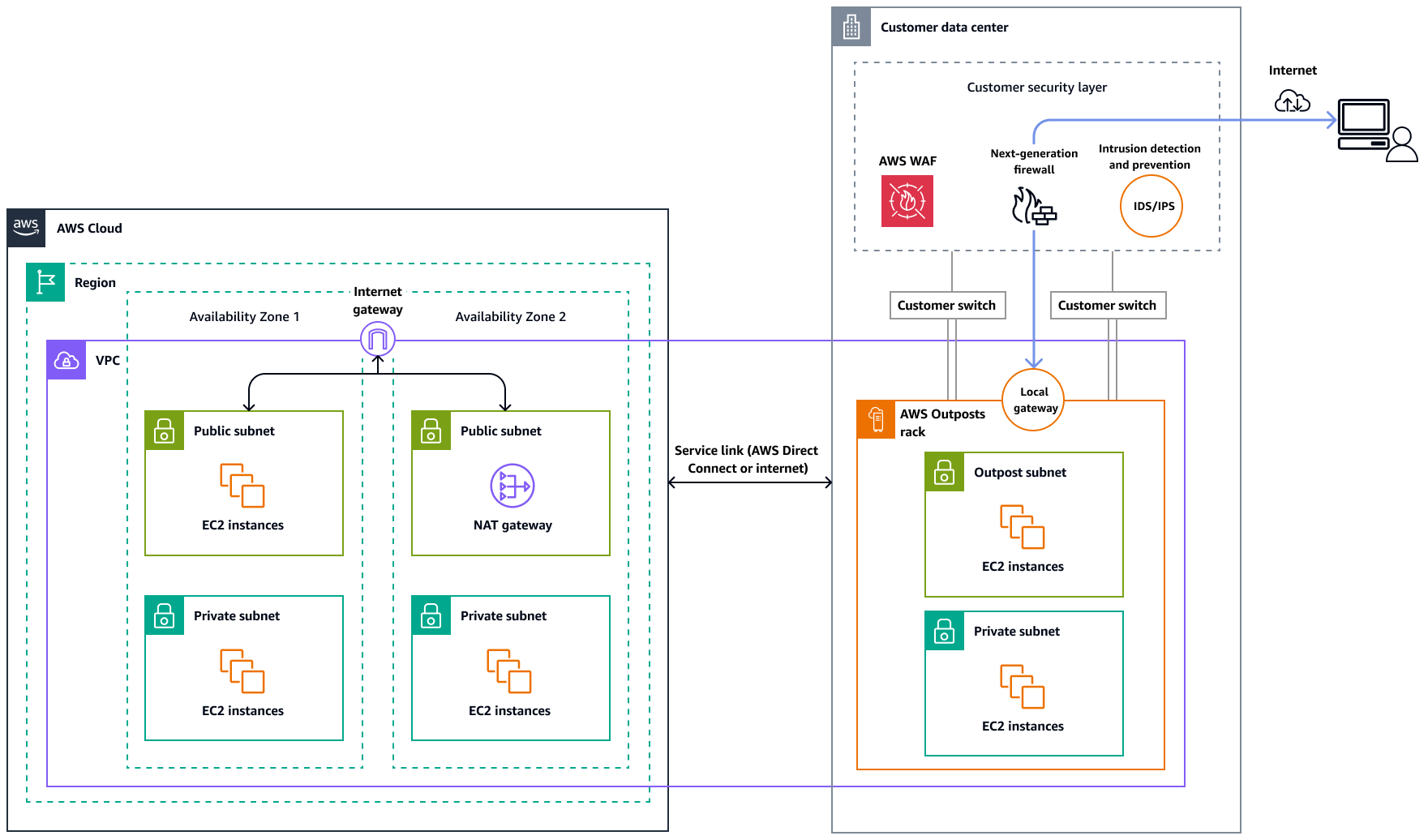

Acesso à internet por meio da rede do data center local

Nessa opção, as cargas de trabalho no Outpost acessam a internet por meio de seu data center local. O tráfego da carga de trabalho que acessa a Internet atravessa seu ponto de presença na Internet local e sai localmente. Nesse caso, a infraestrutura de segurança de rede do seu data center local é responsável por proteger o tráfego da AWS Outposts carga de trabalho.

A imagem a seguir mostra o tráfego entre uma carga de trabalho na AWS Outposts sub-rede e a Internet passando por um data center.

Governança da infraestrutura

Independentemente de suas cargas de trabalho serem implantadas em uma Região da AWS zona local ou em um posto avançado, você pode usá-las AWS Control Tower para governança da infraestrutura. AWS Control Tower oferece uma maneira simples de configurar e administrar um ambiente com AWS várias contas, seguindo as melhores práticas prescritivas. AWS Control Tower orquestra os recursos de vários outros Serviços da AWS, inclusive AWS Organizations AWS Service Catalog, e do IAM Identity Center (veja todos os serviços integrados) para criar uma landing zone em menos de uma hora. Os recursos são configurados e gerenciados em seu nome.

AWS Control Tower fornece governança unificada em todos os AWS ambientes, incluindo Regiões, Zonas Locais (extensões de baixa latência) e Outposts (infraestrutura local). Isso ajuda a garantir segurança e conformidade consistentes em toda a sua arquitetura de nuvem híbrida. Para obter mais informações, consulte a documentação do AWS Control Tower.

Você pode configurar AWS Control Tower recursos, como grades de proteção, para atender aos requisitos de residência de dados em governos e setores regulamentados, como instituições de serviços financeiros (). FSIs Para entender como implantar grades de proteção para residência de dados na borda, veja o seguinte:

-

Melhores práticas para gerenciar a residência de dados Zonas locais da AWS usando controles de landing zone

(postagem AWS no blog) -

Residência de dados com o Hybrid Cloud Services Lens (documentação do AWS Well-Architected Framework)

Compartilhando recursos do Outposts

Como um Posto Avançado é uma infraestrutura finita que reside em seu data center ou em um espaço de co-localização, para uma governança centralizada AWS Outposts, você precisa controlar centralmente com quais contas AWS Outposts os recursos são compartilhados.

Com o compartilhamento do Outpost, os proprietários do Outpost podem compartilhar seus Postos Avançados e recursos do Outpost, incluindo sites e sub-redes do Outpost, com outros Contas da AWS que estão na mesma organização em. AWS Organizations Como proprietário do Outpost, você pode criar e gerenciar recursos do Outpost a partir de um local central e compartilhar os recursos entre vários membros da sua Contas da AWS AWS organização. Isso permite que outros consumidores usem sites do Outpost, configurem VPCs, iniciem e executem instâncias no Outpost compartilhado.

Os recursos compartilháveis em AWS Outposts são:

-

Hosts dedicados alocados

-

Reservas de capacidade

-

Pools de endereços IP (CoIP) de propriedade do cliente

-

Tabelas de rotas de gateway local

-

Outposts

-

Amazon S3 on Outposts

-

Sites

-

Sub-redes

Para seguir as melhores práticas para compartilhar recursos do Outposts em um ambiente com várias contas, consulte as seguintes AWS postagens no blog: