As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Rede na borda

Ao projetar soluções que usam infraestrutura de AWS borda, como AWS Outposts Zonas Locais, você deve considerar cuidadosamente o design da rede. A rede forma a base da conectividade para alcançar cargas de trabalho implantadas nesses locais periféricos e é fundamental para garantir baixa latência. Esta seção descreve vários aspectos da conectividade de borda híbrida.

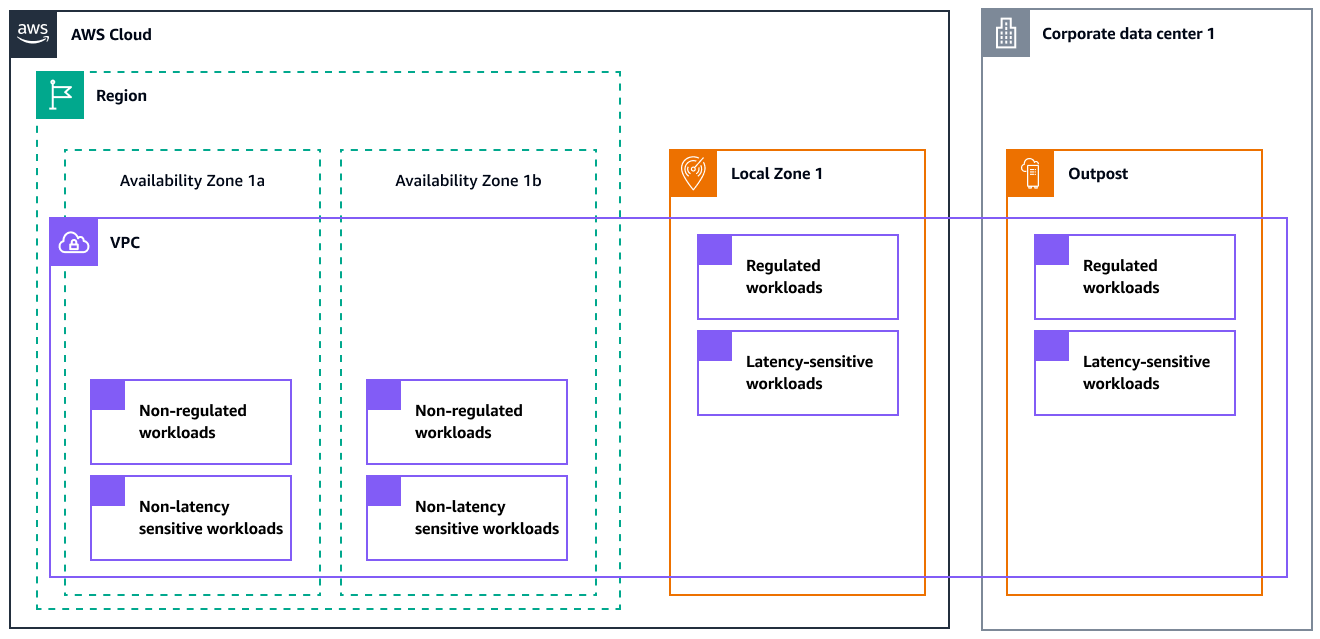

Arquitetura VPC

Uma nuvem privada virtual (VPC) abrange todas as zonas de disponibilidade em sua. Região da AWS Você pode estender facilmente qualquer VPC na região para Outposts ou Zonas Locais AWS usando o console ou AWS CLI o () para adicionar uma sub-rede Outpost AWS Command Line Interface ou Zona Local. Os exemplos a seguir mostram como criar sub-redes em Zonas AWS Outposts Locais usando o: AWS CLI

-

AWS Outposts: Para adicionar uma sub-rede Outpost a uma VPC, especifique o Amazon Resource Name (ARN) do Outpost.

aws ec2 create-subnet --vpc-id vpc-081ec835f3EXAMPLE \ --cidr-block 10.0.0.0/24 \ --outpost-arn arn:aws:outposts:us-west-2:11111111111:outpost/op-0e32example1 \ --tag-specifications ResourceType=subnet,Tags=[{Key=Name,Value=my-ipv4-only-subnet}]Para obter mais informações, consulte a documentação do AWS Outposts.

-

Zonas locais: para adicionar uma sub-rede de zona local a uma VPC, siga o mesmo procedimento usado com as zonas de disponibilidade, mas especifique a ID da zona local

<local-zone-name>(no exemplo a seguir).aws ec2 create-subnet --vpc-id vpc-081ec835f3EXAMPLE \ --cidr-block 10.0.1.0/24 \ --availability-zone <local-zone-name> \ --tag-specifications ResourceType=subnet,Tags=[{Key=Name,Value=my-ipv4-only-subnet}]Para obter mais informações, consulte a documentação de Locais Zones.

O diagrama a seguir mostra uma AWS arquitetura que inclui sub-redes Outpost e Local Zone.

Tráfego de borda para região

Ao projetar uma arquitetura híbrida usando serviços como Locais Zones e AWS Outposts, considere tanto os fluxos de controle quanto os fluxos de tráfego de dados entre as infraestruturas de borda e. Regiões da AWS Dependendo do tipo de infraestrutura de borda, sua responsabilidade pode variar: algumas infraestruturas exigem que você gerencie a conexão com a região principal, enquanto outras lidam com isso por meio da infraestrutura AWS global. Esta seção explora as implicações da conectividade do plano de controle e do plano de dados para Zonas Locais e. AWS Outposts

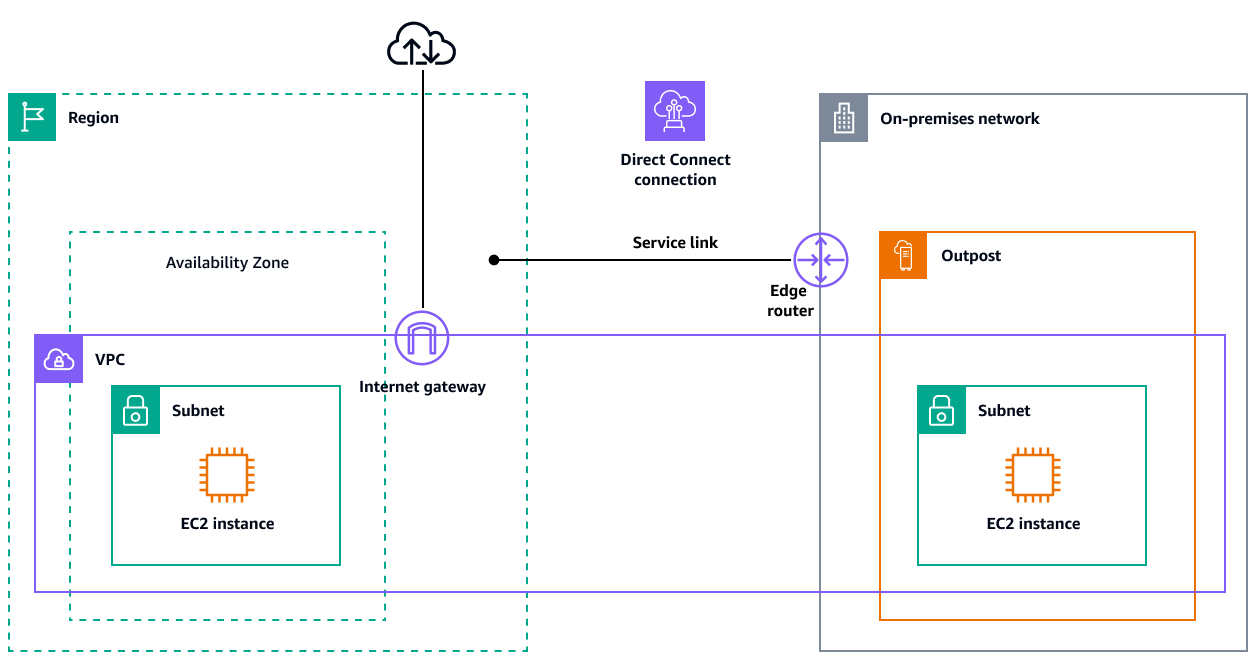

AWS Outposts plano de controle

AWS Outposts fornece uma construção de rede chamada link de serviço. O link de serviço é uma conexão obrigatória AWS Outposts entre a região selecionada Região da AWS ou principal (também chamada de região de origem). Ele permite o gerenciamento do Posto Avançado e a troca de tráfego entre o Posto Avançado e. Região da AWS O link do serviço usa um conjunto criptografado de conexões VPN para se comunicar com a região de origem. Você deve fornecer conectividade entre AWS Outposts e por meio de um link de internet ou de uma interface virtual Direct Connect pública (VIF pública) ou por meio de uma interface virtual Direct Connect privada (VIF privada). Região da AWS Para uma experiência e resiliência ideais, AWS recomenda que você use conectividade redundante de pelo menos 500 Mbps (1 Gbps é melhor) para a conexão do link de serviço com o. Região da AWS A conexão mínima de 500 Mbps do link de serviço permite que você inicie EC2 instâncias da Amazon, anexe volumes do Amazon EBS e Serviços da AWS acesse métricas como Amazon EKS, Amazon EMR e Amazon. CloudWatch A rede deve suportar uma unidade de transmissão máxima (MTU) de 1.500 bytes entre o Outpost e os endpoints do link de serviço no terminal principal. Região da AWSPara obter mais informações, consulte AWS Outposts conectividade com Regiões da AWS na documentação do Outposts.

Para obter informações sobre a criação de arquiteturas resilientes para links de serviços que usam a Internet pública, consulte a seção Conectividade Anchor no AWS whitepaper Considerações sobre design Direct Connect e arquitetura de AWS Outposts alta disponibilidade.

AWS Outposts plano de dados

O plano de dados entre AWS Outposts e o Região da AWS é suportado pela mesma arquitetura de link de serviço usada pelo plano de controle. A largura de banda do link de serviço do plano de dados entre AWS Outposts e o Região da AWS deve se correlacionar com a quantidade de dados que devem ser trocados: quanto maior a dependência de dados, maior deve ser a largura de banda do link.

Os requisitos de largura de banda variam de acordo com as seguintes características:

-

O número de AWS Outposts racks e configurações de capacidade

-

Características da carga de trabalho, como tamanho da AMI, elasticidade do aplicativo e necessidades de velocidade de pico

-

Tráfego de VPC para a região

O tráfego entre EC2 instâncias em AWS Outposts e EC2 instâncias no Região da AWS tem uma MTU de 1.300 bytes. Recomendamos que você discuta esses requisitos com um especialista em nuvem AWS híbrida antes de propor uma arquitetura que tenha co-dependências entre a região e. AWS Outposts

Plano de dados de Locais Zones

O plano de dados entre Locais Zones e o Região da AWS é suportado pela infraestrutura AWS global. O plano de dados é estendido por meio de uma VPC de Região da AWS até uma zona local. As Zonas Locais também fornecem uma conexão segura e de alta largura de banda com o Região da AWS e permitem que você se conecte perfeitamente a toda a gama de serviços regionais por meio dos mesmos APIs conjuntos de ferramentas.

A tabela a seguir mostra as opções de conexão e as associadas MTUs.

De |

Para |

MTU |

|---|---|---|

Amazon EC2 na região |

Amazon EC2 em Zonas Locais |

1.300 bytes |

Direct Connect |

Zonas Locais |

1.468 bytes |

Gateway da Internet |

Zonas Locais |

1.500 bytes |

Amazon EC2 em Zonas Locais |

Amazon EC2 em Zonas Locais |

9.001 bytes |

Locais Zones usam a infraestrutura AWS global com a qual se conectar Regiões da AWS. A infraestrutura é totalmente gerenciada por AWS, então você não precisa configurar essa conectividade. Recomendamos que você discuta seus requisitos e considerações sobre Zonas Locais com um especialista em nuvem AWS híbrida antes de projetar qualquer arquitetura que tenha co-dependências entre a Região e as Zonas Locais.

Da borda ao tráfego local

AWS os serviços de nuvem híbrida são projetados para lidar com casos de uso que exigem baixa latência, processamento local de dados ou conformidade com a residência de dados. A arquitetura de rede para acessar esses dados é importante e depende se sua carga de trabalho está sendo executada em AWS Outposts ou em Zonas Locais. A conectividade local também requer um escopo bem definido, conforme discutido nas seções a seguir.

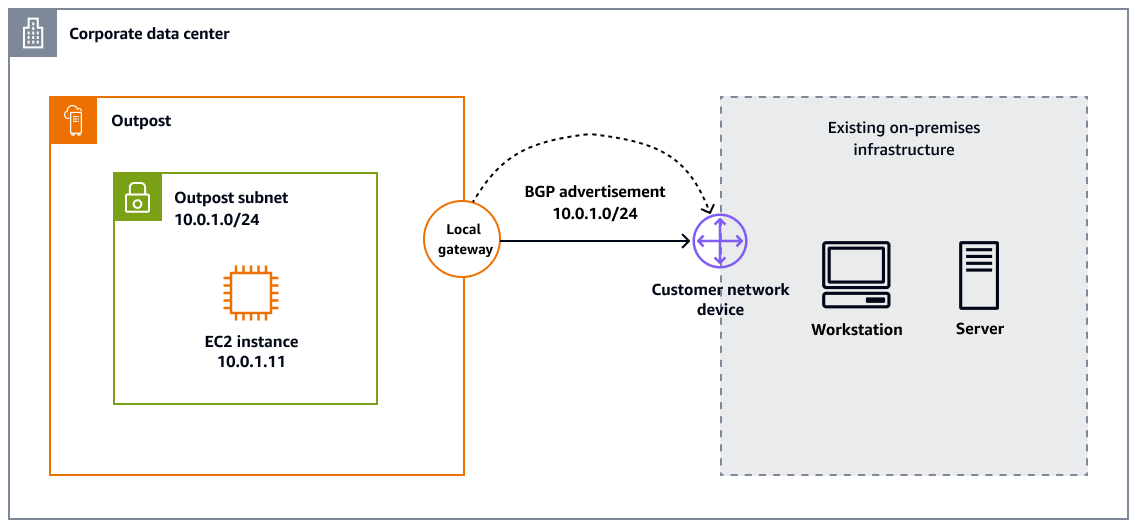

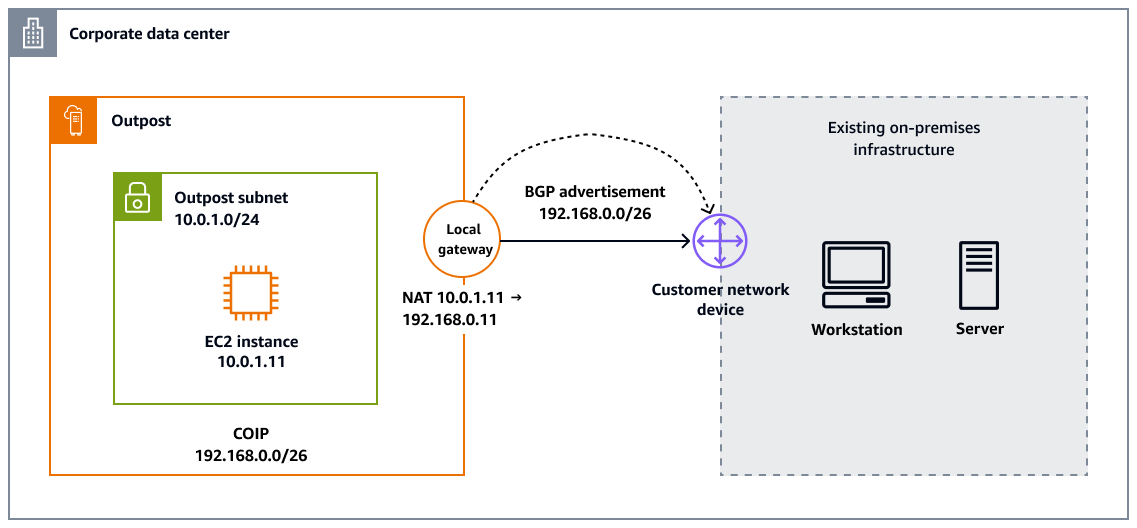

AWS Outposts gateway local

O gateway local (LGW) é um componente central da AWS Outposts arquitetura. O gateway local permite a conectividade entre suas sub-redes Outpost e sua rede on-premises própria. A função principal de um LGW é fornecer conectividade de um Posto Avançado à sua rede local local. Ele também fornece conectividade com a Internet por meio de sua rede local por meio de roteamento direto de VPC ou endereços IP de propriedade do cliente.

-

O roteamento direto de VPC usa o endereço IP privado das instâncias em sua VPC para facilitar a comunicação com sua rede local. Esses endereços são anunciados em sua rede local com o Border Gateway Protocol (BGP). O anúncio para o BGP é apenas para os endereços IP privados que pertencem às sub-redes em seu rack Outpost. Esse tipo de roteamento é o modo padrão para AWS Outposts. Nesse modo, o gateway local não executa NAT para instâncias e você não precisa atribuir endereços IP elásticos às suas EC2 instâncias. O diagrama a seguir mostra um gateway AWS Outposts local que usa roteamento direto de VPC.

-

Com endereços IP de propriedade do cliente, você pode fornecer um intervalo de endereços, conhecido como pool de endereços IP de propriedade do cliente (CoIP), que suporta intervalos CIDR sobrepostos e outras topologias de rede. Ao escolher um CoIP, você deve criar um pool de endereços, atribuí-lo à tabela de rotas do gateway local e anunciar esses endereços de volta à sua rede por meio do BGP. Os endereços CoIP fornecem conectividade local ou externa aos recursos em sua rede local. Você pode atribuir esses endereços IP a recursos em seu Outpost, como EC2 instâncias, alocando um novo endereço IP elástico do CoIP e, em seguida, atribuindo-o ao seu recurso. O diagrama a seguir mostra um gateway AWS Outposts local que usa o modo CoIP.

A conectividade local de AWS Outposts uma rede local requer algumas configurações de parâmetros, como ativar o protocolo de roteamento BGP e anunciar prefixos entre os pares do BGP. A MTU que pode ser suportada entre seu Outpost e o gateway local é de 1.500 bytes. Para obter mais informações, entre em contato com um especialista em nuvem AWS híbrida ou revise a AWS Outposts documentação.

Locais Zones e a internet

Os setores que exigem baixa latência ou residência local de dados (exemplos incluem jogos, transmissão ao vivo, serviços financeiros e o governo) podem usar o Local Zones para implantar e fornecer seus aplicativos aos usuários finais pela Internet. Durante a implantação de uma zona local, você deve alocar endereços IP públicos para uso em uma zona local. Ao alocar endereços IP elásticos, você pode especificar o local a partir do qual o endereço IP é anunciado. Esse local é chamado de grupo de borda de rede. Um grupo de borda de rede é uma coleção de Zonas de Disponibilidade, Zonas Locais ou AWS Wavelength Zonas a partir das quais AWS anuncia um endereço IP público. Isso ajuda a garantir latência mínima ou distância física entre a AWS rede e os usuários que acessam os recursos nessas zonas. Para ver todos os grupos de bordas de rede para Zonas Locais, consulte Zonas Locais Disponíveis na documentação de Zonas Locais.

Para expor à Internet uma carga EC2 de trabalho hospedada pela Amazon em uma zona local, você pode ativar a opção de atribuição automática de IP público ao iniciar a instância. EC2 Se você usa um Application Load Balancer, pode defini-lo como voltado para a Internet para que os endereços IP públicos atribuídos à zona local possam ser propagados pela rede de fronteira associada à zona local. Além disso, ao usar endereços IP elásticos, você pode associar um desses recursos a uma EC2 instância após sua execução. Quando você envia tráfego por meio de um gateway de Internet em Zonas Locais, as mesmas especificações de largura de banda da instância usadas pela Região são aplicadas. O tráfego de rede da zona local vai diretamente para a Internet ou para os pontos de presença (PoPs) sem atravessar a região principal da zona local, para permitir o acesso à computação de baixa latência.

As Zonas Locais oferecem as seguintes opções de conectividade pela Internet:

-

Acesso público: conecta cargas de trabalho ou dispositivos virtuais à Internet usando endereços IP elásticos por meio de um gateway de internet.

-

Acesso externo à Internet: permite que os recursos alcancem endpoints públicos por meio de instâncias de conversão de endereços de rede (NAT) ou dispositivos virtuais com endereços IP elásticos associados, sem exposição direta à Internet.

-

Conectividade VPN: estabelece conexões privadas usando o Internet Protocol Security (IPsec) VPN por meio de dispositivos virtuais com endereços IP elásticos associados.

Para obter mais informações, consulte Opções de conectividade para Zonas Locais na documentação de Zonas Locais.

Zonas Locais e Direct Connect

Também há suporte para Locais Zones Direct Connect, o que permite rotear seu tráfego por meio de uma conexão de rede privada. Para obter mais informações, consulte Direct Connect in Local Zones na documentação de Locais Zones.

Zonas Locais e gateways de trânsito

AWS Transit Gateway não oferece suporte a anexos diretos de VPC às sub-redes da zona local. No entanto, você pode se conectar às cargas de trabalho da Zona Local criando anexos do Transit Gateway nas sub-redes principais da Zona de Disponibilidade da mesma VPC. Essa configuração permite a interconectividade entre várias cargas de trabalho VPCs e suas da Zona Local. Para obter mais informações, consulte Conexão do Transit Gateway entre Zonas Locais na documentação de Zonas Locais.

Zonas locais e emparelhamento de VPC

Você pode estender qualquer VPC de uma região principal para uma zona local criando uma nova sub-rede e atribuindo-a à zona local. O emparelhamento de VPC pode ser estabelecido entre aqueles estendidos VPCs às Zonas Locais. Quando os pares VPCs estão na mesma zona local, o tráfego permanece dentro da zona local e não passa pela região principal.