As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Opções de conectividade privada do Service Link

Você pode configurar o link de serviço com uma conexão privada para o tráfego entre os Outposts e a região de origem AWS . Você pode optar por usar o Direct Connect privado ou o transporte público VIFs.

Selecione a opção de conectividade privada ao criar seu Outpost no AWS Outposts console. Para obter instruções, consulte Criar um Posto Avançado.

Quando você seleciona a opção de conectividade privada, uma conexão VPN de link de serviço é estabelecida após a instalação do Outpost, usando uma VPC e uma sub-rede que você especifica. Isso permite conectividade privada por meio da VPC e minimiza a exposição pública à Internet.

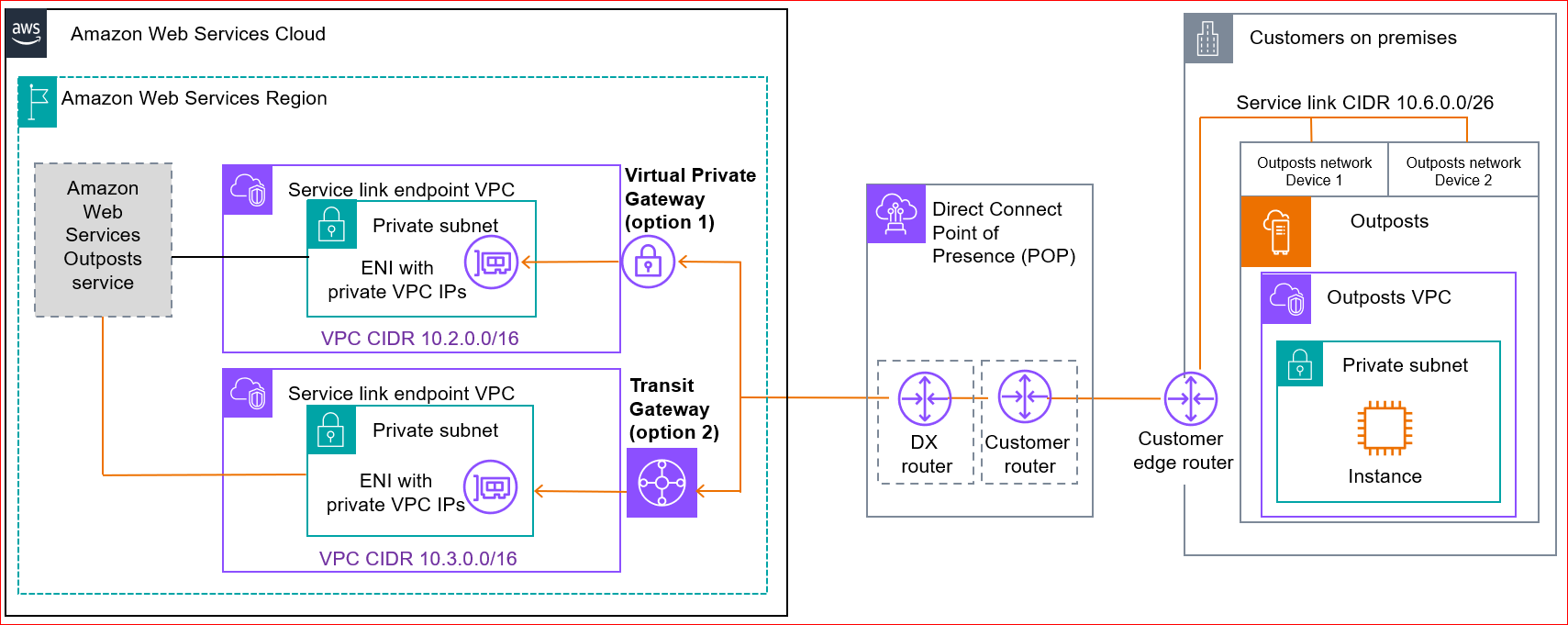

A imagem a seguir mostra as duas opções para estabelecer uma conexão privada VPN de link de serviço entre seus Outposts e a AWS região:

Pré-requisitos

Os seguintes pré-requisitos são necessários antes que você possa configurar a conectividade privada para seu Outpost:

-

Configure as permissões para que uma entidade do IAM (usuário ou função) permita que o usuário ou a função crie ou edite a função vinculada ao serviço para conectividade privada. A entidade do IAM precisa de permissão para acessar as seguintes ações:

-

iam:CreateServiceLinkedRolenaarn:aws:iam::*:role/aws-service-role/outposts.amazonaws.com/AWSServiceRoleForOutposts* -

iam:PutRolePolicynaarn:aws:iam::*:role/aws-service-role/outposts.amazonaws.com/AWSServiceRoleForOutposts* -

ec2:DescribeVpcs -

ec2:DescribeSubnets

Para obter mais informações, AWS Identity and Access Management consulte AWS Outposts

-

-

Na mesma AWS conta e zona de disponibilidade do seu Outpost, crie uma VPC com o único propósito de conectividade privada do Outpost com uma sub-rede /25 ou maior que não entre em conflito com 10.1.0.0/16. Por exemplo, você pode usar 10.3.0.0/16.

Importante

Não exclua essa VPC, pois ela mantém a conexão com seus Outposts.

-

Use políticas de controle de segurança (SCP) para evitar que essa VPC seja excluída.

O exemplo de SCP a seguir impede que o seguinte seja excluído:

Sub-rede marcada com Outposts Anchor Subnet

VPC marcado com Outposts Anchor VPC

Tabelas de rotas com a tag Outposts Anchor Route Table

Gateway de trânsito marcado como Outposts Transit Gateway

Gateway Privado Virtual etiquetado com Outposts Virtual Private Gateway

Tabela de rotas do Transit Gateway com a tag Outposts Transit Gateway Route Table

Qualquer ENI com a tag Outposts Anchor ENI

-

Configure o grupo de segurança da sub-rede para permitir tráfego nas direções de entrada e saída do UDP 443.

-

Anuncie o CIDR da sub-rede na rede on-premises. Você pode usar AWS Direct Connect para fazer isso. Para obter mais informações, consulte interfaces virtuais do Direct Connect e Trabalho com gateways do Direct Connect no Guia do usuário do Direct Connect .

nota

Para selecionar a opção de conectividade privada quando seu Posto Avançado estiver no status PENDENTE, escolha Postos Avançados no console e selecione seu Posto Avançado. AWS Outposts Escolha Ações, Adicionar conectividade privada e siga as etapas.

Depois de selecionar a opção de conectividade privada para seu Outpost, cria AWS Outposts automaticamente uma função vinculada ao serviço em sua conta que permite que ela conclua as seguintes tarefas em seu nome:

-

Cria interfaces de rede na sub-rede e na VPC que você especifica, além de criar um grupo de segurança para as interfaces de rede.

-

Concede permissão ao AWS Outposts serviço para conectar as interfaces de rede a uma instância de endpoint do link de serviço na conta.

-

Anexa as interfaces de rede às instâncias do endpoint do link de serviço a partir da conta.

Importante

Depois que seu Outpost for instalado, confirme a conectividade com o privado IPs em sua sub-rede a partir do seu Outpost.

Opção 1 Conectividade privada por meio de conectividade Direct Connect privada VIFs

Crie uma AWS Direct Connect conexão, uma interface virtual privada e um gateway privado virtual para permitir que seu Outpost local acesse a VPC.

Para obter mais informações, consulte as seções a seguir no Guia Direct Connect do usuário:

Se a AWS Direct Connect conexão estiver em uma AWS conta diferente da sua VPC, consulte Como associar um gateway privado virtual entre contas no Guia do Direct Connect usuário.

Opção 2 Conectividade privada por meio de Direct Connect trânsito VIFs

Crie uma AWS Direct Connect conexão, uma interface virtual de trânsito e um gateway de trânsito para permitir que seu Outpost local acesse a VPC.

Para obter mais informações, consulte as seções a seguir no Guia Direct Connect do usuário: